Pytanie 1

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Jakim standardem posługuje się komunikacja między skanerem a aplikacją graficzną?

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Aby przywrócić dane, które zostały usunięte za pomocą kombinacji klawiszy Shift + Delete, co należy zrobić?

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

Na rysunkach technicznych dotyczących instalacji sieci komputerowej, wraz z jej dedykowanym systemem elektrycznym, gniazdo oznaczone symbolem przedstawionym na rysunku to

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Administrator systemu Windows zauważył znaczne spowolnienie działania komputera spowodowane niską ilością dostępnej pamięci RAM. W celu zidentyfikowania programu, który zużywa jej najwięcej, powinien skorzystać z narzędzia

Industry Standard Architecture to norma magistrali, według której szerokość szyny danych wynosi

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?

Aby stworzyć partycję w systemie Windows, należy skorzystać z narzędzia

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Aby po załadowaniu systemu Windows program Kalkulator uruchamiał się automatycznie, konieczne jest dokonanie ustawień

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

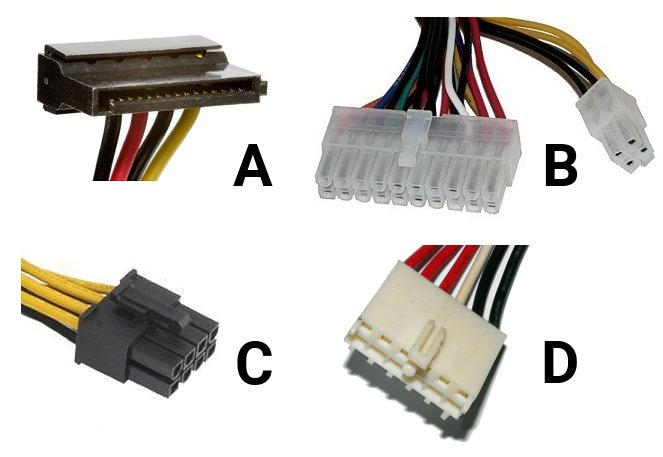

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

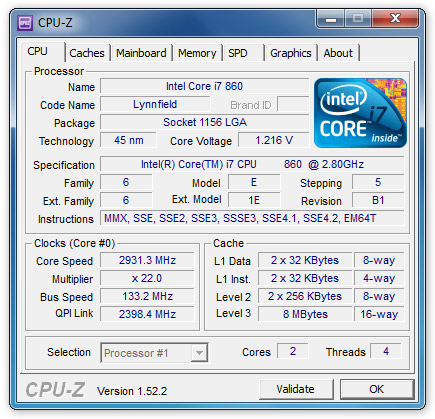

Który procesor jest kompatybilny z płytą główną o przedstawionej specyfikacji?

ASUS micro-ATX, socket 1150, VT-d, DDR3 `1333, 1600 MHz), ATI Radeon X1250, 3 x PCI-Express x1, 3 x PCI-Express x16, 2 x Serial ATA III, USB 3.0, VGA, HDMI, DVI-D

Na ilustracji pokazano komponent, który stanowi część

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

Która karta graficzna nie będzie współpracowała z monitorem, wyposażonym w złącza przedstawione na zdjęciu (zakładając, że do podłączenia monitora nie można zastosować adaptera)?

Rodzajem macierzy RAID, która nie jest odporna na awarię dowolnego z dysków wchodzących w jej skład, jest

W dokumentacji technicznej procesora producent umieścił wyniki testu, który został wykonany przy użyciu programu CPU-Z. Z tych danych wynika, że procesor dysponuje

Jak można zwolnić miejsce na dysku, nie tracąc przy tym danych?

Jakim systemem operacyjnym jest system czasu rzeczywistego?

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Wskaż nazwę programu stosowanego w systemie Linux do przekrojowego monitorowania parametrów, między innymi takich jak obciążenie sieci, zajętość systemu plików, statystyki partycji, obciążenie CPU czy statystyki IO.

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Protokół, który pozwala na ściąganie wiadomości e-mail z serwera, to

W systemie Linux komenda cd ~ umożliwia

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Który protokół umożliwia zarządzanie wieloma folderami pocztowymi oraz pobieranie i operowanie na listach znajdujących się na zdalnym serwerze?

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

W jakim trybie pracy znajduje się system Linux, kiedy osiągalny jest tylko minimalny zestaw funkcji systemowych, często używany do napraw?

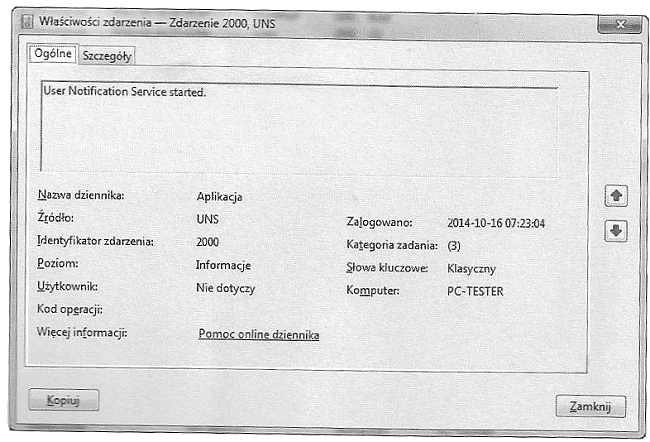

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

GRUB, LILO oraz NTLDR to:

Która z poniższych form zapisu liczby 77(8) jest nieprawidłowa?

Protokołem umożliwiającym dostęp do sieci pakietowej o prędkości nieprzekraczającej 2 Mbit/s jest protokół

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?