Pytanie 1

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Który wzorzec projektowy jest najlepszy do zarządzania tworzeniem obiektów?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Jakie jest podstawowe zastosowanie wzorca projektowego Singleton?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

Która z wymienionych reguł należy do netykiety?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

push(arg) – dodaje elementpop() – usuwa ostatnio dodany elementpeek() – zwraca ostatnio dodany element bez usuwaniaisEmpty() – sprawdza czy istnieją dane w strukturze |

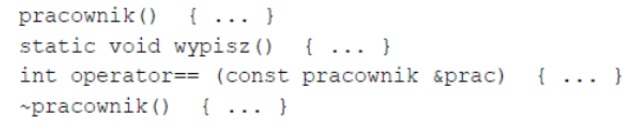

W klasie pracownik zdefiniowano następujące metody:

pracownik() { ... } static void wypisz() { ... } int operator== (const pracownik &prac) { ... } ~pracownik() { ... }Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści:

cout << "Obiekt został usunięty";

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Co zostanie wyświetlone po wykonaniu poniższego kodu?

class Animal { constructor(name) { this.name = name; } speak() { return `${this.name} makes a noise.`; } } class Dog extends Animal { speak() { return `${this.name} barks.`; } } let dog = new Dog('Rex'); console.log(dog.speak());

Podana deklaracja zmiennych w języku JAVA zawiera

String imie = "Anna"; short wiek = 12; int i = 0; char plec = 'K'; boolean jestUczniem = true;

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Co zostanie wyświetlone po wykonaniu poniższego kodu w języku Python?

data = [1, 2, 3, 4, 5] result = list(map(lambda x: x*2, filter(lambda x: x % 2 == 0, data))) print(result)

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

| Resize string Resizes the string to a length of n characters. If n is smaller than the current string length, the current value is shortened to its first n character, removing the characters beyond the nth. If n is greater than the current string length, the current content is extended by inserting at the end as many characters as needed to reach a size of n. If c is specified, the new elements are initialized as copies of c; otherwise, they are value-initialized characters (null characters). Parameters n New string length, expressed in number of characters. size_t is an unsigned integral type (the same as member type string::size_type). c Character used to fill the new character space added to the string (in case the string is expanded). Źródło: http://www.cplusplus.com/reference/string/string/resize/ |

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Kod funkcji "wykonaj()" przedstawiony poniżej weryfikuje, czy

bool wykonaj(int argument) { int T[] = {4, 15, -2, 9, 202}; for(int i=0; i<5; i++) { if(T[i] == argument) return true; } return false; }

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Jakie jest oznaczenie normy międzynarodowej?

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Co to jest Cypress?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Jakie składniki powinien mieć plan projektu?

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

int[,] array = new int[3, 3];

Co to jest SQL injection?

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Jaka jest złożoność obliczeniowa poniższego algorytmu?

for (int i = 0; i < n; i++) { for (int j = 0; j < n; j++) { for (int k = 0; k < n; k++) { array[i][j][k] = i + j + k; } } }

Co to jest JWT (JSON Web Token)?

Co to jest JWT (JSON Web Token)?

Który operator w JavaScript sprawdza zarówno równość wartości jak i typu danych?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejsce kropek należy dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

export function fun1(number) { if (number < 0) number = number * (-1); return number; } | describe('fun1', () => { it('test1', () => { const result = fun1(-1); expect(result).toBe(1); }) ... }) | ||

it('test2', () => { const result = fun1(1); expect(result).toBe(result+1); }) | A. | it('test2', () => { const result = fun1(2); expect(result).toBe(-2); }) | B. |

it('test2', () => { const result = fun1(2); expect(result).toBe(2); }) | C. | it('test2', () => { const result = fun1(1); expect(result).toBe(-1); }) | D. |

Programista może wykorzystać framework Angular do realizacji aplikacji

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?