Pytanie 1

Czy po zainstalowaniu roli Hyper-V na serwerze Windows można

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Czy po zainstalowaniu roli Hyper-V na serwerze Windows można

Gdy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, wyświetla się następujący komunikat: Żądanie polecenia ping nie może odnaleźć hosta www.onet.pl. Proszę sprawdzić nazwę i spróbować ponownie. Natomiast wpisując w wierszu poleceń komendę ping 213.180.141.140 (adres IP dla serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny takiego zjawiska?

Aby serwer DNS mógł poprawnie przekształcać nazwy domenowe na adresy IPv6, konieczne jest skonfigurowanie rekordu

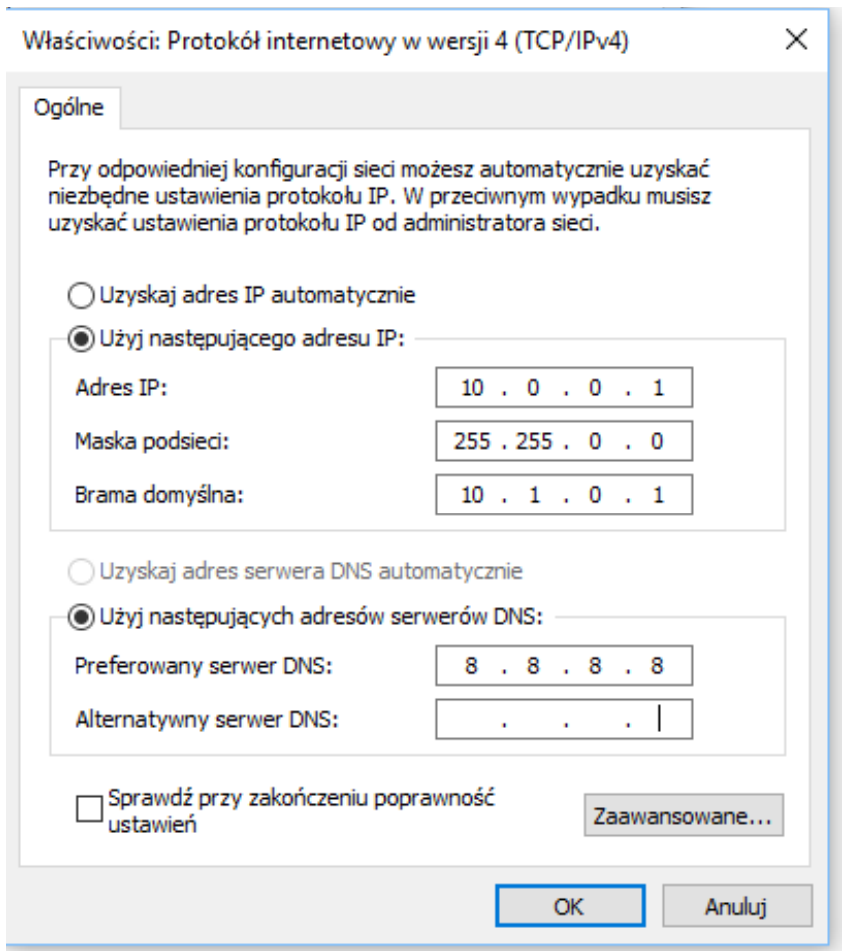

Komputer ma problem z komunikacją z komputerem w innej sieci. Która z przedstawionych zmian ustawiania w konfiguracji karty sieciowej rozwiąże problem?

W trakcie konfiguracji serwera DHCP administrator przypisał zbyt małą pulę adresów IP. Jakie mogą być skutki tej sytuacji w sieci lokalnej?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku na systemie operacyjnym Windows Server. Przydzielone mają tylko uprawnienia "Zarządzanie dokumentami". Co należy wykonać, aby rozwiązać ten problem?

Standardowa sekwencja przetwarzania zasad grupowych w systemie Windows jest następująca:

Użytkownik, którego profil jest tworzony przez administratora systemu i przechowywany na serwerze, ma możliwość logowania na każdym komputerze w sieci oraz modyfikacji ustawień. Jak nazywa się ten profil?

Jakie dane należy wpisać w adresie przeglądarki internetowej, aby uzyskać dostęp do zawartości witryny ftp o nazwie domenowej ftp.biuro.com?

Jakie polecenie diagnostyczne powinno się wykorzystać do sprawdzenia, czy miejsce docelowe odpowiada oraz w jakim czasie otrzymano odpowiedź?

Od momentu wprowadzenia Windows Server 2008, zakupując konkretną edycję systemu operacyjnego, nabywca otrzymuje prawo do zainstalowania określonej liczby kopii w środowisku fizycznym oraz wirtualnym. Która wersja tego systemu umożliwia nieograniczone instalacje wirtualne serwera?

Jak nazywa się protokół używany do komunikacji za pomocą terminala tekstowego?

Termin hypervisor odnosi się do

Jakie oprogramowanie odpowiada za funkcję serwera DNS w systemie Linux?

Wskaż błędne stwierdzenie dotyczące Active Directory?

Umowa użytkownika w systemie Windows Serwer, która po wylogowaniu nie zachowuje zmian na serwerze oraz komputerze stacjonarnym i jest usuwana na zakończenie każdej sesji, to umowa

Usługi na serwerze konfiguruje się za pomocą

Jak brzmi pełny adres do logowania na serwer FTP o nazwie http://ftp.nazwa.pl?

W systemach operacyjnych Windows konto użytkownika z najwyższymi uprawnieniami domyślnymi przypisane jest do grupy

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

Który z programów został przedstawiony poniżej?

To najnowsza wersja klienta działającego na różnych platformach, cenionego na całym świecie przez użytkowników, serwera wirtualnej sieci prywatnej, umożliwiającego utworzenie połączenia pomiędzy hostem a lokalnym komputerem, obsługującego uwierzytelnianie przy użyciu kluczy, a także certyfikatów, nazwy użytkownika oraz hasła, a w wersji dla Windows dodatkowo oferującego karty.

Administrator zamierza udostępnić folder C:\instrukcje w sieci trzem użytkownikom należącym do grupy Serwisanci. Jakie rozwiązanie powinien wybrać?

Mechanizm ograniczeń na dysku, który umożliwia kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Administrator zauważył wzmożony ruch w sieci lokalnej i podejrzewa incydent bezpieczeństwa. Które narzędzie może pomóc w identyfikacji tego problemu?

W Active Directory, zbiór składający się z jednej lub wielu domen, które dzielą wspólny schemat oraz globalny katalog, określa się mianem

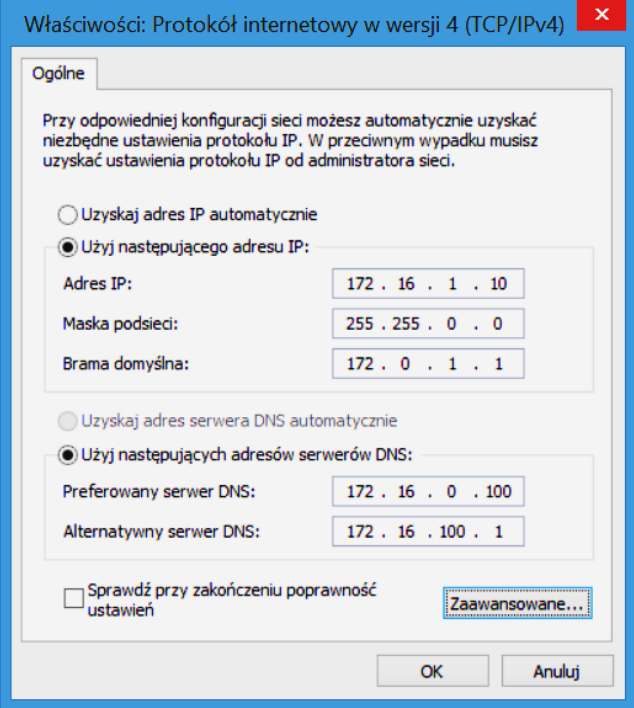

Komputer ma pracować w sieci lokalnej o adresie 172.16.0.0/16 i łączyć się z Internetem. Który element konfiguracji karty sieciowej został wpisany nieprawidłowo?

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

Polecenie dsadd służy do

Jakie polecenie powinno być użyte w systemie Windows, aby uzyskać informacje o adresach wszystkich kolejnych ruterów przekazujących dane z komputera do celu?

Przechwycone przez program Wireshark komunikaty, które zostały przedstawione na rysunku należą do protokołu

Queries> www.cke.edu.pl: type A, class IN |

Answers> www.cke.edu.pl: type A, class IN, addr 194.54.27.143 |

Jakie polecenie w systemie Windows pokazuje tablicę routingu hosta?

Poniżej przedstawiono wynik działania polecenia

Interface Statistics

Received Sent

Bytes 3828957336 3249252169

Unicast packets 35839063 146809272

Non-unicast packets 5406 25642

Discards 50 0

Errors 0 0

Unknown protocols 0

W zasadach grup włączono i skonfigurowano opcję "Ustaw ścieżkę profilu mobilnego dla wszystkich użytkowników logujących się do tego komputera":

| \\serwer\profile\%username% |

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i przechowywać ich dane w sposób centralny, konieczne jest zainstalowanie na serwerze Windows roli

Administrator systemu Linux chce nadać plikowi dokument.txt uprawnienia tylko do odczytu dla wszystkich użytkowników. Jakiego polecenia powinien użyć?

Jakie urządzenie pozwala na podłączenie drukarki bez karty sieciowej do sieci lokalnej komputerów?

Jaką komendę wykorzystuje się do ustawiania interfejsu sieciowego w systemie Linux?

Jakie polecenie służy do analizy statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych rodziny Windows?

Jak nazywa się usługa, która pozwala na przekształcanie nazw komputerów w adresy IP?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.