Pytanie 1

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

W jaki sposób powinno się wpisać w formułę arkusza kalkulacyjnego odwołanie do komórki B3, aby przy przenoszeniu tej formuły w inne miejsce arkusza odwołanie do komórki B3 pozostało stałe?

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Z powodu uszkodzenia kabla typu skrętka utracono dostęp między przełącznikiem a stacją roboczą. Który instrument pomiarowy powinno się wykorzystać, aby zidentyfikować i naprawić problem bez wymiany całego kabla?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

Jak nazywa się pamięć podręczna?

Celem złocenia styków złącz HDMI jest

Powszechnie stosowana forma oprogramowania, która funkcjonuje na zasadzie "najpierw wypróbuj, a potem kup", to

Zastosowanie programu w różnych celach, badanie jego działania oraz wprowadzanie modyfikacji, a także możliwość publicznego udostępniania tych zmian, to charakterystyka licencji typu

W systemie Windows, po dezaktywacji domyślnego konta administratora i ponownym uruchomieniu komputera

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Kasety z drukarek po zakończeniu użytkowania powinny zostać

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Narzędzie systemu Windows wykorzystywane do interpretacji poleceń, stosujące logikę obiektową oraz cmdlety, to

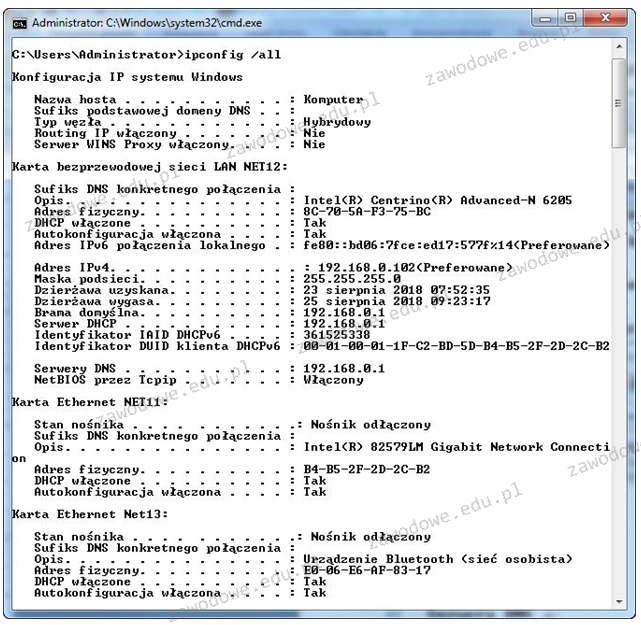

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych na komputerze, można zauważyć, że

Jaki port jest ustawiony jako domyślny dla serwera WWW?

Aby skaner działał prawidłowo, co należy zrobić?

Aplikacja komputerowa do organizowania struktury folderów oraz plików to

Aby w edytorze Regedit przywrócić stan rejestru systemowego za pomocą wcześniej utworzonej kopii zapasowej, należy użyć funkcji

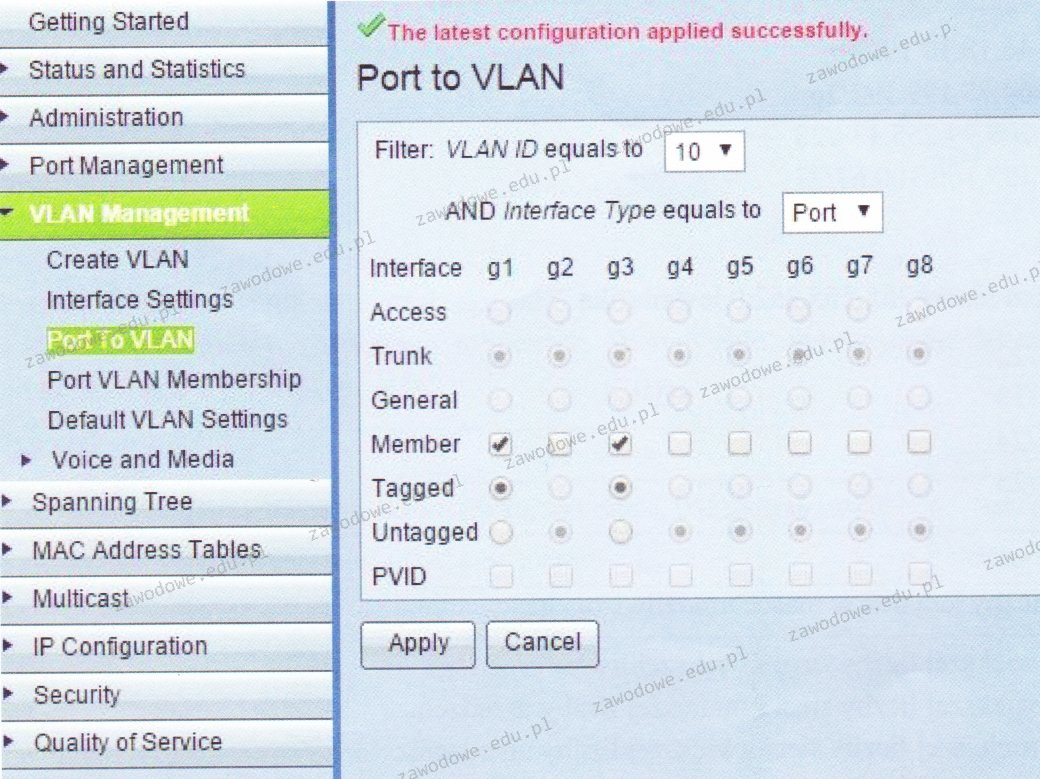

Na ilustracji przedstawiona jest konfiguracja

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

Jeśli w określonej przestrzeni będą funkcjonowały równocześnie dwie sieci WLAN w standardzie 802.11g, to aby zredukować ryzyko wzajemnych zakłóceń, należy przypisać im kanały o numerach różniących się o

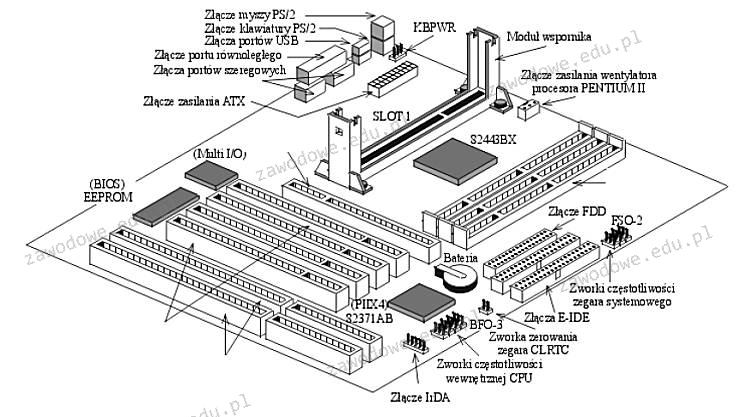

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

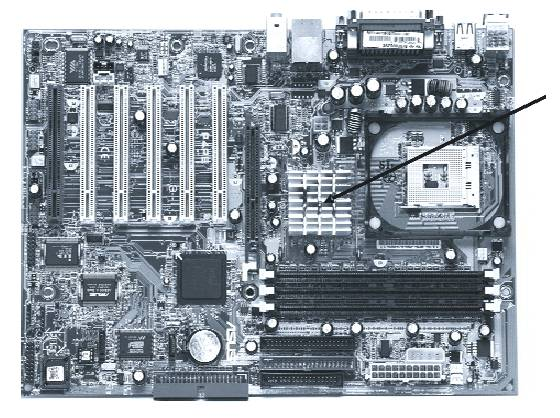

Na ilustracji pokazano płytę główną komputera. Strzałką wskazano

Na zdjęciu widać kartę

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

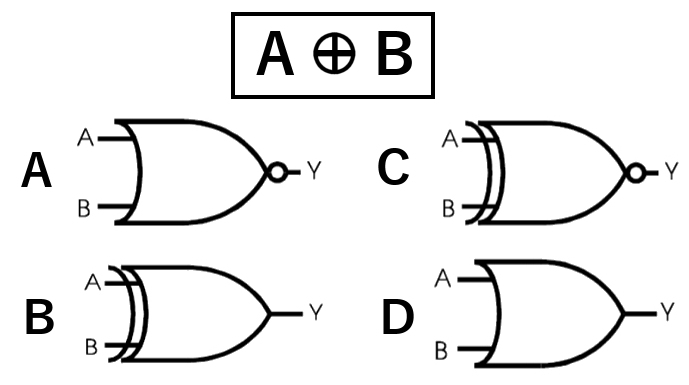

Jaką bramkę logiczną reprezentuje to wyrażenie?

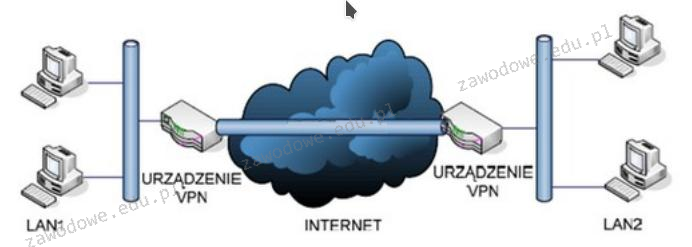

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to

GRUB, LILO, NTLDR to

Celem złocenia styków złącz HDMI jest

Urządzenie typu Plug and Play, które jest ponownie podłączane do komputera, jest identyfikowane na podstawie

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Zarządzaniem czasem procesora dla różnych zadań zajmuje się