Pytanie 1

Czym jest proces normalizacji tabel w kontekście baz danych?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Czym jest proces normalizacji tabel w kontekście baz danych?

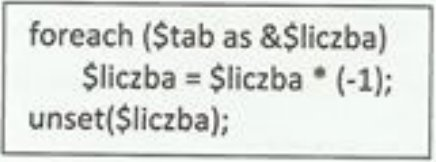

Dane są liczby całkowite różne od zera w tablicy nazwanej tab. Podany poniżej kod w języku PHP ma na celu

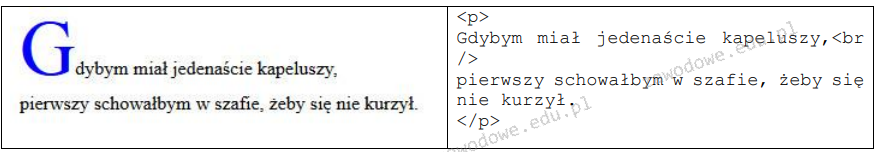

W przypadku przedstawionego fragmentu kodu walidator HTML zgłosi błąd, ponieważ

| <img src="kwiat.jpg alt="kwiat"> |

Który z poniższych skryptów pokazuje bieżącą datę oraz czas w formacie 2024-04-14 13:45:19?

Które z poniższych poleceń pozwala na dodanie kolumny zadanie_kompletne do tabeli zadania?

Jaką funkcję pełni program debugger?

W każdej iteracji pętli wartość aktualnego elementu tablicy jest przypisywana do zmiennej, a wskaźnik tablicy przesuwa się o jeden, aż do osiągnięcia ostatniego elementu tablicy. To stwierdzenie jest prawdziwe w kontekście instrukcji

Zaproponowany blok ilustruje operację

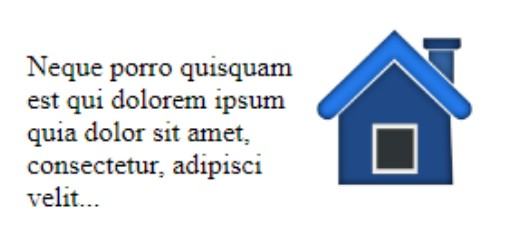

Jak za pomocą CSS ustawić opływanie obrazu tekstem, wprowadzając odpowiedni kod w stylu obrazu?

Kwalifikatory dostępu, takie jak private, protected oraz public, określają mechanizm

Które z wywołań funkcji PHP round() da wynik równy 1?

char str1[30] = 'Ala ma kota'; printf("%s", str1);Jakie jest źródło błędu w prezentowanym kodzie napisanym w języku C++?

Jakiego znacznika używa się do definiowania listy definicji w kodzie HTML?

Jakie oznaczenie wykorzystuje się do jednoliniowego komentarza w skryptowym języku PHP?

Jak nazywa się metoda, która pozwala na nawiązanie asynchronicznego połączenia między klientem a serwerem oraz umożliwia wymianę danych bez przeładowania całej strony WWW?

Jakie znaczniki HTML pozwolą na prezentację tekstu w jednym wierszu na stronie, zakładając, że nie zastosowano żadnych reguł CSS?

Jakiego typu w języku PHP można użyć do przechowywania wielu wartości z opcją ich indeksowania?

Jakie polecenie wydane w terminalu systemu operacyjnego, które zawiera w swojej składni opcję --repair, pozwala na naprawę bazy danych?

W języku PHP zamieszczono fragment kodu. Plik cookie utworzony przez to polecenie

| setcookie("osoba", "Anna Kowalska", time()+(3600*24)); |

Jak nazywa się platforma wspierająca rozwój oprogramowania w technologii .NET?

Czy automatyczna weryfikacja właściciela witryny korzystającej z protokołu HTTPS jest możliwa dzięki

W systemie zarządzania bazą danych MySQL, aby uzyskać listę wszystkich przywilejów przyznanych użytkownikowi anna, można użyć polecenia

W bazie danych znajduje się tabela pracownicy z kolumnami: id, imie, nazwisko, pensja. W nowym roku zdecydowano o podwyżce pensji dla wszystkich pracowników o 100 zł. Ta aktualizacja w bazie danych powinna mieć formę

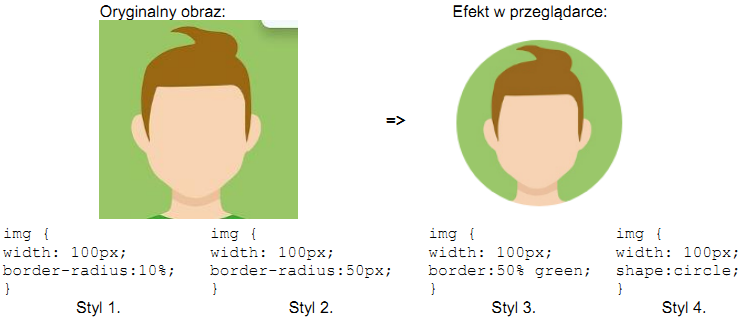

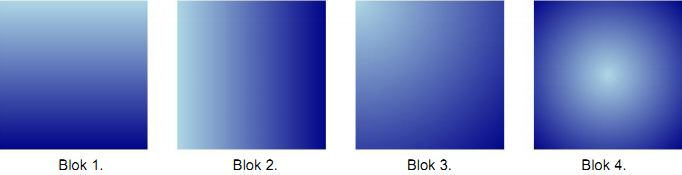

Zidentyfikuj styl CSS, który doprowadził do uzyskania pokazanego efektu.

Jakie uprawnienia są konieczne do wykonania oraz przywrócenia kopii zapasowej bazy danych Microsoft SQL Server 2005 Express?

Jakie działanie wykonuje polecenie DBCC CHECKDB("sklepAGD", Repair_fast) w MS SQL Server?

Zaprezentowano rezultat zastosowania CSS oraz odpowiadający mu kod HTML. W jaki sposób trzeba zdefiniować styl, aby uzyskać takie formatowanie?

W zaprezentowanej części formularza HTML znajduje się pole, które można określić jako?

<input type="password" name="pole">

Wykonanie poniższej kwerendy SQL doprowadzi do usunięcia

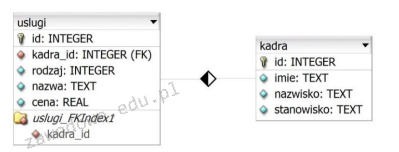

Pole autor w tabeli ksiazka jest:

CREATE TABLE ksiazka (

id INT UNSIGNED NOT NULL AUTO_INCREMENT PRIMARY KEY,

tytul VARCHAR(200),

autor SMALLINT UNSIGNED NOT NULL,

CONSTRAINT `dane` FOREIGN KEY (autor) REFERENCES autorzy(id)

);

Aby zrealizować łamanie linii w tekście, na przykład w zmiennej typu string, należy wykorzystać symbol

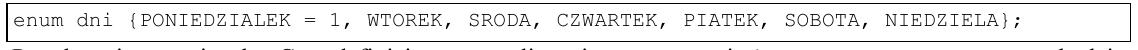

W przedstawionej definicji typu wyliczeniowego w języku C++ enumerator CZWARTEK będzie miał wartość równą

Na listingu kodu JavaScript w wykropkowanej części definicji obiektu osoba należy wpisać kod, który prawidłowo obsłuży instrukcję osoba.j = "PL"; Który to będzie kod?

var osoba = {

imie: "Jan",

jezyk: "EN",

set j(nazwa) { ... }

};Wskaż blok, który jest sformatowany zgodnie z podanym stylem CSS.

background: linear-gradient(to right, LightBlue, DarkBlue);

Jakie obiekty w bazie danych służą do podsumowywania, prezentacji oraz drukowania danych?

Na podstawie relacji przedstawionej na ilustracji, można stwierdzić, że jest to relacja

Podstawowym celem korzystania z edytora WYSIWYG jest

Wskaż PRAWIDŁOWE stwierdzenie dotyczące polecenia: CREATE TABLE IF NOT EXISTS ADRES(ulica VARCHAR(70) CHARACTER SET utf8);

Jakim poleceniem można zobaczyć konfigurację serwera PHP, zawierającą między innymi: wersję PHP, system operacyjny serwera oraz wartości przedefiniowanych zmiennych?

Plik graficzny powinien być zapisany w formacie GIF, gdy