Pytanie 1

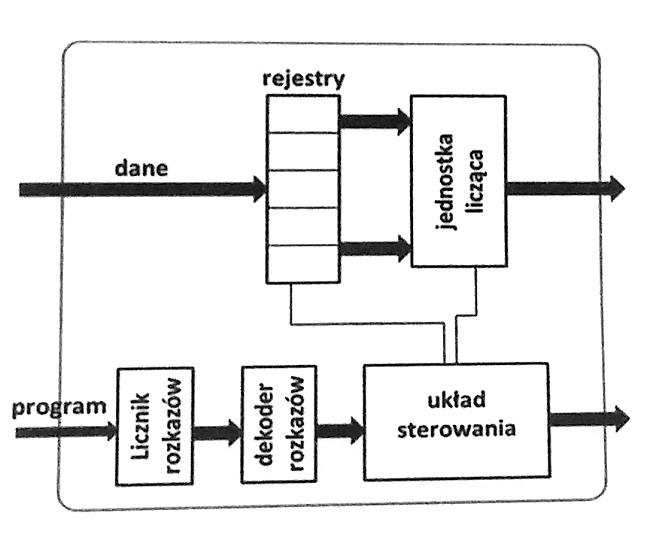

Rejestry przedstawione na diagramie procesora mają zadanie

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Rejestry przedstawione na diagramie procesora mają zadanie

W wyniku wykonania komendy: net user w terminalu systemu Windows, pojawi się

Który z protokołów jest używany do przesyłania poczty elektronicznej?

Który model pamięci RAM, można umieścić na płycie, której fragment specyfikacji przedstawiono na ilustracji?

| Pamięć | |

|---|---|

| Obsługiwana pamięć | DDR4 |

| Rodzaj obsługiwanej pamięci | DIMM (do PC) |

| Typ obsługiwanej pamięci | DDR4-2133 (PC4-17000) DDR4-2400 (PC4-19200) DDR4-2666 (PC4-21300) DDR4-2800 (PC4-22400) DDR4-3200 (PC4-25600) |

| Typ obsługiwanej pamięci OC | DDR4-3466 (PC4-27700) DDR4-3600 (PC4-28800) DDR4-3866 (PC4-30900) DDR4-4000 (PC4-32000) DDR4-4133 (PC4-33000) DDR4-4400 (PC4-35200) DDR4-4600 (PC4-36800) |

| Dwukanałowa obsługa pamięci | tak |

| Ilość gniazd pamięci | 4 szt. |

| Maks. pojemność pamięci | 128 GB |

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Podczas konfiguracji nowego routera, użytkownik został poproszony o skonfigurowanie WPA2. Czego dotyczy to ustawienie?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

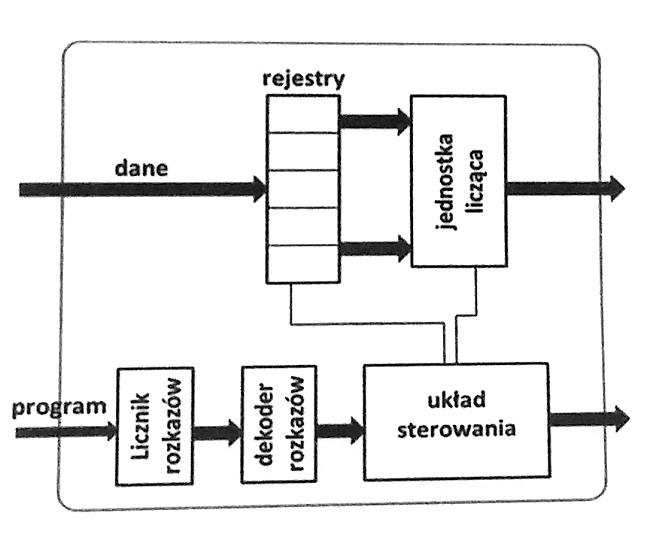

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Wskaż porty płyty głównej przedstawione na ilustracji.

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

Jaki adres IP w formacie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanym w formacie binarnym?

Jednym z narzędzi zabezpieczających system przed oprogramowaniem, które bez wiedzy użytkownika pozyskuje i wysyła jego autorowi dane osobowe, numery kart płatniczych, informacje o adresach stron WWW odwiedzanych przez użytkownika, hasła i używane adresy mailowe, jest program

W dokumentacji powykonawczej dotyczącej fizycznej i logicznej struktury sieci lokalnej powinien znajdować się

Jakiego protokołu używa się do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

W jakim typie skanera wykorzystuje się fotopowielacze?

Oprogramowanie komputerowe, które można używać bezpłatnie i bez czasowych ograniczeń, jest udostępniane na mocy licencji typu

Jaki akronim oznacza wydajność sieci oraz usługi, które mają na celu między innymi priorytetyzację przesyłanych pakietów?

Który z wymienionych adresów IP nie zalicza się do prywatnych?

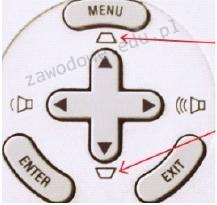

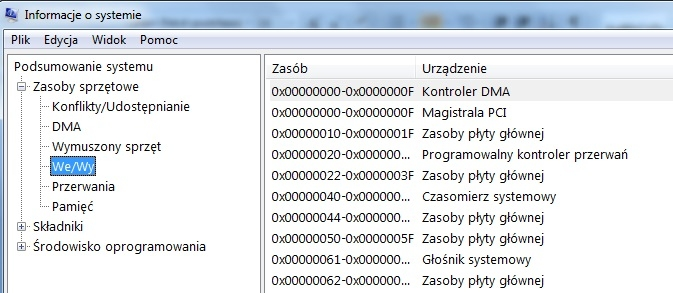

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Jakie są skutki działania poniższego polecenia ```netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53```?

Które z poniższych poleceń w Windows wyświetla adresy IP interfejsów sieciowych?

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

Czym jest NAS?

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

Który z poniższych adresów stanowi adres rozgłoszeniowy dla sieci 172.16.64.0/26?

Plik ma rozmiar 2 KiB. Jest to

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Jakie polecenie należy wykorzystać w systemie Linux, aby zlokalizować wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i mają w nazwie ciąg znaków abc?

Rozmiar plamki na ekranie monitora LCD wynosi

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

Urządzenie zaprezentowane na ilustracji jest wykorzystywane do zaciskania wtyków:

Komputer K1 jest podłączony do interfejsu G0 routera, a komputer K2 do interfejsu G1 tego samego routera. Na podstawie przedstawionej w tabeli adresacji ustal prawidłowy adres bramy komputera K2.

Interfejs Adres IP Maska

G0 172.16.0.1 255.255.0.0

G1 192.168.0.1 255.255.255.0

W jaki sposób oznaczona jest skrętka bez zewnętrznego ekranu, mająca każdą parę w osobnym ekranie folii?

Do czego służy narzędzie 'ping' w sieciach komputerowych?

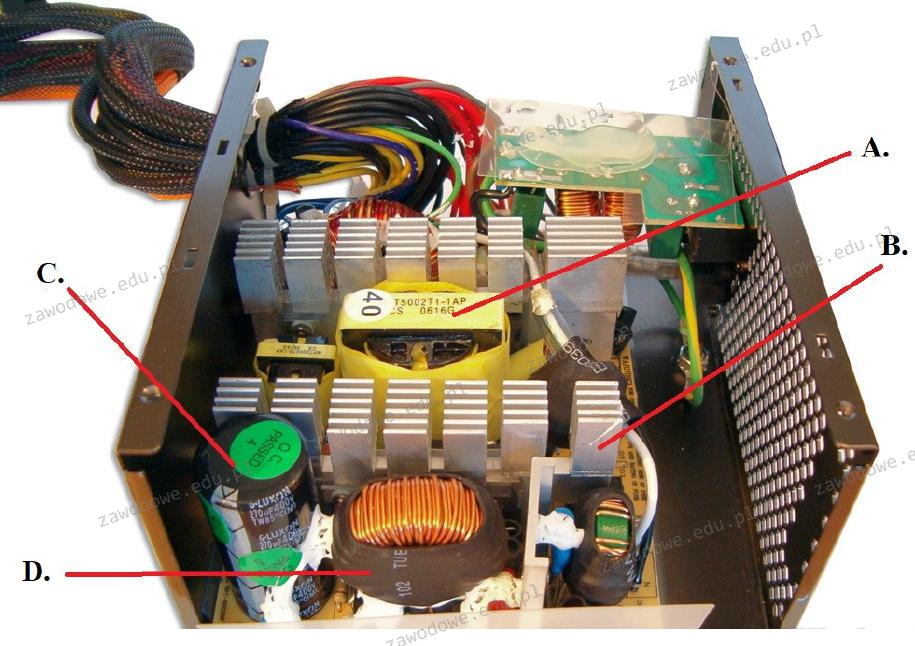

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

Zasady filtrowania ruchu w sieci przez firewall określane są w formie