Pytanie 1

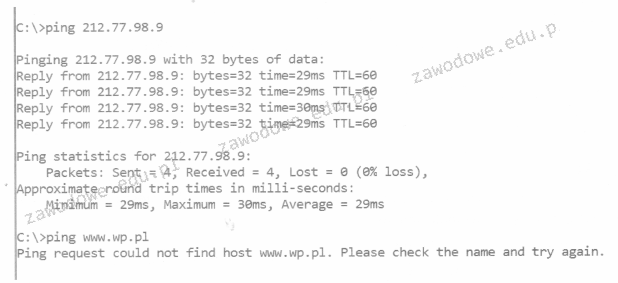

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Domyślnie dostęp anonimowy do zasobów serwera FTP umożliwia

Program firewall nie zapewnia ochrony przed

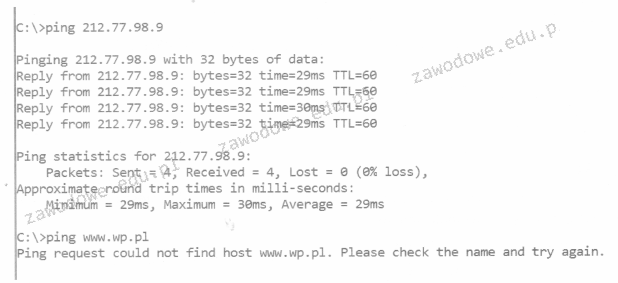

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Adres IP (ang. Internet Protocol Address) to

W sytuacji, gdy nie ma możliwości uruchomienia programu BIOS Setup, jak przywrócić domyślne ustawienia płyty głównej?

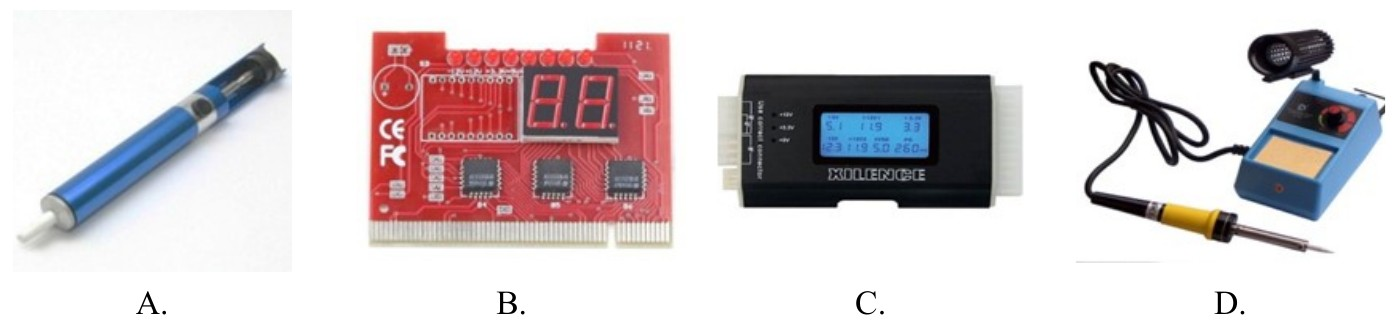

Na ilustracji przedstawiono tylną stronę

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

Aby prawidłowo uzupełnić składnię przedstawionego polecenia, które dzieli folder Dane pod nazwą test, w miejscu kropek należy wpisać słowo ```net ... test=C:\Dane```

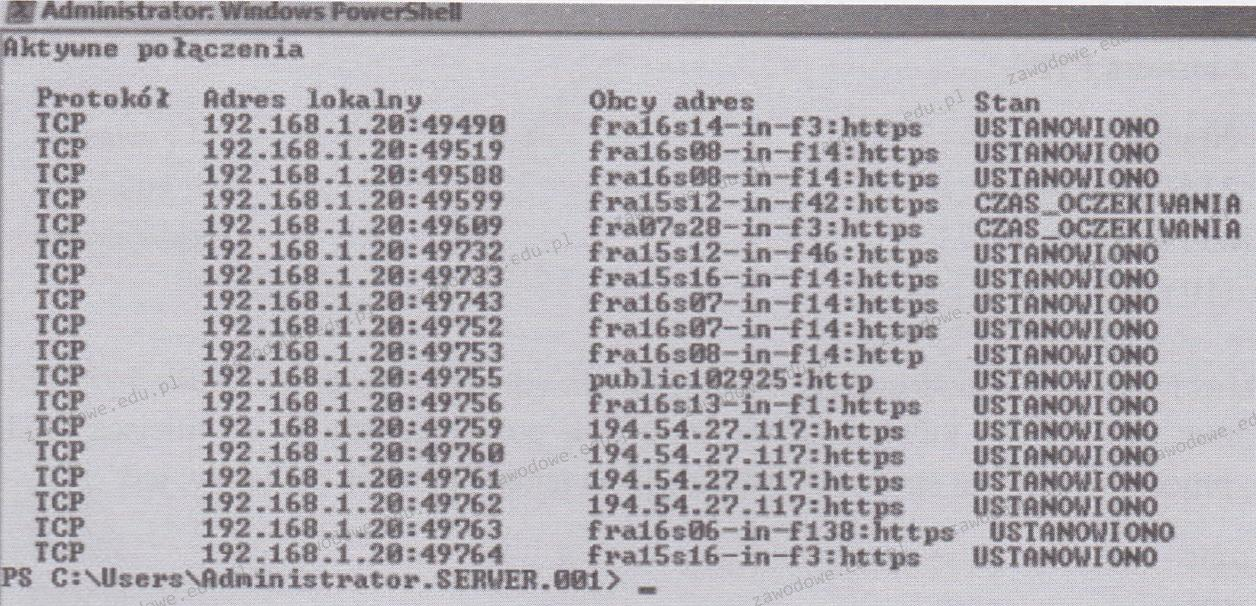

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

Aby przywrócić dane, które zostały usunięte dzięki kombinacji klawiszy Shift+Delete, trzeba

Jakie polecenie w systemach operacyjnych Windows służy do prezentacji konfiguracji interfejsów sieciowych?

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Aby zminimalizować różnice w kolorach pomiędzy zeskanowanymi obrazami prezentowanymi na monitorze a ich wersjami oryginalnymi, należy przeprowadzić

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

Jak nazywa się bezklasowa metoda podziału przestrzeni adresowej IPv4?

Jakim protokołem jest protokół dostępu do sieci pakietowej o maksymalnej prędkości 2 Mbit/s?

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

Podaj właściwe przyporządkowanie usługi z warstwy aplikacji oraz standardowego numeru portu, na którym ta usługa działa?

Który z parametrów twardego dysku NIE ma wpływu na jego wydajność?

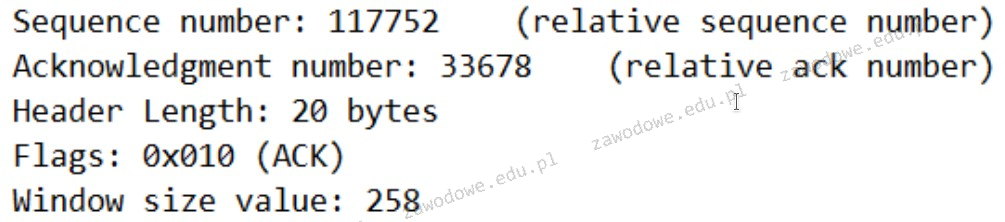

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

W instrukcji obsługi karty dźwiękowej można znaleźć następujące dane: - częstotliwość próbkowania wynosząca 22 kHz, - rozdzielczość wynosząca 16 bitów. Jaką przybliżoną objętość będzie miało mono jednokanałowe nagranie dźwiękowe trwające 10 sekund?

Aby zainstalować serwer FTP w systemach z rodziny Windows Server, konieczne jest dodanie roli serwera

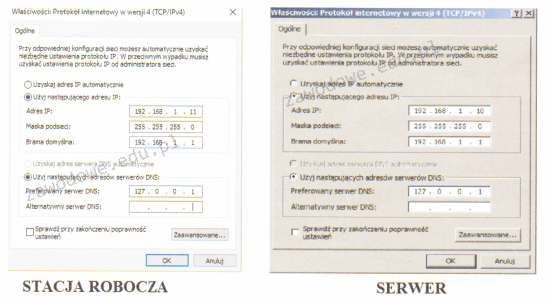

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Który z wymienionych interfejsów stanowi port równoległy?

W systemie Linux polecenie touch jest używane do

Z jakiego oprogramowania NIE można skorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej wykonanej kopii?

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

Na płycie głównej uszkodzona została zintegrowana karta sieciowa. Komputer nie ma możliwości uruchomienia systemu operacyjnego, ponieważ brakuje dysku twardego oraz napędów optycznych, a system operacyjny uruchamia się z lokalnej sieci. W celu odzyskania utraconej funkcjonalności należy zainstalować w komputerze

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest

Gdy użytkownik wykonuje w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl Sprawdź nazwę i ponów próbę". Z kolei, po wpisaniu w wierszu poleceń komendy ping 213.180.141.140 (adres IP serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tej sytuacji?

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

Niektóre systemy operacyjne umożliwiają równoczesny dostęp wielu użytkownikom (multiuser). Takie systemy