Pytanie 1

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Administrator powinien podzielić sieć o adresie 193.115.95.0 z maską 255.255.255.0 na 8 równych podsieci. Jaką maskę sieci powinien wybrać administrator?

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

ACPI to interfejs, który pozwala na

Który symbol wskazuje na zastrzeżenie praw autorskich?

Kiedy podczas startu systemu z BIOSu firmy AWARD komputer wyemitował długi dźwięk oraz dwa krótkie, to oznacza, że wystąpił błąd?

Który z zapisów adresu IPv4 z maską jest niepoprawny?

Jaki rodzaj licencji pozwala na swobodne modyfikacje, kopiowanie oraz rozpowszechnianie po dokonaniu dowolnej płatności na rzecz twórcy?

Sprzęt, na którym można skonfigurować sieć VLAN, to

Przedstawiony moduł pamięci należy zamontować na płycie głównej w gnieździe

Jaki protokół aplikacyjny w modelu TCP/IP pozwala klientowi na nawiązanie bezpiecznego połączenia z firmowym serwerem przez Internet, aby zyskać dostęp do zasobów przedsiębiorstwa?

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Montaż przedstawionej karty graficznej będzie możliwy na płycie głównej wyposażonej w złącze

Aby prawidłowo uzupełnić składnię przedstawionego polecenia, które dzieli folder Dane pod nazwą test, w miejscu kropek należy wpisać słowo ```net ... test=C:\Dane```

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

Jakie jest zadanie programu Wireshark?

W serwerach warto korzystać z dysków, które obsługują tryb Hot plugging, ponieważ

Aby przekształcić zeskanowany obraz w tekst, należy użyć oprogramowania, które wykorzystuje metody

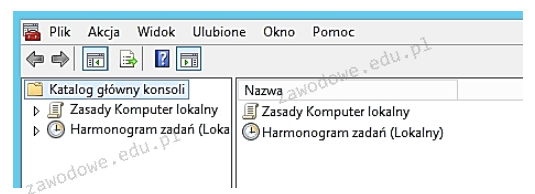

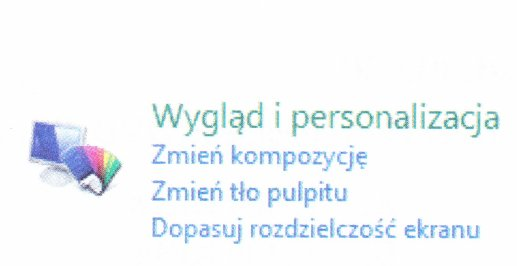

Na ilustracji ukazano narzędzie systemowe w Windows 7, które jest używane do

Aby przygotować do pracy skaner, którego opis zawarto w tabeli, należy w pierwszej kolejności

| Skaner przenośny IRIScanBook 3 |

| Bezprzewodowy, zasilany baterią i bardzo lekki. Można go przenosić w dowolne miejsce! |

| Idealny do skanowania książek, czasopism i gazet |

| Rozdzielczość skanowania 300/600/900 dpi |

| Prędkość skanowania: 2 sek. dla tekstów biało-czarnych / 3 sek. dla tekstów kolorowych |

| Bezpośrednie skanowanie do formatu PDF i JPEG |

| Zapis skanu na kartę microSD ™ (w zestawie) |

| Kolorowy ekran (do podglądu zeskanowanych obrazów) |

| 3 baterie alkaliczne AAA (w zestawie) |

W protokole IPv4 adres broadcastowy, zapisany w formacie binarnym, bez podziału na podsieci, w sekcji przeznaczonej dla hosta zawiera

Jakie narzędzie w systemie Windows Server umożliwia zarządzanie zasadami grupy?

Liczba BACA zapisana w systemie szesnastkowym odpowiada liczbie

Podaj polecenie w systemie Windows Server, które umożliwia usunięcie jednostki organizacyjnej z katalogu.

Przedstawione narzędzie podczas naprawy zestawu komputerowego przeznaczone jest do

Symbol przedstawiony na ilustracji wskazuje na produkt

Adres IP komputera wyrażony sekwencją 172.16.0.1 jest zapisany w systemie

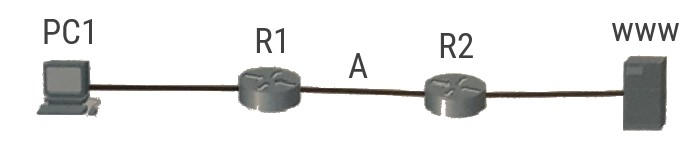

Ramka danych przesyłanych z komputera PC1 do serwera www znajduje się pomiędzy ruterem R1 a ruterem R2 (punkt A). Jakie adresy są w niej zawarte?

Polecenie grep w systemie Linux pozwala na

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

Jakie parametry mierzy watomierz?

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Co to jest serwer baz danych?

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

Adres IP 192.168.2.0/24 został podzielony na cztery mniejsze podsieci. Jaką maskę mają te nowe podsieci?

Aby otworzyć konsolę przedstawioną na ilustracji, należy wpisać w oknie poleceń