Pytanie 1

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Wynik: 7/40 punktów (17,5%)

Wymagane minimum: 20 punktów (50%)

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

W dokumentacji dotyczącej karty dźwiękowej można znaleźć informację: częstotliwość próbkowania 22 kHz oraz rozdzielczość próbkowania 16 bitów. Jaka będzie przybliżona objętość pliku audio z 10-sekundowym nagraniem mono (jednokanałowym)?

Wykonanie polecenia fsck w systemie Linux spowoduje

Adresy IPv6 są reprezentowane jako liczby

Który kabel powinien być użyty do budowy sieci w lokalach, gdzie występują intensywne pola zakłócające?

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

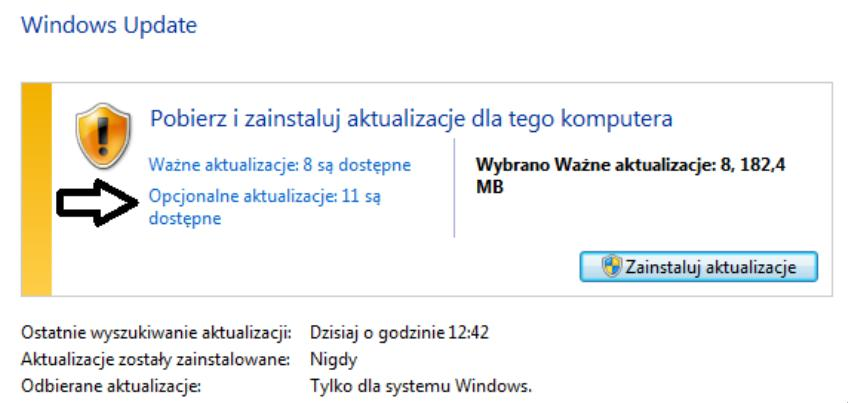

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o

W przypadku dłuższych przestojów drukarki atramentowej, pojemniki z tuszem powinny

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

Jaką cechę posiada przełącznik sieciowy?

Brak odpowiedzi na to pytanie.

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

Brak odpowiedzi na to pytanie.

Zapis liczby w systemie oznaczonym jako #108 to

Brak odpowiedzi na to pytanie.

Jakie są prędkości przesyłu danych w sieciach FDDI (ang. Fiber Distributed Data Interface) wykorzystujących technologię światłowodową?

Brak odpowiedzi na to pytanie.

Układy sekwencyjne stworzone z grupy przerzutników, najczęściej synchronicznych typu D, które mają na celu przechowywanie danych, to

Brak odpowiedzi na to pytanie.

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Brak odpowiedzi na to pytanie.

Jednym z typowych symptomów mogących świadczyć o nadchodzącej awarii dysku twardego jest wystąpienie

Brak odpowiedzi na to pytanie.

Jakie urządzenie jest używane do pomiaru napięcia w zasilaczu?

Brak odpowiedzi na to pytanie.

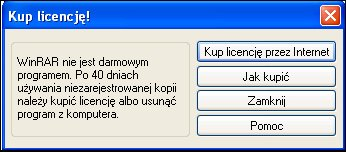

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Brak odpowiedzi na to pytanie.

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?

Brak odpowiedzi na to pytanie.

Jakie czynności należy wykonać, aby oczyścić zatkane dysze kartridża w drukarce atramentowej?

Brak odpowiedzi na to pytanie.

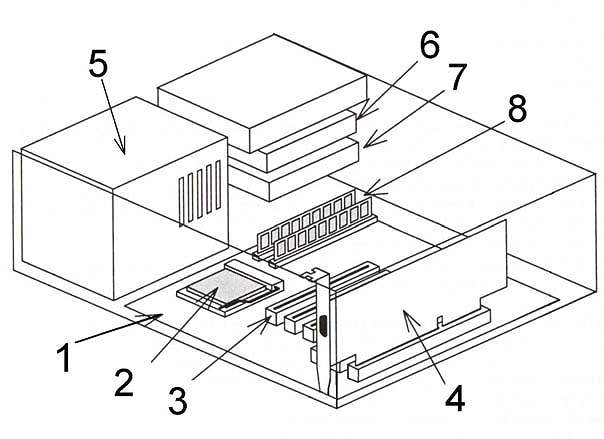

Urządzenie pokazane na ilustracji jest przeznaczone do

Brak odpowiedzi na to pytanie.

Dane z HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Brak odpowiedzi na to pytanie.

Która z ról w systemie Windows Server umożliwia m.in. zdalną, bezpieczną i uproszczoną instalację systemów operacyjnych Windows na komputerach w sieci?

Brak odpowiedzi na to pytanie.

Najmniejszy czas dostępu charakteryzuje się

Brak odpowiedzi na to pytanie.

Który z podanych adresów IPv4 stanowi adres publiczny?

Brak odpowiedzi na to pytanie.

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Brak odpowiedzi na to pytanie.

Zjawisko crosstalk, które występuje w sieciach komputerowych, polega na

Brak odpowiedzi na to pytanie.

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

Brak odpowiedzi na to pytanie.

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

Brak odpowiedzi na to pytanie.

CommView oraz WireShark to aplikacje wykorzystywane do

Brak odpowiedzi na to pytanie.

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

Brak odpowiedzi na to pytanie.

Czym jest prefetching?

Brak odpowiedzi na to pytanie.

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

Brak odpowiedzi na to pytanie.

Aby stworzyć partycję w systemie Windows, należy skorzystać z narzędzia

Brak odpowiedzi na to pytanie.

Na ilustracji karta rozszerzeń jest oznaczona numerem

Brak odpowiedzi na to pytanie.

Użytkownik uszkodził płytę główną z gniazdem dla procesora AM2. Płytę z uszkodzeniami można wymienić na model z gniazdem, nie zmieniając procesora oraz pamięci

Brak odpowiedzi na to pytanie.