Pytanie 1

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

Który interfejs pozwala na korzystanie ze sterowników oraz oprogramowania systemu operacyjnego, umożliwiając m.in. przesył danych pomiędzy pamięcią systemową a dyskiem SATA?

Podstawowym warunkiem archiwizacji danych jest

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

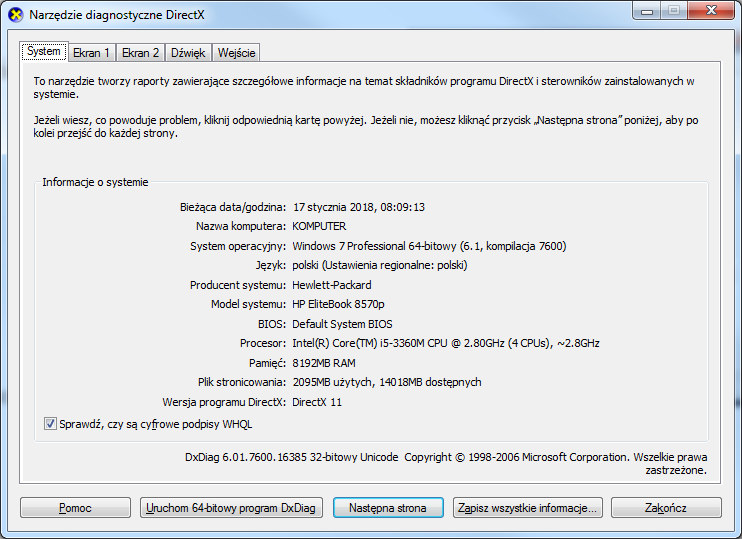

Jakiego systemu operacyjnego powinien nabyć użytkownik, aby zmodernizowany komputer miał możliwość uruchamiania gier obsługujących DirectX12?

Narzędzie systemu Windows wykorzystywane do interpretacji poleceń, stosujące logikę obiektową oraz cmdlety, to

Wskaż efekt działania przedstawionego polecenia.

net user Test /expires:12/09/20

GRUB, LILO, NTLDR to

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Aby uruchomić przedstawione narzędzie systemu Windows, należy użyć polecenia

W celu ochrony lokalnej sieci komputerowej przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

W systemie Windows harmonogram zadań umożliwia przydzielenie

Która czynność nie służy do personalizacji systemu operacyjnego Windows?

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

W wyniku wykonania komendy: net user w terminalu systemu Windows, pojawi się

Jakie polecenia należy zrealizować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Czym są programy GRUB, LILO, NTLDR?

Jakie polecenie w systemach z rodziny Windows Server umożliwia administratorowi przekierowanie komputerów do określonej jednostki organizacyjnej w ramach usług katalogowych?

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

Jaki rodzaj licencji pozwala na swobodne modyfikacje, kopiowanie oraz rozpowszechnianie po dokonaniu dowolnej płatności na rzecz twórcy?

Do przechowywania fragmentów dużych plików programów oraz danych, które nie mieszczą się w całości w pamięci, wykorzystywany jest

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?

Do jednoczesnej zmiany tła pulpitu, kolorów okien, dźwięków oraz wygaszacza ekranu na komputerze z zainstalowanym systemem Windows należy wykorzystać

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

Które polecenie w systemie Linux służy do zakończenia procesu?

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Jak brzmi nazwa profilu użytkownika w systemie Windows, który jest zakładany podczas pierwszego logowania do komputera i zapisany na lokalnym dysku twardym, a wszelkie jego modyfikacje odnoszą się wyłącznie do maszyny, na której zostały przeprowadzone?

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

W systemie Linux zarządzanie parametrami transmisji w sieciach bezprzewodowych jest możliwe dzięki

Jakie polecenie należy wprowadzić w konsoli, aby skorygować błędy na dysku?

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Jaką usługę należy zainstalować na systemie Linux, aby umożliwić bezpieczny zdalny dostęp?

Po włączeniu komputera wyświetlił się komunikat: "non-system disk or disk error. Replace and strike any key when ready". Jakie mogą być przyczyny?

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Mimo to po uruchomieniu systemu w standardowym trybie klawiatura funkcjonuje prawidłowo. Co to oznacza?