Pytanie 1

Mysz komputerowa z interfejsem bluetooth pracującym w klasie 2 ma teoretyczny zasięg do

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Mysz komputerowa z interfejsem bluetooth pracującym w klasie 2 ma teoretyczny zasięg do

Najkrótszy czas dostępu charakteryzuje się

ACPI to interfejs, który pozwala na

Jakim parametrem definiuje się stopień zmniejszenia mocy sygnału w danej parze przewodów po przejściu przez cały tor kablowy?

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

W zestawieniu przedstawiono istotne parametry techniczne dwóch typów interfejsów. Z powyższego wynika, że SATA w porównaniu do ATA charakteryzuje się

| Table Comparison of parallel ATA and SATA | ||

|---|---|---|

| Parallel ATA | SATA 1.5 Gb/s | |

| Bandwidth | 133 MB/s | 150 MB/s |

| Volts | 5V | 250 mV |

| Number of pins | 40 | 7 |

| Cable length | 18 in. (45.7 cm) | 39 in. (1 m) |

Oprogramowanie, które wymaga zatwierdzenia na wyświetlanie reklam lub zakupu pełnej licencji, aby usunąć reklamy, jest dystrybuowane na licencji

Jak nazywa się program, który pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym?

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Klawiatura QWERTY, która pozwala na wprowadzanie znaków typowych dla języka polskiego, nazywana jest także klawiaturą

Jakie zagrożenie nie jest eliminowane przez program firewall?

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

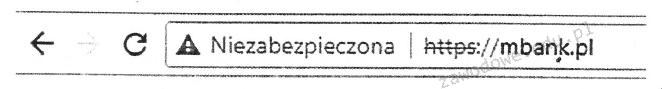

Zidentyfikuj powód pojawienia się komunikatu, który widoczny jest na ilustracji.

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

Jakie aktywne urządzenie pozwoli na nawiązanie połączenia z lokalną siecią dla 15 komputerów, drukarki sieciowej oraz rutera, wykorzystując kabel UTP?

Aby przekształcić zeskanowany obraz na tekst, należy użyć oprogramowania, które stosuje techniki

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Aby zamontować przedstawioną kartę graficzną, potrzebna jest płyta główna posiadająca złącze

Industry Standard Architecture to norma magistrali, według której szerokość szyny danych wynosi

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

W systemie Linux polecenie touch jest używane do

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

Jakie są korzyści płynące z użycia systemu plików NTFS?

W systemie Windows po wykonaniu polecenia systeminfo nie otrzyma się informacji o

Adres IP 192.168.2.0/24 został podzielony na cztery mniejsze podsieci. Jaką maskę mają te nowe podsieci?

Norma PN-EN 50173 rekomenduje montaż przynajmniej

W systemie Windows, gdzie należy ustalić wymagania dotyczące złożoności hasła?

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

Na ilustracji zaprezentowano strukturę topologiczną

Jakiego typu kopię zapasową należy wykonać, aby zarchiwizować wszystkie informacje, niezależnie od daty ich ostatniej archiwizacji?

Hosty A i B nie mają możliwości komunikacji z hostem C. Natomiast komunikacja między hostami A i B przebiega poprawnie. Jakie może być źródło problemu w komunikacji pomiędzy hostami A i C oraz B i C?

Do interfejsów pracujących równolegle należy interfejs

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

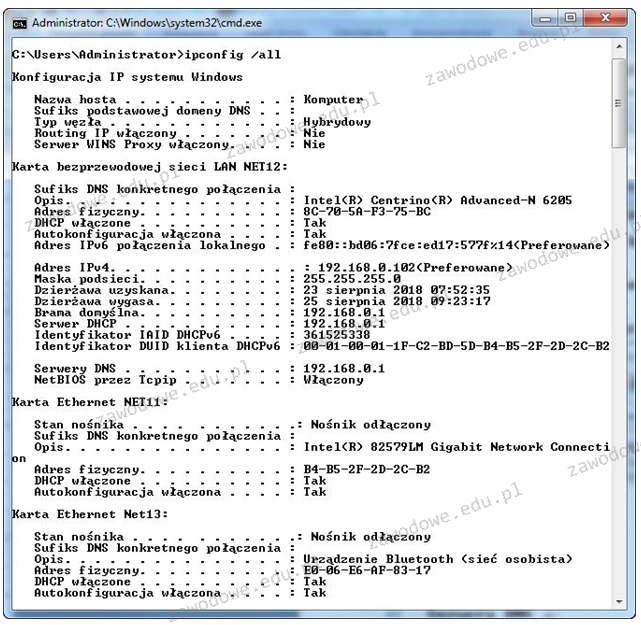

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych na komputerze, można zauważyć, że

Jaką cechę posiada przełącznik sieciowy?