Pytanie 1

Ustawienia zarządzania energią

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Ustawienia zarządzania energią

Jakie oprogramowanie służy do zarządzania bazami danych?

Jak nazywa się faza procesu konwersji analogowo-cyfrowej, która polega na przyporządkowaniu dyskretnym wartości sygnału wejściowego do określonych wartości ciągłych z ograniczonego zestawu?

Jakie polecenie należy użyć, aby otrzymać listę zainstalowanych pakietów w systemie Linux?

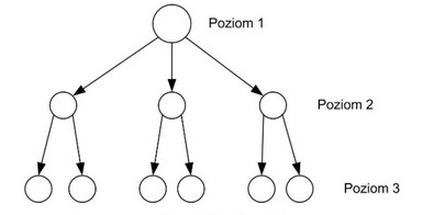

Jak się nazywa sposób synchronizacji sieci telekomunikacyjnej przedstawiony na rysunku?

Jakie są długości nagłówka oraz pola informacyjnego komórki w standardzie ATM (Asynchronous Transfer Mode)?

Jak określa się metodę ataku na systemy teleinformatyczne, która polega na udawaniu innego elementu systemu informatycznego poprzez sfałszowanie oryginalnego adresu IP w nagłówku pakietu?

Nawiązanie połączenia pomiędzy urządzeniami końcowymi przed przesłaniem informacji odbywa się w przypadku komutacji

Aby połączyć trzy komputery w niewielką sieć LAN typu peer-to-peer, można zastosować

Klient centrali zgłasza wysoką wartość zakłóceń pochodzących z telefonu, takich jak: przydźwięk, przesłuchy oraz szumy. Jednym ze sposobów na określenie miejsca uszkodzenia jest wykonanie pomiaru

Moc sygnału na początku łącza wynosi 500 mW, natomiast na końcu łącza 50 mW. Jaką wartość ma tłumienność tego łącza?

W sieciach z komutacją pakietów transmisja może odbywać się w dwóch trybach: wirtualnej koneksji oraz w trybie datagramowym. Wskaż twierdzenie, które jest niezgodne z zasadami transmisji w trybie datagramowym?

Aplikacje takie jak SpeedFan i Laptop Battery Monitor służą do

Aby zapewnić prawidłowe funkcjonowanie urządzeń w serwerowni, konieczne jest dostarczenie powietrza o takich parametrach:

Jaką częstotliwość fal radiowych stosuje sieć bezprzewodowa Wi-Fi?

Jaką informację niesie komunikat Reboot and Select proper Boot device or Insert Boot Media in selected Boot device and press a key, który pojawia się w trakcie wykonywania procedur POST?

Sterownik przerwań zarządza zgłoszeniami przerwań pochodzącymi z urządzeń wejścia- wyjścia. Które z tych urządzeń dysponuje numerem przerwania o najwyższym priorytecie?

Jak określa się przetwornik A/C, stosowany w systemach telekomunikacyjnych, w którym kluczową właściwością jest szybkość przetwarzania, a nie jakość?

W jakiej technologii stosuje się kanał o przepustowości 64 kb/s, wąskopasmowy, określany mianem BRA?

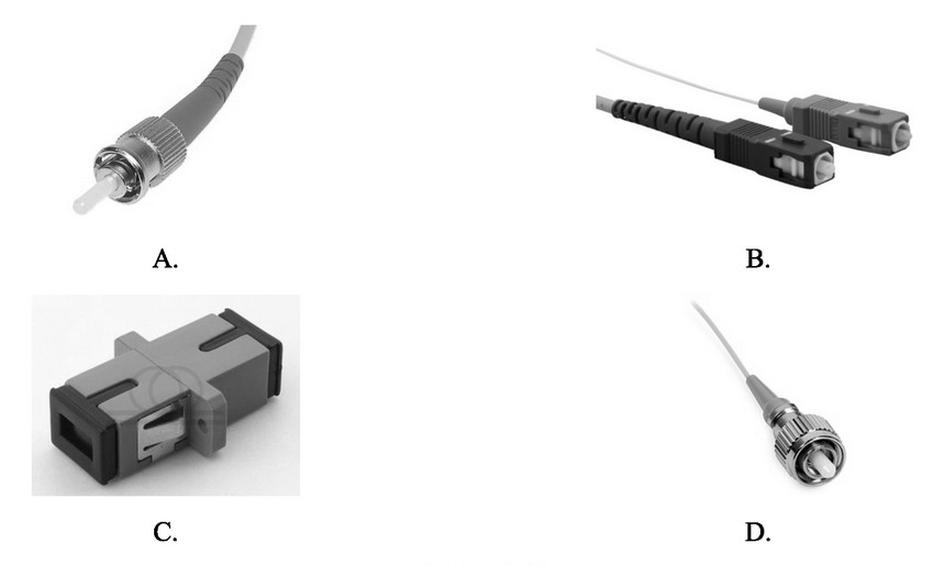

Który rysunek przedstawia złącze SC?

W celu określenia całkowitego tłumienia toru światłowodowego najczęściej stosuje się

Stacja robocza jest częścią sieci lokalnej o adresie IP 192.168.0.0/25. W ustawieniach protokołu TCP/IP jako maskę podsieci należy wybrać

Jaką domenę internetową mają organizacje rządowe?

Filtr antyaliasingowy należy do kategorii

W trybie skojarzonym sygnalizacja międzycentralowa jest przesyłana

Oprogramowanie zabezpieczające przed szpiegostwem w systemie Windows to Windows

Wartość rezystancji jednostkowej pary symetrycznej przedstawionej w formie schematu zastępczego linii długiej jest uzależniona między innymi od

Który z programów wchodzących w skład pakietu Microsoft Office służy do zarządzania bazami danych (SZBD)?

Z jakiego surowca jest zbudowany rdzeń kabla RG?

Podczas uruchamiania komputera użytkownik natrafił na czarny ekran z informacją ntldr is missing. W rezultacie tego błędu

Jak nazywa się proces, który przetwarza sygnały o przepływności 64 kbit/s w jeden sygnał zbiorczy o przepływności 2,048 Mbit/s?

Aby przesłać strumień wideo za pomocą jednej linii abonenckiej, należy użyć modemu, który wspiera standard

Jakie urządzenia są wymagane do pomiaru strat mocy optycznej w światłowodzie?

Jakie polecenie jest używane w systemach operacyjnych unix do ustalenia ścieżki do określonego hosta w sieci Internet?

Termin MAC odnosi się do

Jakie polecenie systemu operacyjnego z rodziny Windows powinno zostać umieszczone w pliku wsadowym, aby podczas jego uruchamiania na monitorze pojawił się tekst Witaj?

Jakie urządzenie jest najczęściej stosowane do pomiaru tłumienia w spawach światłowodowych?

Jaki zakres częstotliwości wykorzystuje modem szerokopasmowy ADSL?

Długość światłowodowego włókna optycznego wynosi 30 km. Jaką wartość ma tłumienność jednostkowa światłowodu, jeśli całkowite tłumienie włókna wynosi At= 5,4 dB?

Algorytmem kolejkowania, który jest powszechnie stosowany w urządzeniach sieciowych i działa według zasady "pierwszy wchodzi, pierwszy wychodzi", jest algorytm