Pytanie 1

Do czego służy nóż uderzeniowy?

Brak odpowiedzi na to pytanie.

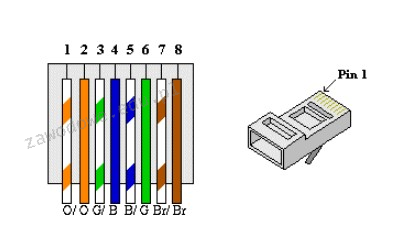

Nóż uderzeniowy jest narzędziem stosowanym głównie do montażu skrętki w gniazdach sieciowych, co oznacza, że jego zastosowanie jest ściśle związane z infrastrukturą sieciową. Jego konstrukcja umożliwia jednoczesne wprowadzenie przewodów do gniazda oraz ich przycięcie do odpowiedniej długości, co jest kluczowe w procesie instalacji. Narzędzie to jest niezwykle przydatne podczas pracy z kablami typu CAT5e, CAT6 oraz CAT6a, które są powszechnie stosowane w nowoczesnych sieciach komputerowych. Poza tym, użycie noża uderzeniowego zapewnia solidne połączenie między żyłami a stykami gniazda, co wpływa na minimalizację strat sygnału oraz poprawę jakości transmisji danych. Stosowanie tego narzędzia zgodnie z zasadami dobrych praktyk, takimi jak odpowiednie prowadzenie kolorów żył oraz właściwe osadzenie ich w gnieździe, zapewnia optymalną wydajność sieci. Ponadto, dzięki automatycznemu przycięciu przewodów, eliminuje się ryzyko błędów ludzkich, co dodatkowo podnosi niezawodność całej instalacji.