Pytanie 1

Pozyskiwanie surowców z odpadów w celu ich ponownego zastosowania to

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Pozyskiwanie surowców z odpadów w celu ich ponownego zastosowania to

Każdorazowo automatycznie szyfrowany staje się plik, który został zaszyfrowany przez użytkownika za pomocą systemu NTFS 5.0, w momencie

Jakie są skutki działania poniższego polecenia ```netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53```?

Switch sieciowy w standardzie Fast Ethernet pozwala na przesył danych z maksymalną prędkością

Zawarty w listingach kod zawiera instrukcje pozwalające na

Która z warstw modelu ISO/OSI ma związek z protokołem IP?

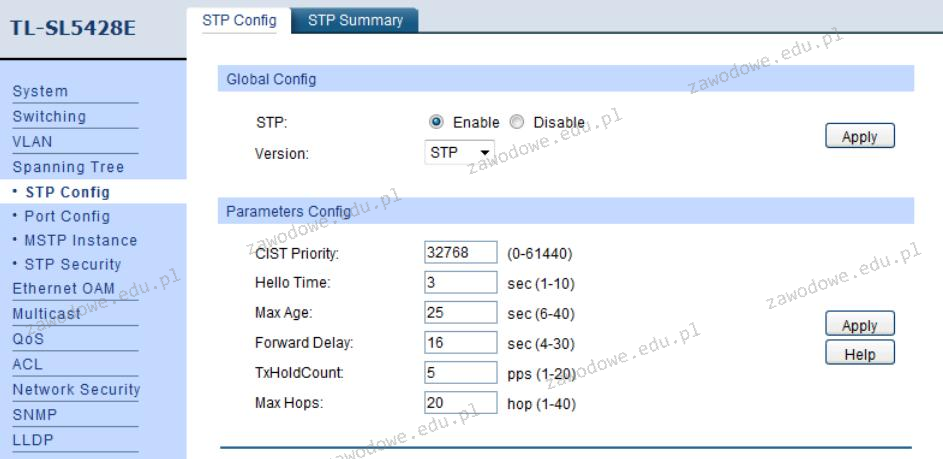

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Jaką wartość dziesiętną ma liczba 11110101(U2)?

Jaką funkcję pełni mechanizm umożliwiający przechowywanie fragmentów dużych plików programów i danych, które nie mogą być w pełni załadowane do pamięci?

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

Połączenia typu point-to-point, realizowane za pośrednictwem publicznej infrastruktury telekomunikacyjnej, oznacza się skrótem

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

Interfejs UDMA to typ interfejsu

Interfejs równoległy, który ma magistralę złożoną z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na dystans do 5 metrów, gdy kable sygnałowe są skręcone z przewodami masy, a w przeciwnym razie na dystans do 2 metrów, jest określany mianem

Aby telefon VoIP działał poprawnie, należy skonfigurować adres

W ustawieniach karty graficznej w sekcji Zasoby znajduje się jeden z zakresów pamięci tej karty, który wynosi od A0000h do BFFFFh. Ta wartość odnosi się do obszaru pamięci wskazanego adresem fizycznym

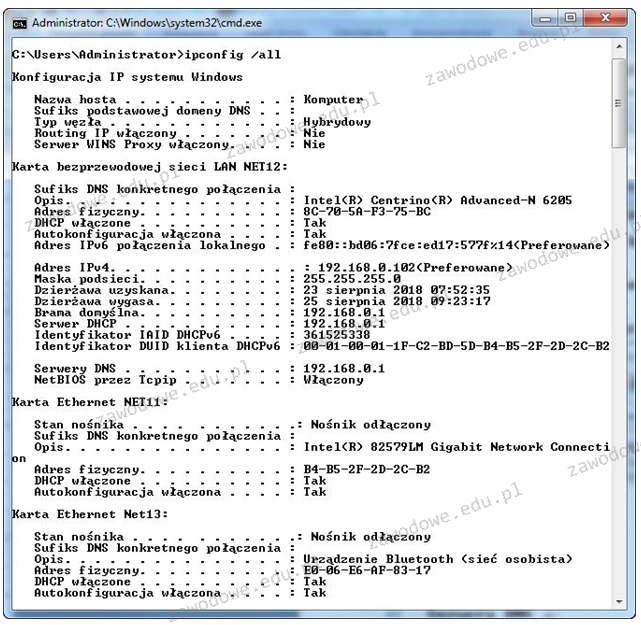

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych na komputerze, można zauważyć, że

Zastosowanie programu Wireshark polega na

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

W systemie Linux, jak można znaleźć wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i rozpoczynają się na literę a, b lub c?

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

Jaki jest adres rozgłoszeniowy w sieci mającej adres IPv4 192.168.0.0/20?

W przypadku drukarki igłowej, jaki materiał eksploatacyjny jest używany?

Jaki wydruk w systemie rodziny Linux uzyskamy po wprowadzeniu komendy

dr-x------ 2 root root 0 lis 28 12:39 .gvfs -rw-rw-r-- 1 root root 361016 lis 8 2012 history.dat -rw-r--r-- 1 root root 97340 lis 28 12:39 .ICEauthority drwxrwxr-x 5 root root 4096 paź 7 2012 .icedtea drwx------ 3 root root 4096 cze 27 18:40 .launchpadlib drwxr-xr-x 3 root root 4096 wrz 2 2012 .local

W systemie Linux wykonanie komendy passwd Ala spowoduje

Jaką maksymalną prędkość transferu danych umożliwia interfejs USB 3.0?

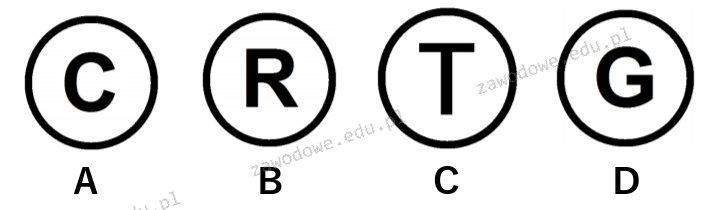

Który z symboli wskazuje na zastrzeżenie praw autorskich?

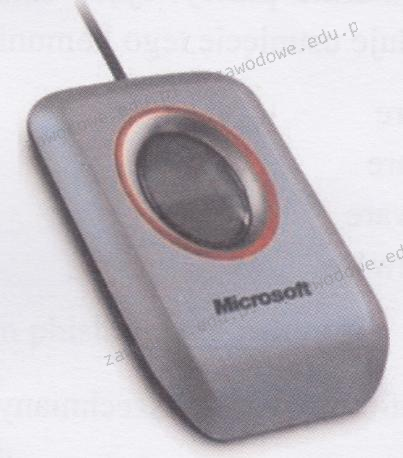

Urządzeniem peryferyjnym pokazanym na ilustracji jest skaner biometryczny, który wykorzystuje do identyfikacji

W systemie Windows harmonogram zadań umożliwia przydzielenie

Podczas skanowania reprodukcji obrazu z magazynu, na skanie obrazu ukazały się regularne wzory, zwane morą. Jakiej funkcji skanera należy użyć, aby usunąć te wzory?

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.