Pytanie 1

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

Wynik: 9/40 punktów (22,5%)

Wymagane minimum: 20 punktów (50%)

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

Element na karcie graficznej, który ma za zadanie przekształcenie cyfrowego sygnału wytwarzanego przez kartę na analogowy sygnał, zdolny do wyświetlenia na monitorze to

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

Jakie pole znajduje się w nagłówku protokołu UDP?

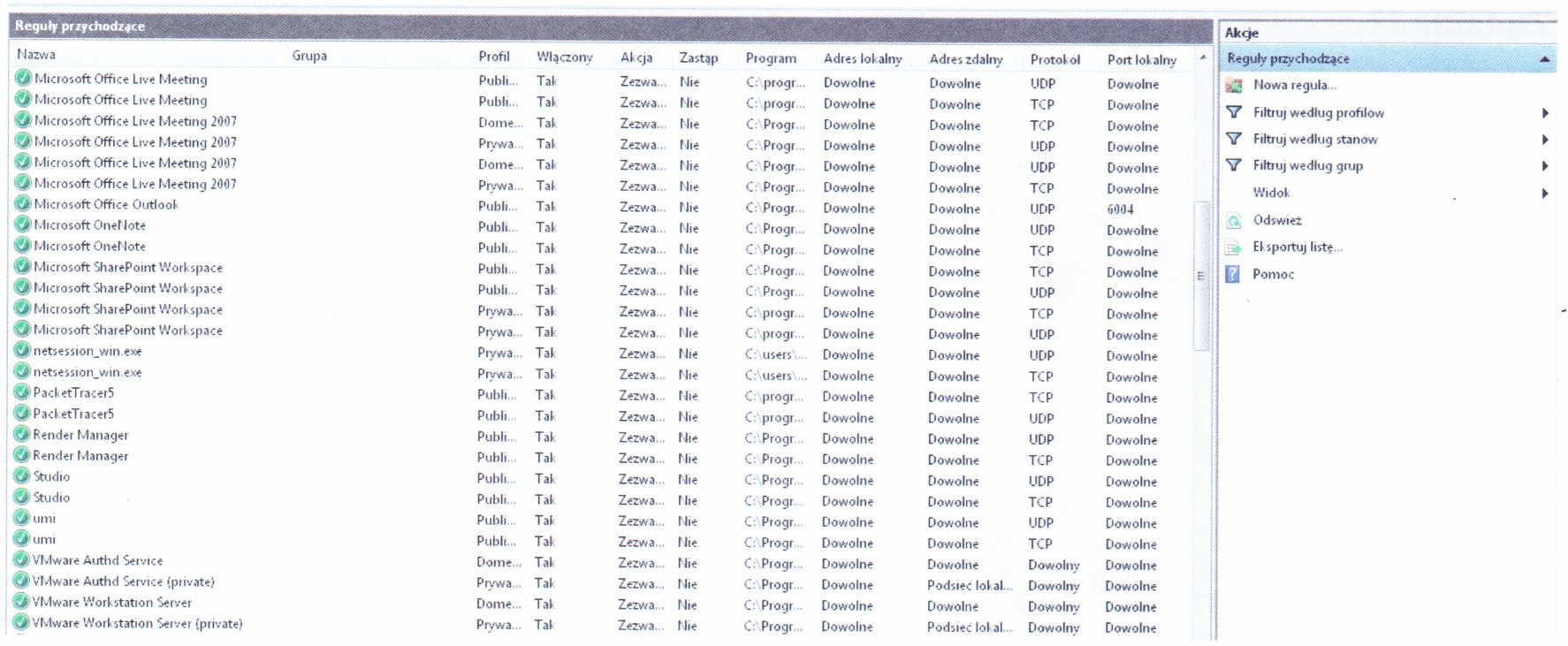

Pokazany zrzut ekranu dotyczy programu

Jaką rolę serwera trzeba zainstalować w systemach z linii Windows Server, aby mogła zostać utworzona nowa strona FTP?

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Zgodnie z aktualnymi przepisami BHP, odległość oczu od ekranu monitora powinna wynosić

Jakie urządzenie wykorzystuje się do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

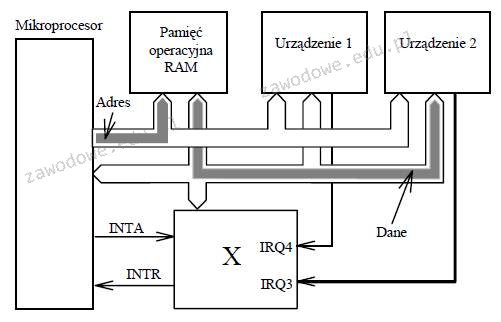

Na przedstawionym schemacie blokowym fragmentu systemu mikroprocesorowego, co oznacza symbol X?

Kabel typu skrętka, w którym pojedyncza para żył jest pokryta folią, a całość kabla jest osłonięta ekranem z folii i siatki, oznacza się symbolem

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

Cookie to plik

Plik ma rozmiar 2 KiB. Jest to

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Co oznacza skrót 'RAID' w kontekście systemów komputerowych?

Zakres operacji we/wy dla kontrolera DMA w notacji heksadecymalnej wynosi 0094-009F, a w systemie dziesiętnym?

Dostarczanie błędnych napięć do płyty głównej może spowodować

Brak odpowiedzi na to pytanie.

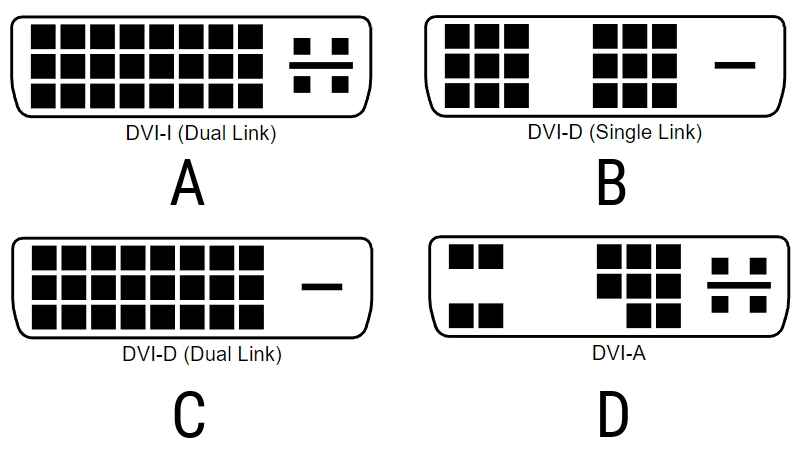

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Brak odpowiedzi na to pytanie.

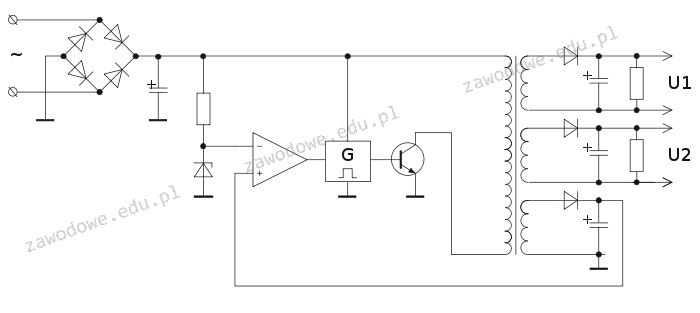

Na rysunku ukazano diagram

Brak odpowiedzi na to pytanie.

Program Mozilla Firefox jest udostępniany na zasadach licencji

Brak odpowiedzi na to pytanie.

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

Brak odpowiedzi na to pytanie.

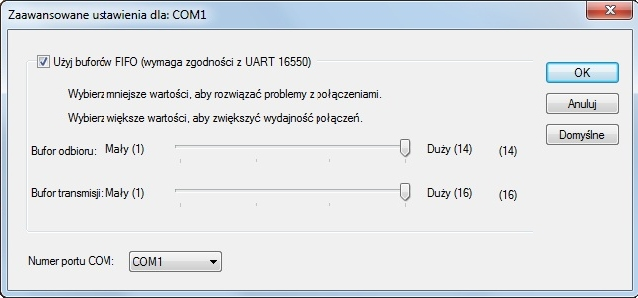

Ustawienia przedstawione na ilustracji odnoszą się do

Brak odpowiedzi na to pytanie.

Aby zwolnić adres IP przypisany do konkretnej karty sieciowej w systemie Windows, należy wykorzystać polecenie systemowe

Brak odpowiedzi na to pytanie.

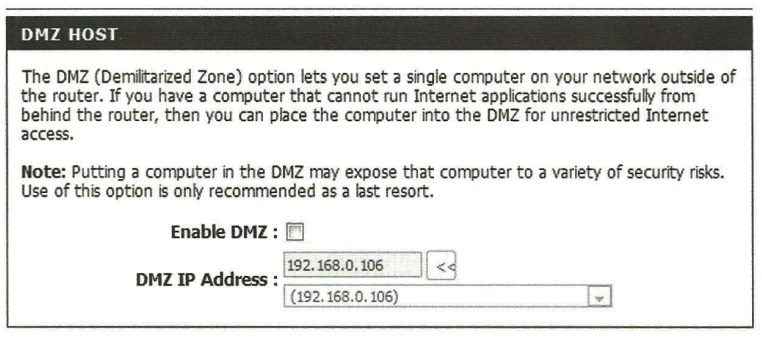

Na ilustracji zaprezentowano zrzut ekranu z ustawień DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer o adresie IP 192.168.0.106

Brak odpowiedzi na to pytanie.

Urządzeniem peryferyjnym pokazanym na ilustracji jest skaner biometryczny, który wykorzystuje do identyfikacji

Brak odpowiedzi na to pytanie.

Na diagramie okablowania strukturalnego przy jednym z komponentów znajduje się oznaczenie MDF. Z którym punktem dystrybucji jest powiązany ten komponent?

Brak odpowiedzi na to pytanie.

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Brak odpowiedzi na to pytanie.

Jakie urządzenie pełni rolę wskaźnika?

Brak odpowiedzi na to pytanie.

Technologia ADSL pozwala na nawiązanie połączenia DSL

Brak odpowiedzi na to pytanie.

Narzędziem do zarządzania usługami katalogowymi w systemach Windows Server, które umożliwia przeniesienie komputerów do jednostki organizacyjnej wskazanej przez administratora, jest polecenie

Brak odpowiedzi na to pytanie.

Jaką rolę pełni usługa NAT działająca na ruterze?

Brak odpowiedzi na to pytanie.

Jakie urządzenie ilustruje ten rysunek?

Brak odpowiedzi na to pytanie.

Postcardware to typ

Brak odpowiedzi na to pytanie.

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Brak odpowiedzi na to pytanie.

Użytkownik systemu Windows może korzystając z programu Cipher

Brak odpowiedzi na to pytanie.

Cienki klient (thin client) korzysta z protokołu

Brak odpowiedzi na to pytanie.