Pytanie 1

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Aby powiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać rolką myszki, trzymając jednocześnie klawisz

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

Brak odpowiedzi na to pytanie.

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Brak odpowiedzi na to pytanie.

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Brak odpowiedzi na to pytanie.

Aby w systemie Windows nadać użytkownikowi możliwość zmiany czasu systemowego, potrzebna jest przystawka

Brak odpowiedzi na to pytanie.

Plik tekstowy wykonaj.txt w systemie Linux zawiera: echo -n "To jest tylko " echo "jedna linijka tekstu" Aby móc wykonać polecenia znajdujące się w pliku, należy

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Brak odpowiedzi na to pytanie.

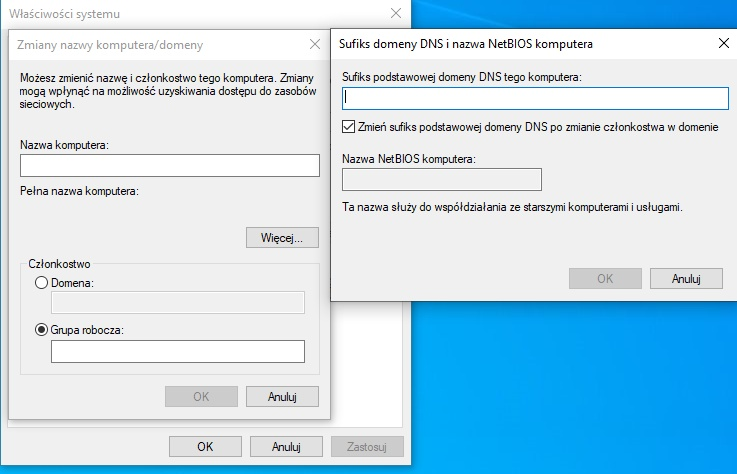

Aby podłączyć stację roboczą z zainstalowanym systemem Windows do domeny zst.local należy

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Brak odpowiedzi na to pytanie.

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

Brak odpowiedzi na to pytanie.

Które narzędzie systemu Windows służy do zdefiniowania polityki haseł dostępowych do kont użytkowników?

Brak odpowiedzi na to pytanie.

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server istnieje możliwość dodania zastrzeżeń adresów, które określą

Brak odpowiedzi na to pytanie.

Jaką funkcję pełni serwer ISA w systemie Windows?

Brak odpowiedzi na to pytanie.

Jakie korzyści płyną z zastosowania systemu plików NTFS?

Brak odpowiedzi na to pytanie.

Drukarka została zainstalowana w systemie z rodziny Windows. Aby skonfigurować m.in. domyślną orientację druku, ilość stron na arkusz oraz kolory, w trakcie jej ustawiania należy skorzystać z opcji

Brak odpowiedzi na to pytanie.

W systemie Linux można uzyskać kopię danych przy użyciu komendy

Brak odpowiedzi na to pytanie.

Komenda msconfig uruchamia w systemie Windows:

Brak odpowiedzi na to pytanie.

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

Brak odpowiedzi na to pytanie.

Udostępnienie drukarki sieciowej codziennie o tej samej porze należy ustawić we właściwościach drukarki, w zakładce

Brak odpowiedzi na to pytanie.

Po zainstalowaniu z domyślnymi uprawnieniami, system Windows XP nie obsługuje formatu systemu plików

Brak odpowiedzi na to pytanie.

W trakcie instalacji systemu Windows Serwer 2022 istnieje możliwość instalacji w trybie Core. Oznacza to, że system zostanie zainstalowany

Brak odpowiedzi na to pytanie.

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

Brak odpowiedzi na to pytanie.

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Brak odpowiedzi na to pytanie.

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

Brak odpowiedzi na to pytanie.

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

Brak odpowiedzi na to pytanie.

W systemie Windows do instalacji aktualizacji oraz przywracania sterowników urządzeń należy użyć przystawki

Brak odpowiedzi na to pytanie.

Jak brzmi nazwa profilu użytkownika w systemie Windows, który jest zakładany podczas pierwszego logowania do komputera i zapisany na lokalnym dysku twardym, a wszelkie jego modyfikacje odnoszą się wyłącznie do maszyny, na której zostały przeprowadzone?

Brak odpowiedzi na to pytanie.

Programem wiersza poleceń w systemie Windows, który umożliwia kompresję oraz dekompresję plików i folderów, jest aplikacja

Brak odpowiedzi na to pytanie.

Funkcja systemu Windows Server, umożliwiająca zdalną instalację systemów operacyjnych na komputerach kontrolowanych przez serwer, to

Brak odpowiedzi na to pytanie.

W systemie Windows zastosowanie zaprezentowanego polecenia spowoduje chwilową modyfikację koloru

Microsoft Windows [Version 10.0.14393] (c) 2016 Microsoft Corporation. Wszelkie prawa zastrzeżone. C:\Users\ak>color 1

Brak odpowiedzi na to pytanie.

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

Brak odpowiedzi na to pytanie.

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

Brak odpowiedzi na to pytanie.

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Brak odpowiedzi na to pytanie.

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Brak odpowiedzi na to pytanie.

Zbiór usług sieciowych dla systemów z rodziny Microsoft Windows jest reprezentowany przez skrót

Brak odpowiedzi na to pytanie.

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Brak odpowiedzi na to pytanie.