Pytanie 1

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

Jakie polecenie w systemie Windows dedykowane dla stacji roboczej, umożliwia skonfigurowanie wymagań dotyczących logowania dla wszystkich użytkowników tej stacji roboczej?

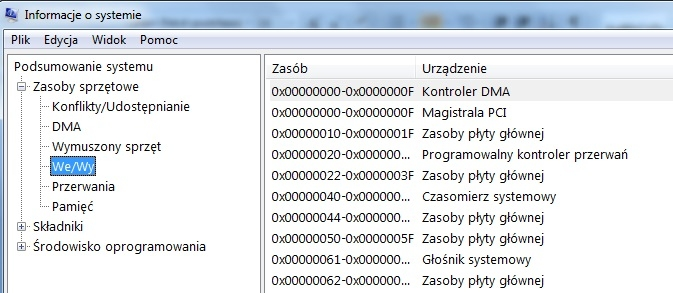

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

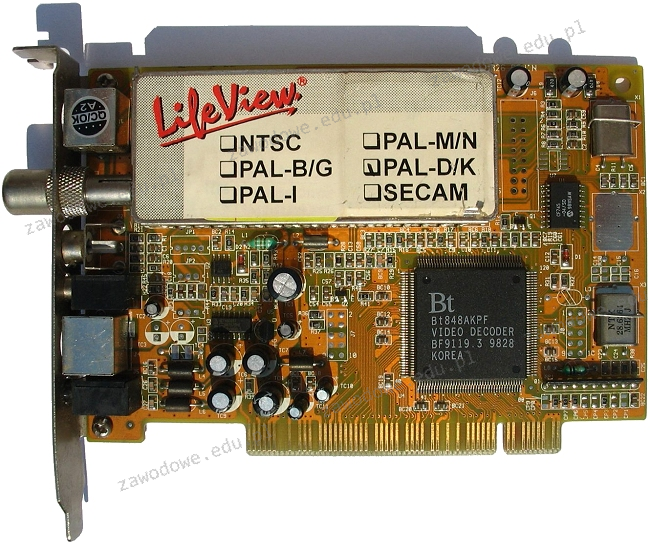

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

Jak określa się w systemie Windows profil użytkownika, który jest tworzony przy pierwszym logowaniu do komputera i zapisywany na lokalnym dysku twardym, a wszelkie jego modyfikacje dotyczą tylko tego konkretnego komputera?

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

Aby zmierzyć tłumienie światłowodowego łącza w dwóch zakresach długości fal 1310 nm i 1550 nm, należy zastosować

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Programem wiersza poleceń w systemie Windows, który umożliwia kompresję oraz dekompresję plików i folderów, jest aplikacja

Najkrótszy czas dostępu charakteryzuje się

Jakie będzie całkowite koszty materiałów potrzebnych do zbudowania sieci lokalnej dla 6 komputerów, jeśli do realizacji sieci wymagane są 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci zostały przedstawione w tabeli

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

W systemie operacyjnym Linux, aby sprawdzić ilość dostępnego miejsca na dyskach, można użyć polecenia

Jaką rolę pełni protokół DNS?

W wierszu poleceń systemu Windows polecenie md jest używane do

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Jaką częstotliwość odświeżania należy ustawić, aby obraz na monitorze był odświeżany 85 razy na sekundę?

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

System S.M.A.R.T. jest używany do nadzorowania funkcjonowania i identyfikowania problemów

Podczas zamykania systemu operacyjnego na ekranie pojawił się błąd, tak zwany bluescreen, 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN – niepowodzenie zamykania systemu, spowodowane brakiem pamięci. Błąd ten może wskazywać na

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

Z analizy danych przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi 184 styki 64-bitowa magistrala danych Pojemność 1024 MB Przepustowość 3200 MB/s

Termin określający zdolność do rozbudowy sieci to

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Zanim przystąpimy do prac serwisowych dotyczących modyfikacji rejestru systemu Windows, konieczne jest wykonanie

Co umożliwia zachowanie jednolitego rozkładu temperatury pomiędzy procesorem a radiatorem?

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

Problemy związane z zawieszaniem się systemu operacyjnego w trakcie jego uruchamiania są zazwyczaj spowodowane

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

W systemie Linux, jakie polecenie służy do zmiany hasła użytkownika?

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

Jakie jest adres rozgłoszeniowy sieci, w której funkcjonuje host z adresem IP 195.120.252.32 oraz maską podsieci 255.255.255.192?

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

W sieciach opartych na standardzie, jaką metodę dostępu do medium wykorzystuje CSMA/CA?