Pytanie 1

Pole komutacyjne, w którym liczba wyjść jest mniejsza niż liczba wejść, określane jest jako pole komutacyjne

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Pole komutacyjne, w którym liczba wyjść jest mniejsza niż liczba wejść, określane jest jako pole komutacyjne

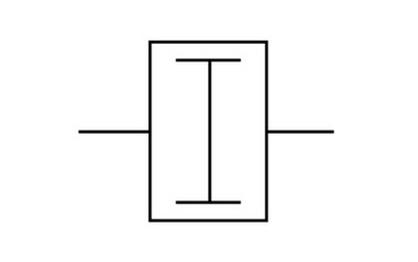

Przedstawiony symbol graficzny jest oznaczeniem

Jakie znaczenie ma skrót VoIP?

Jak nazywa się funkcja centrali abonenckiej odpowiedzialna za naliczanie kosztów połączeń w zależności od typu połączenia, czasu trwania oraz strefy?

Wskaż właściwość tunelowania SSTP (Secure Socket Tunneling Protocol)?

Który system plików powinien zostać zainstalowany na komputerze, jeśli istnieje konieczność ochrony danych na poziomie plików i folderów?

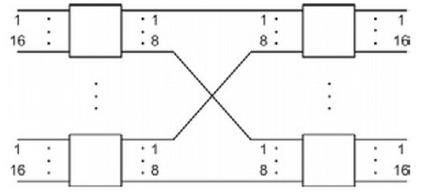

Rysunek przedstawia pole komutacyjne

Jakie polecenie powinno się wykonać w systemie Windows, aby przenieść zawartość folderu KAT1 do folderu KAT2, zakładając, że oba foldery znajdują się w aktualnym katalogu?

Który element struktury GSM działa jako stacja bazowa, łącząca za pośrednictwem fal radiowych telefon (terminal mobilny) z całym systemem?

Podstawowa usługa telefoniczna, która umożliwia analogowy przesył dźwięku przez komutowane łącza telefoniczne, realizowana w zakresie 300 Hz do 3400 Hz, jest oznaczana skrótem

Który protokół routingu służy do wymiany danych o trasach między różnymi systemami autonomicznymi?

Jakie oznaczenie jest przypisane do kabla światłowodowego?

Do zadań filtru dolnoprzepustowego wchodzącego w skład układu próbkującego przetwornika A/C należy

Do włókna o długości 50 km zostało podłączone źródło światła o mocy Pw = 1 mW, a na wyjściu zmierzono moc Pwy = 10 µW. Jaką wartość ma tłumienność jednostkowa włókna?

Jak nazywa się oprogramowanie, które startuje jako pierwsze po przeprowadzeniu przez BIOS (ang. Basic Input/Output System) testu POST (Power On Self Test), a jego celem jest załadowanie systemu operacyjnego do pamięci RAM komputera?

Jakie urządzenie stosuje się do pomiaru rezystancji pętli abonenckiej?

Jaki program jest używany do monitorowania ruchu w sieci?

Jakie napięcie stałe występuje w łączu abonenckim zasilanym z centrali telefonicznej?

Jaką informację niesie komunikat Reboot and Select proper Boot device or Insert Boot Media in selected Boot device and press a key, który pojawia się w trakcie wykonywania procedur POST?

Jak określa się dyspersję spowodowaną różnicami w długościach ścieżek propagacji poszczególnych promieni świetlnych oraz w zróżnicowanych efektywnych prędkościach?

Długość światłowodowego włókna optycznego wynosi 30 km. Jaką wartość ma tłumienność jednostkowa światłowodu, jeśli całkowite tłumienie włókna wynosi At= 5,4 dB?

Jaką licencję posiada oprogramowanie, które jest darmowo dystrybuowane i którego kopie można legalnie wymieniać, jednak jego użytkowanie po pewnym czasie wymaga uiszczenia określonych opłat lub zakupu licencji, aby uzyskać dostęp do wszystkich jego funkcji?

Modulacja, która polega na jednoczesnej zmianie amplitudy oraz fazy sygnału nośnego, gdzie każda modyfikacja fali nośnej koduje czterobitową informację wejściową, definiowana jest jako modulacja

Terminale urządzeń cyfrowych ISDN są podłączone do centrali ISDN lub urządzenia NT za pomocą wtyczki

Jaką logarytmiczną jednostką miary poziomu mocy, która jest odniesiona do 1 mW, się posługujemy?

Jakie typy routerów powinny być używane do łączenia różnych systemów autonomicznych?

Jakie porty służą do komunikacji w protokole SNMP?

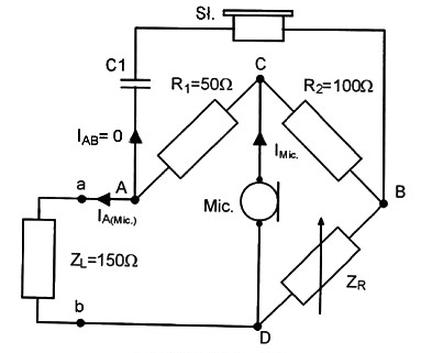

W warunkach zrównoważenia mostka (1AB=0) układu anty lokalnego, impedancja równoważnika ZR wynosi

Jakiego rodzaju licencji używa się do przypisania oprogramowania wyłącznie do jednego, określonego zestawu komputerowego?

Odległość wzroku od ekranu monitora powinna znajdować się w zakresie

Związek częstotliwości f [Hz] z okresem T[s] sygnału o charakterze okresowym przedstawia wzór

W jakiej chwili pracownik serwisu może odłączyć kabel światłowodowy od urządzenia w pomieszczeniu, w którym są inne osoby, aby nie stworzyć ryzyka związanego z laserowym światłem?

W jakim standardzie dane są przesyłane w postaci komórek zawierających nagłówek o długości

5 bajtów oraz pole informacyjne o długości 48 bajtów?

Jaki styk w łączu ISDN BRA służy do połączenia sieci dostępowej między końcem łącza dostawcy a centralą abonenta?

Które parametry charakteryzują specyfikację techniczną modemu ADSL (Asymmetric Digital Subscriber Line)?

| Szybkość transmisji do abonenta | Szybkość transmisji do sieci | Wybrane zastosowania | |

|---|---|---|---|

| A. | 1,544 Mbps | 2,048 Mbps | linia T1/E1, dostęp do sieci LAN, dostęp do sieci WAN |

| B. | 1,5 – 9 Mbps | 16 ÷ 640 kbps | dostęp do Internetu, wideo na żądanie, zdalny dostęp do sieci LAN, interaktywne usługi multimedialne |

| C. | 60 – 7600 kbps | 136 ÷ 1048 kbps | dostęp do Internetu, wideo na żądanie, zdalny dostęp do sieci LAN, interaktywne usługi multimedialne przy lepszym wykorzystaniu pasma transmisyjnego |

| D. | 13 – 52 Mbps | 1,5 ÷ 2,3 Mbps | dostęp do Internetu, wideo na żądanie, zdalny dostęp do sieci LAN, interaktywne usługi multimedialne, HDTV |

Jaką maksymalną wartość tłumienności światłowodu jednomodowego dla długości fali 1310 nm podaje norma G.652.C?

W telefonie komórkowym funkcję eliminacji dźwięków przechodzących z mikrofonu do słuchawki pełni

Zgodnie z przepisami ministra pracy i polityki społecznej, minimalna odległość pracownika od monitora ekranowego CRT powinna wynosić

Jakie działanie powinna podjąć osoba udzielająca pierwszej pomocy w przypadku porażenia prądem elektrycznym?

W specyfikacji technicznej sieci operatora telefonii komórkowej pojawia się termin "roaming", który oznacza