Pytanie 1

Przy projektowaniu sieci przewodowej, która ma maksymalną prędkość transmisji wynoszącą 1 Gb/s, a maksymalna długość między punktami sieci nie przekracza 100 m, jakie medium transmisyjne powinno być zastosowane?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Przy projektowaniu sieci przewodowej, która ma maksymalną prędkość transmisji wynoszącą 1 Gb/s, a maksymalna długość między punktami sieci nie przekracza 100 m, jakie medium transmisyjne powinno być zastosowane?

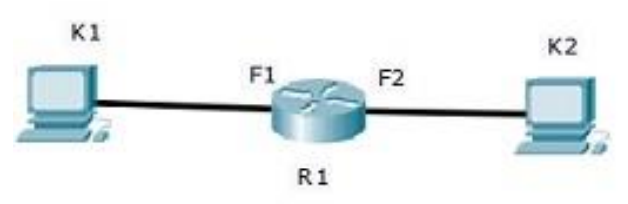

Komputery K1 i K2 nie mogą się komunikować. Adresacja urządzeń jest podana w tabeli. Co należy zmienić, aby przywrócić komunikację w sieci?

| Urządzenie | Adres | Maska | Brama |

|---|---|---|---|

| K1 | 10.0.0.2 | 255.255.255.128 | 10.0.0.1 |

| K2 | 10.0.0.102 | 255.255.255.192 | 10.0.0.1 |

| R1 (F1) | 10.0.0.1 | 255.255.255.128 | |

| R1 (F2) | 10.0.0.101 | 255.255.255.192 |

Jakie polecenie pozwoli na wyświetlenie ustawień interfejsu sieciowego w systemie Linux?

Które z poniższych urządzeń sieciowych umożliwia segmentację sieci na poziomie warstwy 3 modelu OSI?

Z jakiego powodu adres 192.168.100.127 nie może zostać przypisany jako adres komputera w sieci 192.168.100.0/25?

Jakie znaczenie ma zapis /26 w adresie IPv4 192.168.0.0/26?

Simple Mail Transfer Protocol to protokół odpowiedzialny za

Jakie zakresy adresów IPv4 można zastosować jako adresy prywatne w lokalnej sieci?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku na systemie operacyjnym Windows Server. Przydzielone mają tylko uprawnienia "Zarządzanie dokumentami". Co należy wykonać, aby rozwiązać ten problem?

Adres IPv6 pętli zwrotnej to adres

Aby serwer DNS mógł poprawnie przekształcać nazwy domenowe na adresy IPv6, konieczne jest skonfigurowanie rekordu

Który standard technologii bezprzewodowej pozwala na osiągnięcie przepustowości większej niż 54 Mbps?

Standard Transport Layer Security (TLS) stanowi rozwinięcie protokołu

Jak brzmi pełny adres do logowania na serwer FTP o nazwie http://ftp.nazwa.pl?

Jaki jest adres rozgłoszeniowy dla sieci 172.30.0.0/16?

Jakie narzędzie należy zastosować do zakończenia kabli UTP w module keystone z wkładkami typu 110?

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

Które z poleceń w systemie Windows umożliwia sprawdzenie zapisanych w pamięci podręcznej komputera tłumaczeń nazw DNS na odpowiadające im adresy IP?

W jakiej usłudze serwera możliwe jest ustawienie parametru TTL?

Który standard protokołu IEEE 802.3 powinien być użyty w środowisku z zakłóceniami elektromagnetycznymi, gdy dystans między punktem dystrybucji a punktem abonenckim wynosi 200 m?

Jakie polecenie w systemie operacyjnym Linux pozwala na przypisanie istniejącego konta użytkownika nowak do grupy technikum?

Jakie urządzenie pozwala na stworzenie grupy komputerów, które są do niego podłączone i operują w sieci z identycznym adresem IPv4, w taki sposób, aby komunikacja między komputerami miała miejsce jedynie w obrębie tej grupy?

Aplikacja, która pozwala na przechwytywanie pakietów oraz analizowanie aktywności w sieci, to

Do zakończenia kabla skręcanego wtykiem 8P8C wykorzystuje się

Jaki argument komendy ipconfig w systemie Windows przywraca konfigurację adresów IP?

Parametr, który definiuje stosunek liczby wystąpionych błędnych bitów do ogólnej liczby odebranych bitów, to

Technologia oparta na architekturze klient-serwer, która umożliwia połączenie odległych komputerów w sieci poprzez szyfrowany tunel, nazywa się

Urządzenia spełniające standard 802.11 g mogą osiągnąć maksymalną prędkość transmisji danych wynoszącą

Punkty abonenckie są rozmieszczone w równych odstępach, do nawiązania połączenia z najbliższym punktem wymagane jest 4 m kabla, a z najdalszym - 22 m. Koszt zakupu 1 m kabla wynosi 1 zł. Jaką kwotę trzeba przeznaczyć na zakup kabla UTP do połączenia 10 podwójnych gniazd abonenckich z punktem dystrybucyjnym?

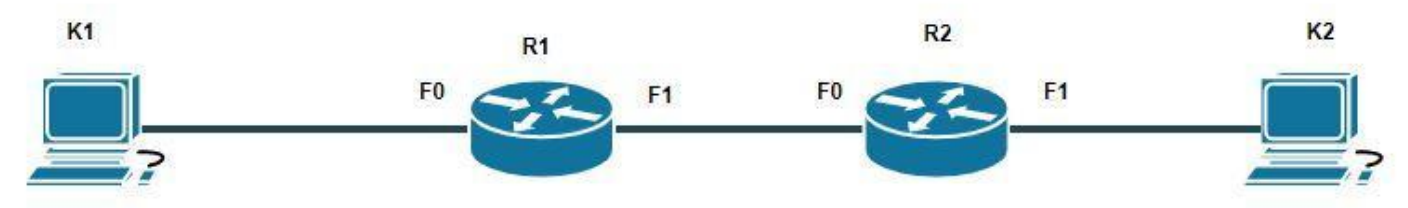

Ramka z danymi jest wysyłana z komputera K1 do komputera K2. Które adresy źródłowe IP oraz MAC będą w ramce wysyłanej z rutera R1 do R2?

| IP | MAC | |

| K1 | 192.168.1.10/24 | 1AAAAA |

| K2 | 172.16.1.10/24 | 2BBBBB |

| R1 - interfejs F0 | 192.168.1.1/24 | BBBBBB |

| R1 - interfejs F1 | 10.0.0.1/30 | CCCCCC |

| R2- interfejs F0 | 10.0.0.2/30 | DDDDDD |

| R2- interfejs F1 | 172.16.1.1/24 | EEEEEE |

Pierwsze trzy bity adresu IP w postaci binarnej mają wartość 010. Jaki to adres?

Jak nazywa się usługa, która pozwala na przekształcanie nazw komputerów w adresy IP?

Która norma określa standardy dla instalacji systemów okablowania strukturalnego?

Jakie urządzenie pozwala na podłączenie drukarki bez karty sieciowej do sieci lokalnej komputerów?

Którą maskę należy zastosować, aby komputery o adresach IPv4, przedstawionych w tabeli, były przydzielone do właściwych sieci?

| Adresy IPv4 komputerów | Oznaczenie sieci |

|---|---|

| 192.168.10.30 | Sieć 1 |

| 192.168.10.60 | Sieć 1 |

| 192.168.10.130 | Sieć 2 |

| 192.168.10.200 | Sieć 3 |

W Active Directory, zbiór składający się z jednej lub wielu domen, które dzielą wspólny schemat oraz globalny katalog, określa się mianem

Jakie polecenie w systemie Windows należy wykorzystać do obserwacji listy aktywnych połączeń karty sieciowej w komputerze?

W sieci strukturalnej zalecane jest umieszczenie jednego punktu abonenckiego na powierzchni o wielkości

Które z urządzeń służy do testowania okablowania UTP?

Ile bitów o wartości 1 występuje w standardowej masce adresu IPv4 klasy B?