Pytanie 1

Wskaż odpowiedź, która używa parafrazowania jako metodę aktywnego słuchania, gdy klient mówi: "Interesuje mnie aplikacja, która działa szybko, niezależnie od tego, czy korzysta z niej kilku czy tysiąc użytkowników"?

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż odpowiedź, która używa parafrazowania jako metodę aktywnego słuchania, gdy klient mówi: "Interesuje mnie aplikacja, która działa szybko, niezależnie od tego, czy korzysta z niej kilku czy tysiąc użytkowników"?

Jaką rolę pełni element statyczny w klasie?

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Co zostanie wyświetlone po wykonaniu poniższego kodu?

class Animal { constructor(name) { this.name = name; } speak() { return `${this.name} makes a noise.`; } } class Dog extends Animal { speak() { return `${this.name} barks.`; } } let dog = new Dog('Rex'); console.log(dog.speak());

Co to jest IndexedDB?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

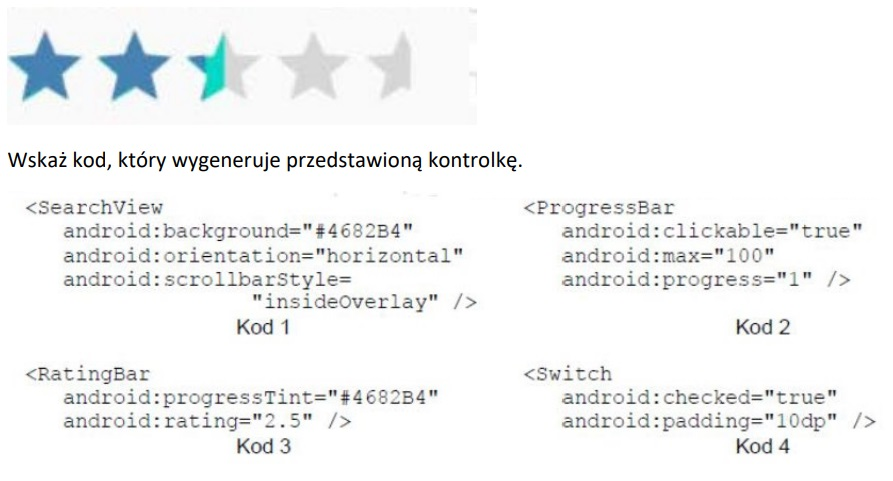

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

| ... (RAD) .... is a general term for adaptive software development approaches, and the name for James Martin's method of rapid development. In general, RAD approaches to software development put less emphasis on planning and more emphasis on an adaptive process. Prototypes are often used in addition to or sometimes even instead of design specifications. Źródło: https://en.wikipedia.org/wiki Dostęp: 25.03.2021 |

Jakie jest podstawowe zastosowanie wzorca projektowego Singleton?

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Co to jest git rebase?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

Co zostanie wyświetlone po wykonaniu poniższego kodu w języku Python?

data = [1, 2, 3, 4, 5] result = list(map(lambda x: x*2, filter(lambda x: x % 2 == 0, data))) print(result)

Jakie są główne cechy architektury klient-serwer?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

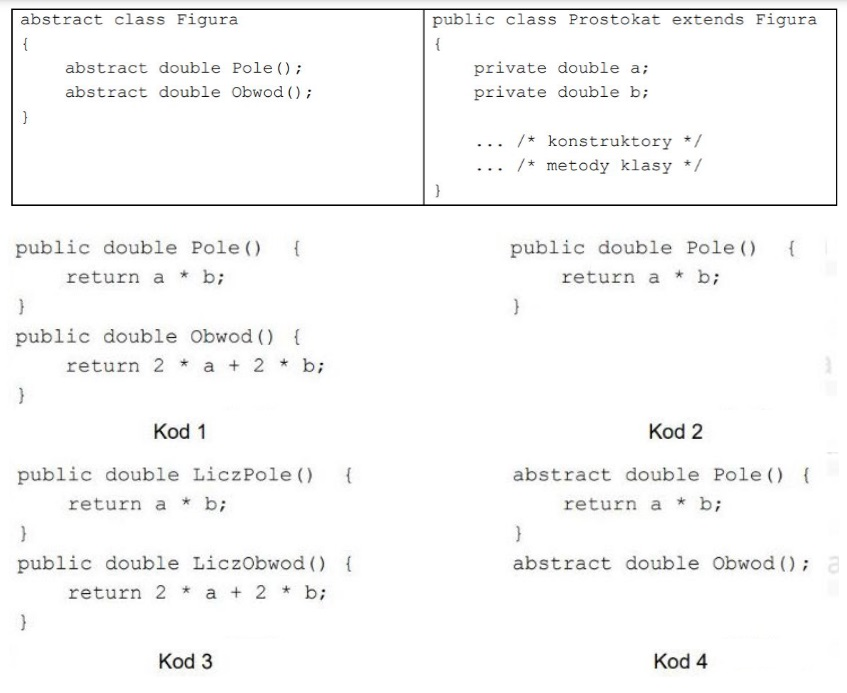

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

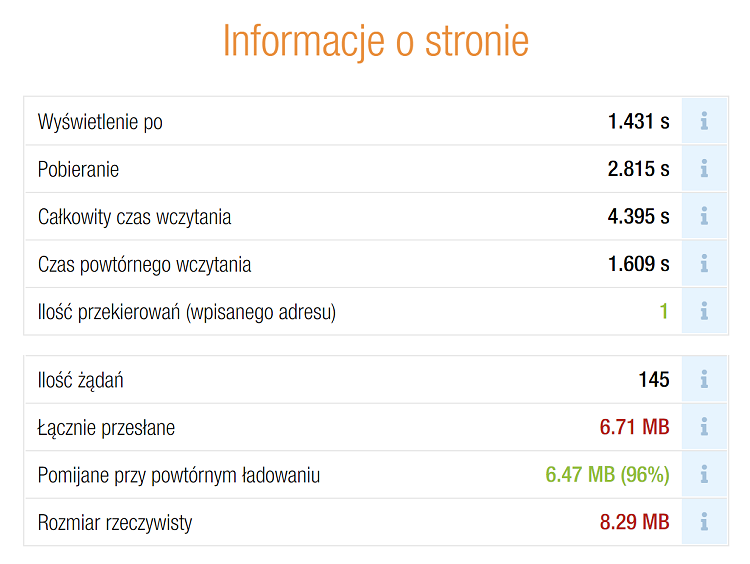

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Które z poniższych nie jest frameworkiem JavaScript?

Co to jest WebSocket?

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

push(arg) – dodaje elementpop() – usuwa ostatnio dodany elementpeek() – zwraca ostatnio dodany element bez usuwaniaisEmpty() – sprawdza czy istnieją dane w strukturze |

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Który z wymienionych typów danych należy do typu logicznego?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Co to jest lazy loading?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Pierwszym krokiem w procesie tworzenia aplikacji jest

Która metoda tablicy w JavaScript dodaje nowy element na końcu tablicy?

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?