Pytanie 1

Programista może wykorzystać framework Angular do realizacji aplikacji:

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Programista może wykorzystać framework Angular do realizacji aplikacji:

Jaką cechę powinien posiadać dobry negocjator?

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Która z poniższych nie jest prawidłową metodą zarządzania stanem w React?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciag. Jej celem jest:

int i = 0; while (ciag[i] != 0) { if (ciag[i] > 96 && ciag[i] < 123) { ciag[i] = (ciag[i] - 32); } i++; }

Co to jest kontener Docker?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Która z poniższych nie jest poprawną metodą HTTP?

Jaki protokół komunikacyjny jest używany w aplikacjach IoT (Internet of Things)?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Które z poniższych pojęć nie jest związane z React.js?

Co to jest JWT (JSON Web Token)?

Jaką wartość przyjmie etykieta label po wykonaniu poniższego kodu, gdy zostanie on uruchomiony po naciśnięciu przycisku w aplikacji?

private void Button_click(object sender, routedEventArgs e) { int tmp = 0; for (int i=0; i<=100; i+=2) { tmp += i; } label.Content = tmp; }

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

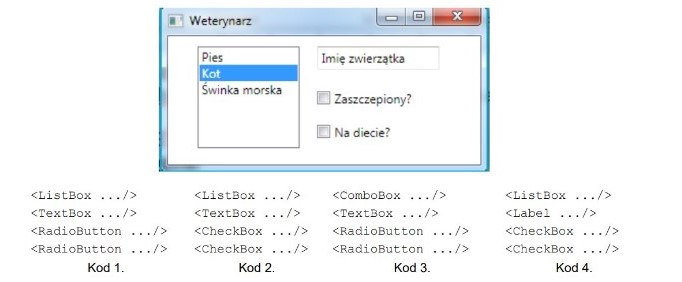

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Co to jest ORM w kontekście programowania?

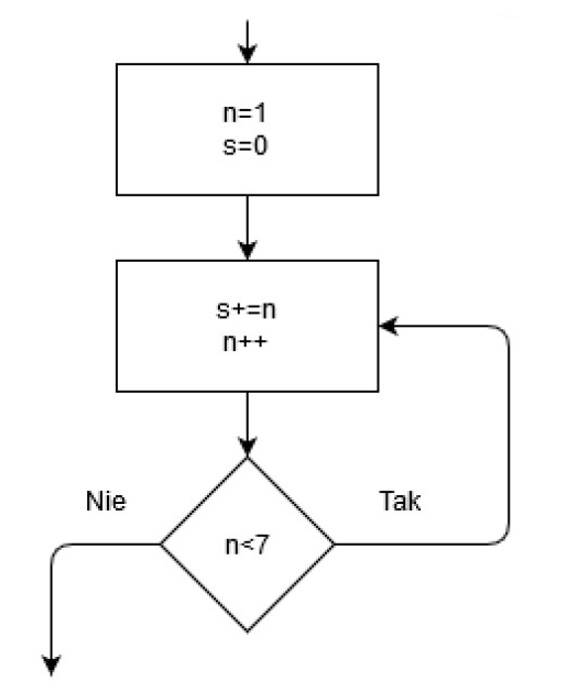

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

Po uruchomieniu poniższego kodu w języku C++ w konsoli pojawi się ciąg liczb:

int a = 1; while (a++ < 6) { cout << a << " "; }

Jakie znaczenie ma pojęcie "debugowanie" w kontekście programowania?

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

let arr = [1, 2, 3, 4, 5]; let result = arr.filter(num => num % 2 === 0); console.log(result);

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Która z niżej wymienionych pozycji jest ekwiwalentem biblioteki jQuery?

Jak w CSS definiuje się element, który ma reagować na najechanie kursorem?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

push(arg) – dodaje element |

pop() – usuwa ostatnio dodany element |

peek() – zwraca ostatnio dodany element bez usuwania |

isEmpty() – sprawdza czy istnieją dane w strukturze |

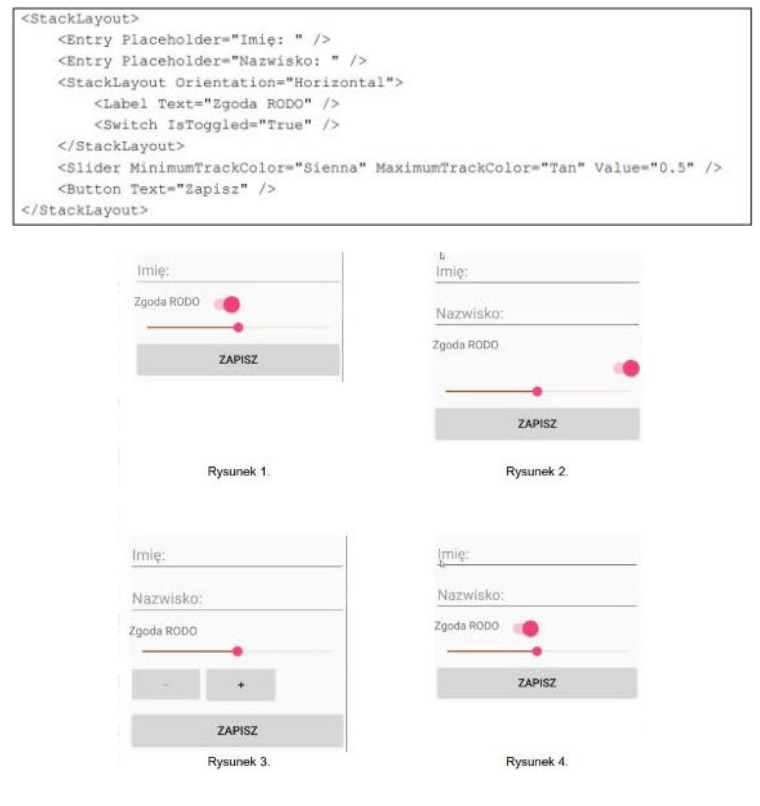

Jak zostanie przedstawiony poniższy kod XAML?

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

class KlasaBazowa { public: virtual void metoda() { cout << "Bazowa. "; } }; class KlasaPochodna : public KlasaBazowa { public: void metoda() { cout << "Pochodna. "; } }; int main() { KlasaBazowa *bazowa = new KlasaPochodna(); KlasaPochodna *pochodna = new KlasaPochodna(); bazowa->metoda(); pochodna->metoda(); return 0; }

Jaka jest złożoność obliczeniowa poniższego algorytmu?

for (int i = 0; i < n; i++) { for (int j = 0; j < n; j++) { for (int k = 0; k < n; k++) { array[i][j][k] = i + j + k; } } }

Jakie składniki powinien mieć plan projektu?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?