Pytanie 1

Jakie środowisko jest natywne do tworzenia aplikacji desktopowych w języku C#?

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Jakie środowisko jest natywne do tworzenia aplikacji desktopowych w języku C#?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Termin ryzyko zawodowe odnosi się do

Co to jest BEM w kontekście CSS?

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Który protokół jest używany do bezpiecznej komunikacji przez Internet?

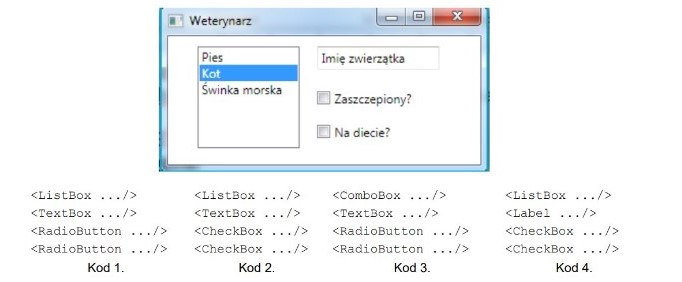

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Co to jest Cypress?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Jakie znaczenie ma framework w kontekście programowania?

Jakie jest znaczenie klasy abstrakcyjnej?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Która z poniższych technologii jest używana do tworzenia wykresów i animacji w przeglądarce?

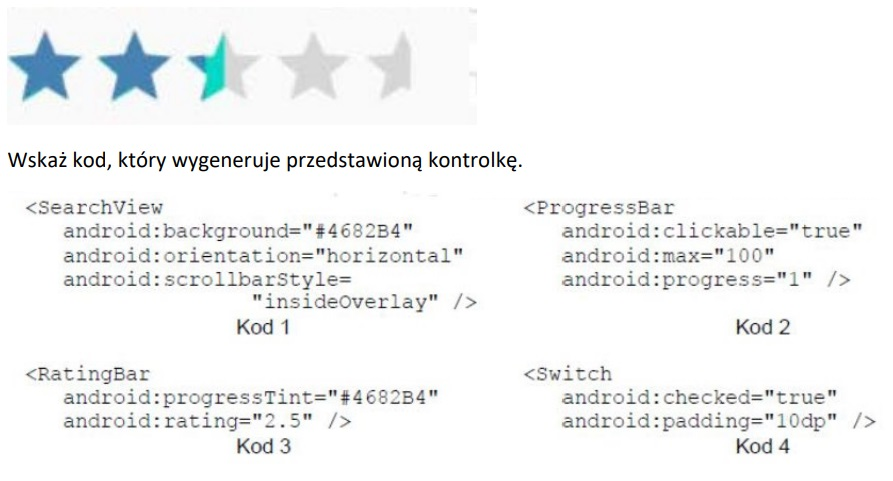

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

class KlasaBazowa { public: virtual void metoda() { cout << "Bazowa. "; } }; class KlasaPochodna : public KlasaBazowa { public: void metoda() { cout << "Pochodna. "; } }; int main() { KlasaBazowa *bazowa = new KlasaPochodna(); KlasaPochodna *pochodna = new KlasaPochodna(); bazowa->metoda(); pochodna->metoda(); return 0; }

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Wskaż programowanie, w którym możliwe jest stworzenie aplikacji mobilnej dla systemu Android?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Która z poniższych nie jest prawidłową metodą zarządzania stanem w React?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Jaką złożoność obliczeniową posiada podany algorytm?

Dane:

Tablica: tab[n]

Index: i = 0, 1, ..., n-1

x: szukana

Algorytm:

// K1: i ← 0 // K2: dopóki i < (n - 1) // K3: jeżeli tab[i] = x to wypisz i // K4: i ← i + 1 // K5: idź do K2 // K6: zakończ

Które z poniższych nie jest językiem programowania?

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n²) |

| sortowanie przez wstawianie | O(n²) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n²) |

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

Wynik dodawania liczb binarnych 1101 i 1001 to

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

var random = new Random(); string pulaZnakow = "abcdefghijklmnopqrstuwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789"; int dlPuli = pulaZnakow.Length - 1; char znak; string wynik = ""; for(int i = 0; i < 8; i++) { znak = pulaZnakow[random.Next(0, dlPuli)]; wynik += znak; }

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Które z poniższych stwierdzeń jest prawdziwe w kontekście dziedziczenia w języku Java?

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

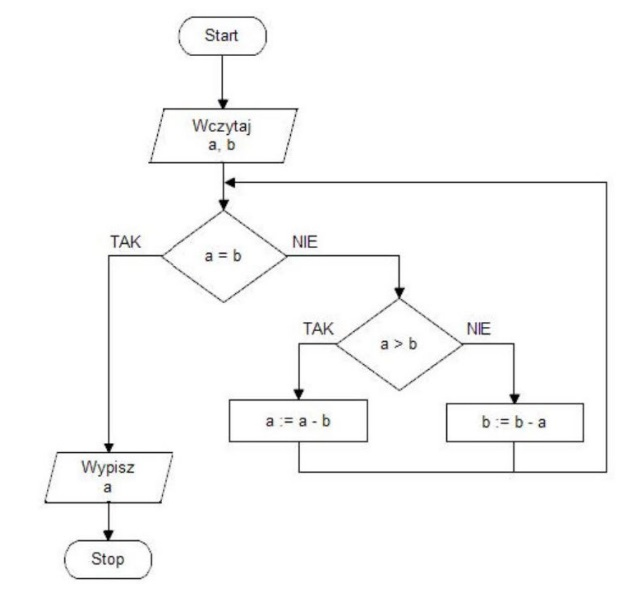

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

| W Android Studio: |

<TextView android:text="@{viewmodel.userName}" /> |

| W XAML: |

<Label Text="{Binding Source={x:Reference slider2}, Path=Value}" /> |

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

|

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez