Pytanie 1

Do usunięcia elementu Wszystkie programy z prostego Menu Start systemu Windows należy wykorzystać przystawkę

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Do usunięcia elementu Wszystkie programy z prostego Menu Start systemu Windows należy wykorzystać przystawkę

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Jak w systemie Windows Professional można ustalić czas działania drukarki oraz jej uprawnienia do drukowania?

Brak odpowiedzi na to pytanie.

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Brak odpowiedzi na to pytanie.

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

Brak odpowiedzi na to pytanie.

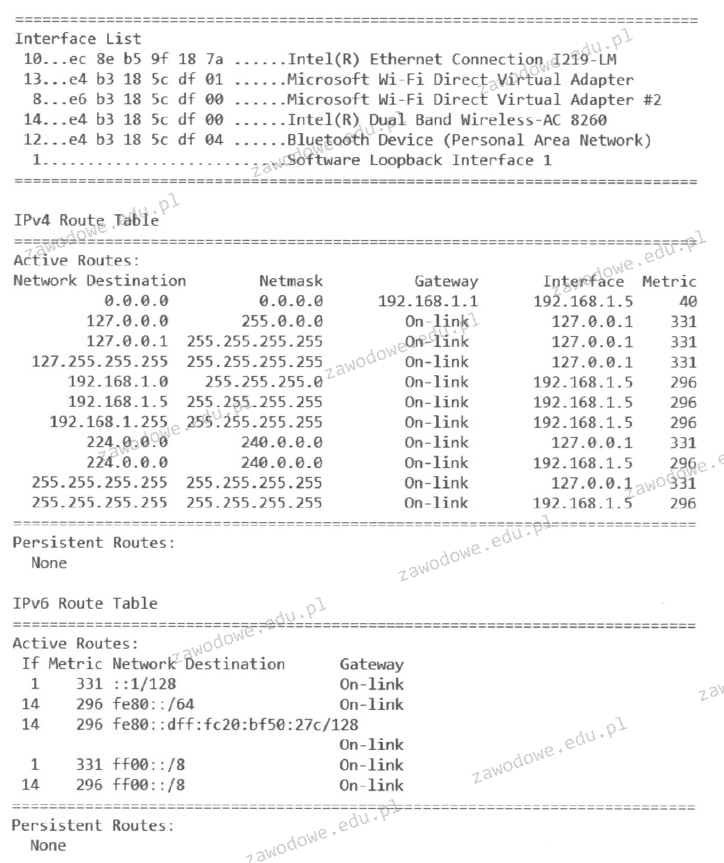

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Brak odpowiedzi na to pytanie.

Według specyfikacji JEDEC, napięcie zasilania dla modułów pamięci RAM DDR3L wynosi

Brak odpowiedzi na to pytanie.

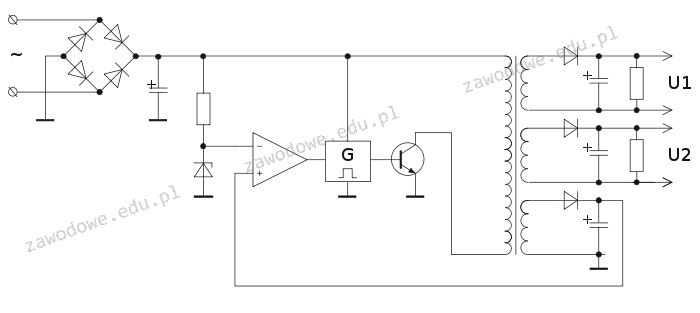

Na rysunku ukazano diagram

Brak odpowiedzi na to pytanie.

Jakie parametry mierzy watomierz?

Brak odpowiedzi na to pytanie.

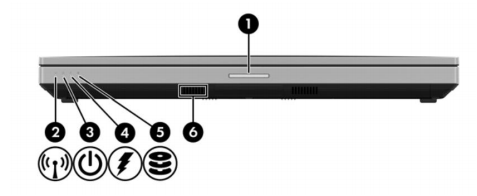

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

Brak odpowiedzi na to pytanie.

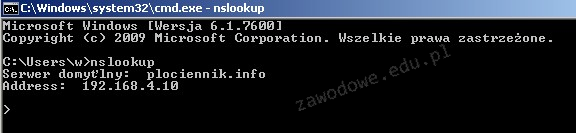

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Brak odpowiedzi na to pytanie.

Do utworzenia skompresowanego archiwum danych w systemie Linux można użyć polecenia

Brak odpowiedzi na to pytanie.

Jaki system plików powinien być wybrany przy instalacji systemu Linux?

Brak odpowiedzi na to pytanie.

Z powodu uszkodzenia kabla typu skrętka utracono dostęp między przełącznikiem a stacją roboczą. Który instrument pomiarowy powinno się wykorzystać, aby zidentyfikować i naprawić problem bez wymiany całego kabla?

Brak odpowiedzi na to pytanie.

Użytkownik napotyka trudności z uruchomieniem systemu Windows. W celu rozwiązania tego problemu skorzystał z narzędzia System Image Recovery, które

Brak odpowiedzi na to pytanie.

Czym jest serwer poczty elektronicznej?

Brak odpowiedzi na to pytanie.

Do czego służy nóż uderzeniowy?

Brak odpowiedzi na to pytanie.

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

Brak odpowiedzi na to pytanie.

Jaki protokół wykorzystuje usługa VPN do hermetyzacji pakietów IP w publicznej sieci?

Brak odpowiedzi na to pytanie.

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można stwierdzić, że pamięć ta

Brak odpowiedzi na to pytanie.

Głównym celem realizowanej przez program antywirusowy funkcji ochrony przed ransomware jest zapewnienie zabezpieczenia systemu przed zagrożeniami

Brak odpowiedzi na to pytanie.

Jakie narzędzie powinno się wykorzystać w systemie Windows, aby uzyskać informacje o problemach z systemem?

Brak odpowiedzi na to pytanie.

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Brak odpowiedzi na to pytanie.

Parametry katalogowe przedstawione w ramce dotyczą dysku twardego

| ST31000528AS |

| Seagate Barracuda 7200.12 ,32 MB, |

| Serial ATA/300, Heads 4, Capacity 1TB |

Brak odpowiedzi na to pytanie.

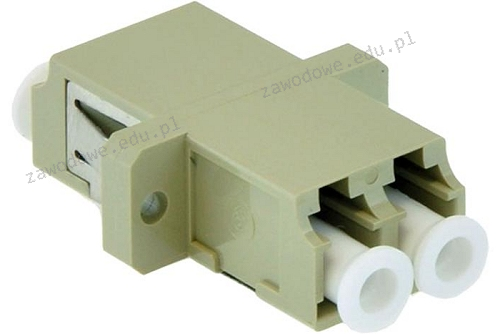

Z jakim medium transmisyjnym związany jest adapter przedstawiony na rysunku?

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie należy zainstalować, aby serwer Windows mógł obsługiwać usługi katalogowe?

Brak odpowiedzi na to pytanie.

Norma TIA/EIA-568-B.2 definiuje szczegóły dotyczące parametrów transmisji

Brak odpowiedzi na to pytanie.

Który z podanych adresów IP należy do klasy A?

Brak odpowiedzi na to pytanie.

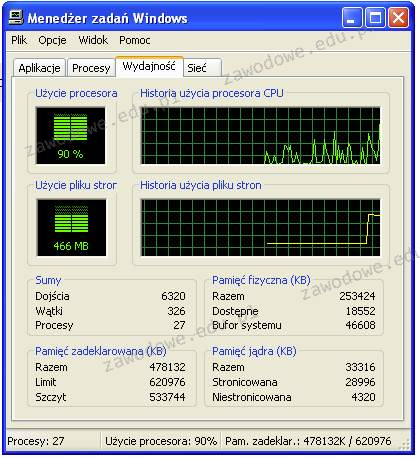

Przyglądając się przedstawionemu obrazkowi, można dostrzec, że deklarowany limit pamięci wynosi 620976 KB. Zauważamy również, że zainstalowana pamięć fizyczna w badanym systemie jest mniejsza niż pamięć zadeklarowana. Który typ pamięci wpływa na podniesienie limitu pamięci zadeklarowanej powyżej rozmiaru zainstalowanej pamięci fizycznej?

Brak odpowiedzi na to pytanie.

Gniazdo na tablicy interaktywnej jest oznaczone tym symbolem. Które złącze powinno być wykorzystane do połączenia tablicy z komputerem?

Brak odpowiedzi na to pytanie.

Analizując ruch w sieci, zauważono, że na adres serwera kierowano tysiące zapytań DNS na sekundę z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego zjawiska był atak typu

Brak odpowiedzi na to pytanie.

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Brak odpowiedzi na to pytanie.

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

Brak odpowiedzi na to pytanie.

Która z poniższych wskazówek nie jest właściwa w kontekście konserwacji skanera płaskiego?

Brak odpowiedzi na to pytanie.

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Brak odpowiedzi na to pytanie.

Proces zapisywania kluczy rejestru do pliku określamy jako

Brak odpowiedzi na to pytanie.

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Brak odpowiedzi na to pytanie.

Czym jest skrót MAN w kontekście sieci?

Brak odpowiedzi na to pytanie.

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

Brak odpowiedzi na to pytanie.

W systemie Linux polecenie touch ma na celu

Brak odpowiedzi na to pytanie.