Pytanie 1

Aby zapewnić możliwość odzyskania ważnych danych, należy regularnie

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Aby zapewnić możliwość odzyskania ważnych danych, należy regularnie

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby ustawić plik w trybie tylko do odczytu?

Jakie oprogramowanie jest wykorzystywane do dynamicznej obsługi urządzeń w systemie Linux?

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

Sequence number: 117752 (relative sequence number) Acknowledgment number: 33678 (relative ack number) Header Length: 20 bytes Flags: 0x010 (ACK) Window size value: 258

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Dokument służący do zaprezentowania oferty cenowej dla inwestora dotyczącej wykonania robót instalacyjnych sieci komputerowej, to

Liczba 45(H) przedstawiona w systemie ósemkowym jest równa

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

Jakie cechy posiadają procesory CISC?

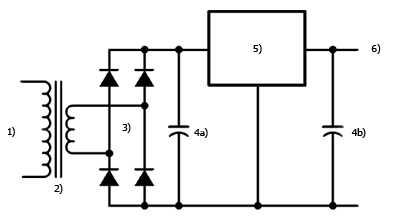

Na schemacie blokowym przedstawiającym zasadę działania zasilacza liniowego numerem 5) oznaczono

Jak skrót wskazuje na rozległą sieć komputerową, która obejmuje swoim zasięgiem miasto?

Adresy IPv6 są reprezentowane jako liczby

Przedstawione na ilustracji narzędzie służy do

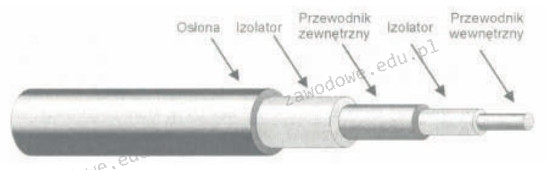

Na ilustracji przedstawiono przekrój kabla

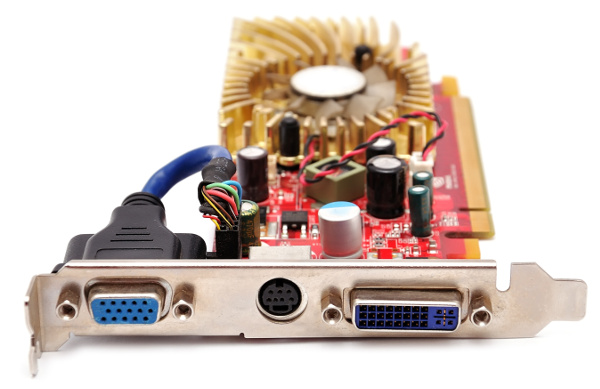

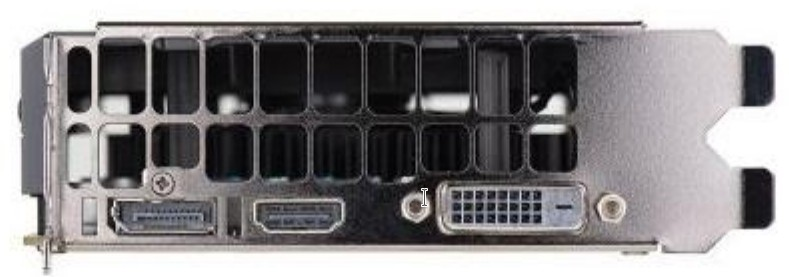

Na przedstawionej fotografii karta graficzna ma widoczne złącza

Liczba BACA zapisana w systemie szesnastkowym odpowiada liczbie

Impulsator pozwala na testowanie uszkodzonych systemów logicznych w komputerze, między innymi poprzez

Jakie narzędzie służy do usuwania izolacji z włókna światłowodowego?

Ile liczb w systemie szesnastkowym jest wymaganych do zapisania pełnej formy adresu IPv6?

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

W systemie Linux polecenie touch ma na celu

Zarządzanie partycjami w systemach operacyjnych Windows

Użytkownik systemu Windows może skorzystać z polecenia taskmgr, aby

Na zamieszczonym zdjęciu widać

Oświetlenie oparte na diodach LED w trzech kolorach wykorzystuje skanery typu

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

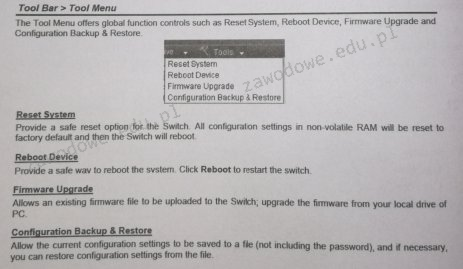

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Jakie są nazwy licencji, które umożliwiają korzystanie z programu w pełnym zakresie, ale ograniczają liczbę uruchomień do określonej, niewielkiej ilości od momentu instalacji?

Do jakiego złącza, które pozwala na podłączenie monitora, jest wyposażona karta graficzna pokazana na ilustracji?

Jaka jest podstawowa funkcja protokołu SMTP?

Który z parametrów w poleceniu ipconfig w systemie Windows służy do odnawiania konfiguracji adresów IP?

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Jak można przywrócić domyślne ustawienia płyty głównej, gdy nie ma możliwości uruchomienia BIOS Setup?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

Jakie polecenie w systemie Linux pokazuje czas działania systemu oraz jego średnie obciążenie?

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Na ilustracji przedstawiono sieć komputerową w danej topologii

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi