Pytanie 1

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

Stworzenie symulowanego środowiska komputerowego, które jest przeciwieństwem środowiska materialnego, określa się mianem

Aby chronić sieć przed zewnętrznymi atakami, warto rozważyć nabycie

Narzędzie z grupy systemów Windows tracert służy do

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jakiego wtyku należy użyć do zakończenia ekranowanej skrętki czteroparowej?

Sieć o adresie IP 172.16.224.0/20 została podzielona na cztery podsieci z maską 22-bitową. Który z poniższych adresów nie należy do żadnej z tych podsieci?

Zgodnie z normą EN-50173, klasa D skrętki komputerowej obejmuje zastosowania wykorzystujące zakres częstotliwości

Które z poniższych urządzeń sieciowych umożliwia segmentację sieci na poziomie warstwy 3 modelu OSI?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Parametr, który definiuje stosunek liczby wystąpionych błędnych bitów do ogólnej liczby odebranych bitów, to

Który z poniższych adresów IPv4 jest adresem bezklasowym?

Usługi na serwerze konfiguruje się za pomocą

Który z poniższych zapisów określa folder noszący nazwę dane, który jest udostępniony na dysku sieciowym urządzenia o nazwie serwer1?

Jaki protokół umożliwia przeglądanie stron www w przeglądarkach internetowych poprzez szyfrowane połączenie?

Po zainstalowaniu roli usług domenowych Active Directory na serwerze Windows, możliwe jest

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

W strukturze hierarchicznej sieci komputery należące do użytkowników znajdują się w warstwie

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i przechowywać ich dane w sposób centralny, konieczne jest zainstalowanie na serwerze Windows roli

W której części edytora lokalnych zasad grupy w systemie Windows można ustawić politykę haseł?

Oblicz koszt brutto materiałów niezbędnych do połączenia w sieć, w topologii gwiazdy, 3 komputerów wyposażonych w karty sieciowe, wykorzystując przewody o długości 2 m. Ceny materiałów podano w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |

Poniżej przedstawiono wynik polecenia ipconfig /all Jaką bramę domyślną ma diagnozowane połączenie?

Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Karta Intel(R) PRO/1000 MT Desktop Adapter #2 Physical Address. . . . . . . . . : 08-00-27-69-1E-3D DHCP Enabled. . . . . . . . . . . : No Autoconfiguration Enabled . . . . : Yes Link-local IPv6 Address . . . . . : fe80::d41e:56c7:9f70:a3e5%13(Preferred) IPv4 Address. . . . . . . . . . . : 70.70.70.10(Preferred) Subnet Mask . . . . . . . . . . . : 255.0.0.0 IPv4 Address. . . . . . . . . . . : 172.16.0.100(Preferred) Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 70.70.70.70 DHCPv6 IAID . . . . . . . . . . . : 319291431 DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-28-11-7D-57-08-00-27-EB-E4-76 DNS Servers . . . . . . . . . . . : 8.8.8.8 NetBIOS over Tcpip. . . . . . . . : Enabled

Administrator zauważył wzmożony ruch w sieci lokalnej i podejrzewa incydent bezpieczeństwa. Które narzędzie może pomóc w identyfikacji tego problemu?

Podłączając wszystkie elementy sieciowe do switcha, wykorzystuje się topologię fizyczną

Który standard sieci LAN reguluje dostęp do medium na podstawie przesyłania tokenu (żetonu)?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Który ze standardów opisuje strukturę fizyczną oraz parametry kabli światłowodowych używanych w sieciach komputerowych?

W protokole FTPS litera S odnosi się do ochrony danych przesyłanych przez

Użycie na komputerze z systemem Windows poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwia weryfikację działania usługi w sieci

Narzędzie iptables w systemie Linux jest używane do

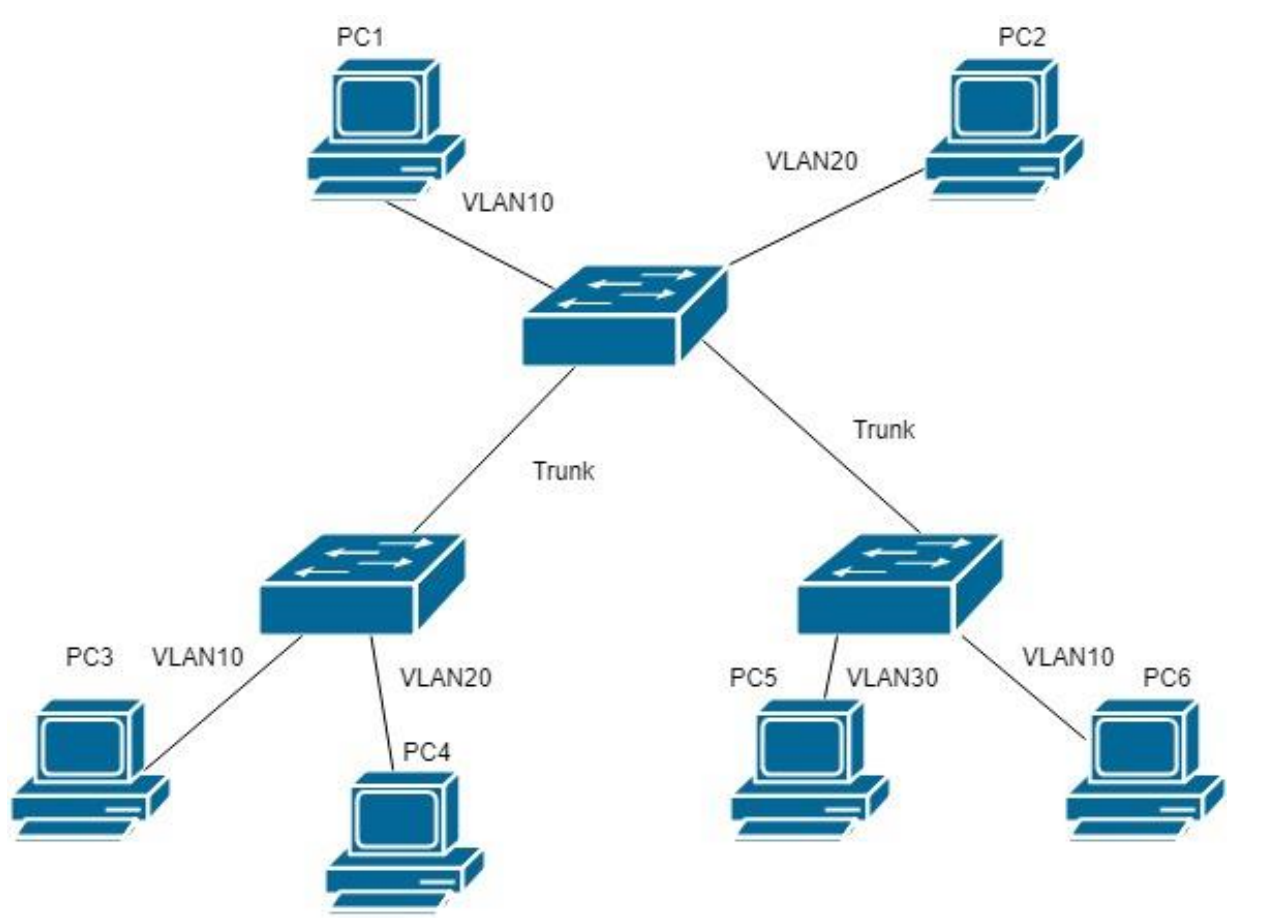

Do których komputerów dotrze ramka rozgłoszeniowa wysyłana ze stacji roboczej PC1?

Kabel skręcany o czterech parach, w którym każdy z przewodów jest otoczony ekranem foliowym, a ponadto wszystkie pary są dodatkowo zabezpieczone siatką, to kabel

Która z warstw modelu ISO/OSI określa protokół IP (Internet Protocol)?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Z powodu uszkodzenia kabla typu skrętka zanikło połączenie pomiędzy przełącznikiem a komputerem stacjonarnym. Jakie urządzenie pomiarowe powinno zostać wykorzystane do identyfikacji i naprawy usterki, aby nie było konieczne wymienianie całego kabla?

Protokół stworzony do nadzorowania oraz zarządzania urządzeniami w sieci, oparty na architekturze klient-serwer, w którym jeden menedżer kontroluje od kilku do kilkuset agentów to

Firma Dyn, której serwery DNS zostały poddane atakowi, potwierdziła, że część incydentu …. miała miejsce z wykorzystaniem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników oraz kontrolerów, nazywany ogólnie „Internetem rzeczy”, został wykorzystany przez przestępców jako botnet – sieć maszyn-zombie. Dotychczas rolę tę w większości pełniły głównie komputery. Cytat ten opisuje atak typu

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku na systemie operacyjnym Windows Server. Przydzielone mają tylko uprawnienia "Zarządzanie dokumentami". Co należy wykonać, aby rozwiązać ten problem?

Aby zapewnić, że jedynie wybrane urządzenia mają dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Jakie urządzenie pozwala na podłączenie drukarki bez karty sieciowej do sieci lokalnej komputerów?