Pytanie 1

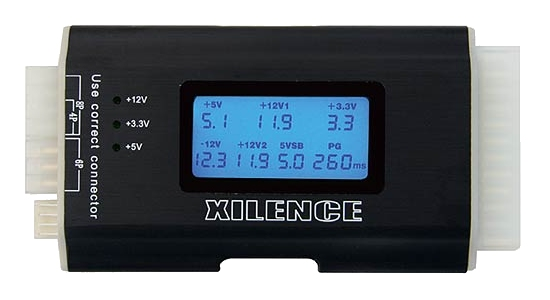

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

W jakiej topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiadującymi komputerami, bez użycia dodatkowych urządzeń aktywnych?

Zgodnie z ustawą z 14 grudnia 2012 roku o odpadach, wymagane jest

Ile pinów znajduje się w wtyczce SATA?

W lokalnej sieci uruchomiono serwer odpowiedzialny za przydzielanie dynamicznych adresów IP. Jaką usługę należy aktywować na tym serwerze?

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Relacja między ładunkiem zmagazynowanym na przewodniku a potencjałem tego przewodnika wskazuje na jego

W dokumentacji jednego z komponentów komputera zamieszczono informację, że to urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Jak ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie funkcjonować w dwóch sieciach lokalnych o różnych adresach IP?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Problemy związane z zawieszaniem się systemu operacyjnego w trakcie jego uruchamiania są zazwyczaj spowodowane

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Jakie urządzenie jest pokazane na ilustracji?

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

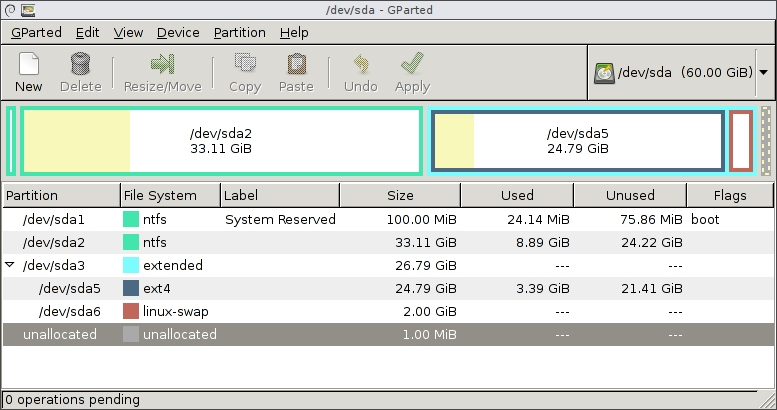

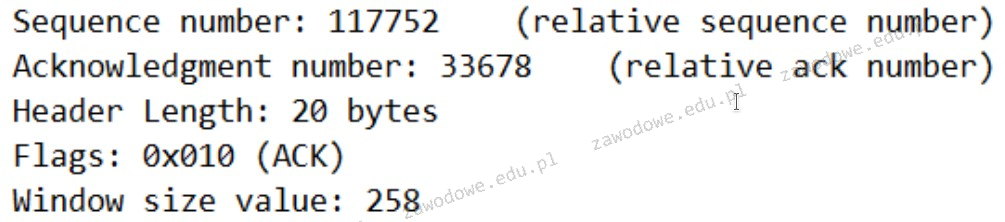

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Jaką wartość dziesiętną ma liczba FF w systemie szesnastkowym?

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Do czego służy program CHKDSK?

Jakiej klasy należy adres IP 130.140.0.0?

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Liczba 45(H) przedstawiona w systemie ósemkowym jest równa

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Informacje ogólne na temat zdarzeń systemowych w systemie Linux są zapisywane w

Zastosowanie programu Wireshark polega na

W systemie Linux, polecenie usermod -s dla danego użytkownika umożliwia

W systemie Linux komenda cd ~ umożliwia