Pytanie 1

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Która zasada zwiększa bezpieczeństwo w sieci?

Podana deklaracja zmiennych w języku JAVA zawiera

String imie = "Anna"; short wiek = 12; int i = 0; char plec = 'K'; boolean jestUczniem = true;

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

Co to jest SPA (Single Page Application)?

Prezentowana metoda jest realizacją algorytmu

public static String fun1(String str) { String output = " "; for (var i = (str.length()-1); i >= 0; i--) output += str.charAt(i); return output; }

Co zostanie wyświetlone po wykonaniu poniższego kodu?

class Animal { constructor(name) { this.name = name; } speak() { return `${this.name} makes a noise.`; } } class Dog extends Animal { speak() { return `${this.name} barks.`; } } let dog = new Dog('Rex'); console.log(dog.speak());

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Która z poniższych technologii służy do tworzenia interaktywnych aplikacji webowych bez przeładowania strony?

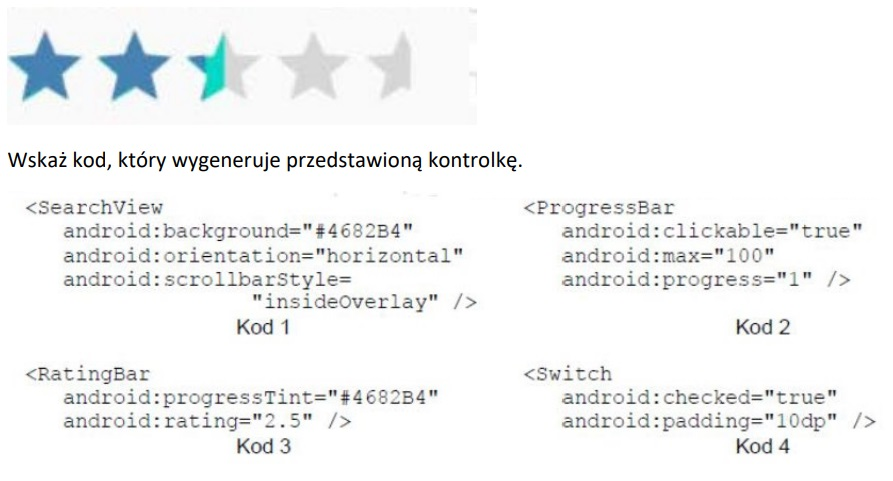

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Jakie jest znaczenie klasy abstrakcyjnej?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

push(arg) – dodaje elementpop() – usuwa ostatnio dodany elementpeek() – zwraca ostatnio dodany element bez usuwaniaisEmpty() – sprawdza czy istnieją dane w strukturze |

Pierwszym krokiem w procesie tworzenia aplikacji jest

Po uruchomieniu poniższego kodu w języku C++ w konsoli pojawi się ciąg liczb:

int a = 1; while (a++ < 6) { cout << a << " "; }

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Co to jest BEM w kontekście CSS?

Co oznacza termin 'immutability' w programowaniu funkcyjnym?

Jakie narzędzie najlepiej wykorzystać do testowania API REST?

Które stwierdzenie dotyczące interfejsu w Java jest prawdziwe?

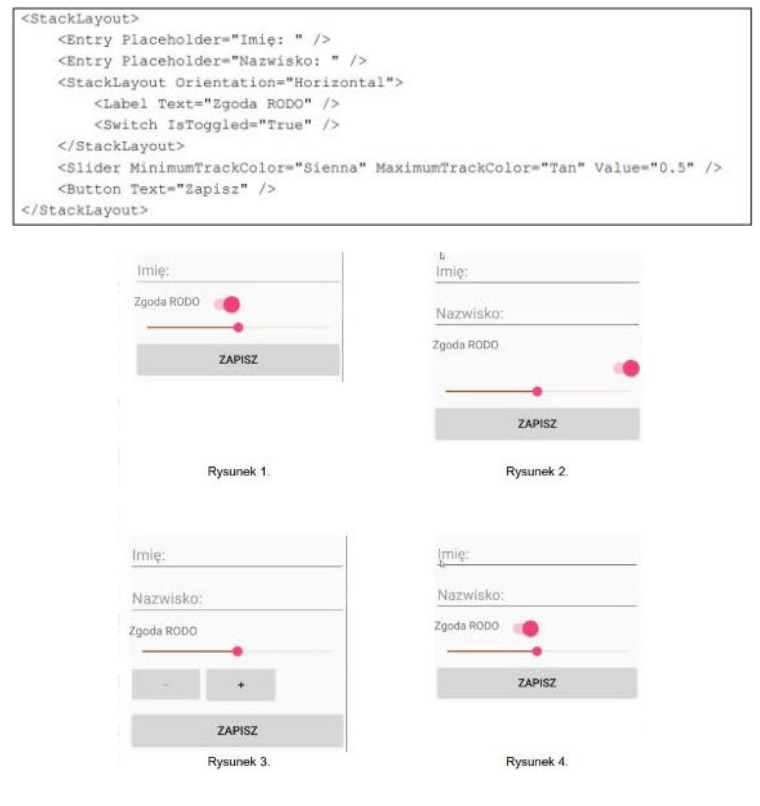

Jak zostanie przedstawiony poniższy kod XAML?

Który z poniższych formatów plików jest używany do konfiguracji projektów Node.js?

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Który z poniższych wzorców projektowych jest używany do tworzenia pojedynczej instancji klasy w całej aplikacji?

Jakie pola powinny być umieszczone w klasie nadrzędnej w strukturze dziedziczenia?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

Zaprezentowany symbol odnosi się do

Która z poniższych technologii nie jest używana do tworzenia aplikacji mobilnych?

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?