Pytanie 1

Które z poniższych poleceń JavaScript zmieni kolor tekstu na niebieski w paragrafie oznaczonym w HTML?

| <p id="jeden">Kwalifikacja EE.01</p> |

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Które z poniższych poleceń JavaScript zmieni kolor tekstu na niebieski w paragrafie oznaczonym w HTML?

| <p id="jeden">Kwalifikacja EE.01</p> |

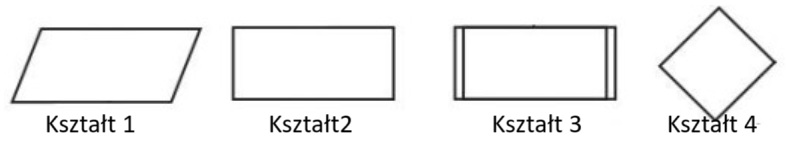

W algorytmie jeden z bloków ma wpisaną akcję "Wypisz liczbę". Który z kształtów może przyjąć tę akcję?

Pole insert_id zdefiniowane w bibliotece MySQLi w języku PHP może służyć do

Jaki jest poprawny zapis znacznika , który pozwala na umieszczenie na stronie internetowej obrazu rys.jpg przeskalowanego do szerokości 120 px oraz wysokości 80 px z tekstem alternatywnym "krajobraz"?

<img src="/rysunek.png" alt="pejzaż"> Zapisany został kod HTML, który wstawia obrazek na stronę. Jeśli rysunek.png nie zostanie znaleziony, przeglądarka

Baza danych zawiera tabelę artykuły z kolumnami: nazwa, typ, producent, cena. Aby wypisać wszystkie nazwy artykułów jedynie typu pralka, których cena mieści się w zakresie od 1000 PLN do 1500 PLN, należy użyć zapytania

Jakie będzie rezultatem działania poniższego kodu PHP?

$a = $c = true;

$b = $d = false;

if(($a && $b) || ($c && $d)) echo 'warunek1';

elseif(($a && $b) || ($c || $d)) echo 'warunek2';

elseif(($c && $d) || (!$a)) echo 'warunek3';

else echo 'warunek4';

Przy założeniu, że nie istnieją inne definicje, jakie skutki będzie miało poniższe formatowanie CSS?

| <style> td {padding: 30px; } </style> … <td style="padding: 10px;">Anna</td> <td>Ewa</td> |

W języku SQL używanym przez bazę danych MySQL atrybut UNIQUE w poleceniu CREATE TABLE

Zachowanie integralności encji w bazie danych będzie miało miejsce, jeżeli między innymi

W języku JavaScript zdefiniowano następującą funkcję:

function fun1(f) { if (f < 0) f = f * (-1); return f; }Jej celem jest:

Aby uzyskać przezroczyste tło w obrazie formatu JPG, należy wykonać

Który z poniższych sposobów na dodawanie komentarzy do kodu nie jest używany w języku PHP?

Jakiego elementu HTML należy użyć, aby uzyskać tekst z czcionką o stałej szerokości znaku, w którym uwzględnione są dodatkowe spacje, tabulacje oraz znaki końca linii?

Jakie polecenie wydane w terminalu systemu operacyjnego, które zawiera w swojej składni opcję --repair, pozwala na naprawę bazy danych?

W instrukcji warunkowej języka JavaScript należy zweryfikować sytuację, w której wartość zmiennej a mieści się w zakresie (0, 100), a wartość zmiennej b jest większa od zera. Taki warunek można zapisać w sposób następujący

Jakie mechanizmy przyznawania zabezpieczeń, umożliwiające przeprowadzanie operacji na bazie danych, są powiązane z tematyką zarządzania kontami, użytkownikami oraz uprawnieniami?

var obj1 = { czescUlamkowa: 10, czescCalkowita: 20, oblicz: function) {...} } Kod przedstawiony powyżej jest zapisany w języku JavaScript. W podanej definicji obiektu, metodą jest element o nazwie

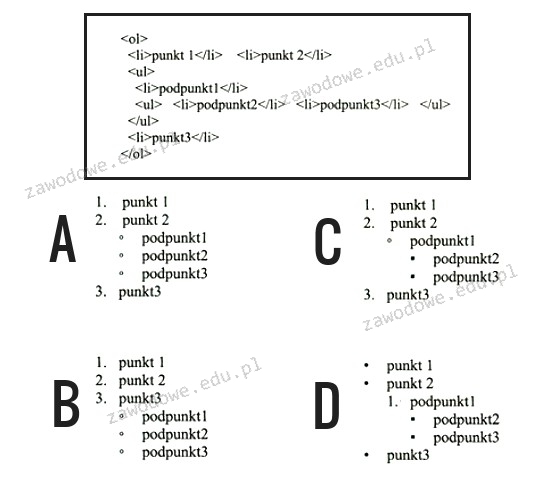

Poniżej znajduje się fragment kodu w języku HTML. Przedstawia on definicję listy:

W przedstawionej definicji stylu CSS, powtarzanie dotyczy

| body { background-image: url("rysunek.gif"); background-repeat: repeat-y; } |

Organizacja społeczna, która skupia pracowników i ma na celu nadzorowanie warunków pracy oraz ochronę ich praw i interesów zawodowych, to

Baza danych MySQL została uszkodzona. Które z poniższych działańnie przyczyni się do jej naprawy?

Po wykonaniu przedstawionego poniżej polecenia SQL użytkownik Ela będzie mógł

| GRANT SELECT, INSERT, UPDATE, DELETE ON baza1.tab1 TO 'Ela'@'localhost'; |

Brak odpowiedzi na to pytanie.

Funkcja

fun1(a,b) {

if(a % 2 != 0) a++;

for(let n = a; n <= b; n+=2) document.write(n);

}

ma na celu

Brak odpowiedzi na to pytanie.

W języku PHP predefiniowana zmienna $_SESSION przechowuje

Brak odpowiedzi na to pytanie.

W katalogu www znajdują się podkatalogi html oraz styles, w których umieszczone są pliki o rozszerzeniu html oraz pliki z rozszerzeniem css. Aby dołączyć styl.css do pliku HTML, należy zastosować

Brak odpowiedzi na to pytanie.

Podczas tworzenia tabeli w SQL, dla jednej z kolumn ustalono klucz główny. Jakie atrybuty należy zastosować, aby uniemożliwić wprowadzenie wartości pustej?

Brak odpowiedzi na to pytanie.

Tabela Pracownicy zawiera informacje na temat pracowników różnych działów, co jest zaznaczone przez pole liczbowe dzial. Z racji tego, że zazwyczaj kwerendy dotyczą tylko działu 2, można uprościć zapytania do tej tabeli, tworząc wirtualną tabelę o nazwie Prac_dzial2 przy użyciu zapytania

Brak odpowiedzi na to pytanie.

Klucz obcy w bazie danych jest tworzony w celu

Brak odpowiedzi na to pytanie.

W zaprezentowanym fragmencie zapytania SQL, instrukcja SELECT ma za zadanie zwrócić

| SELECT COUNT(wartosc) FROM ... |

Brak odpowiedzi na to pytanie.

W systemach baz danych, aby przedstawić dane spełniające określone kryteria, należy stworzyć

Brak odpowiedzi na to pytanie.

W trakcie weryfikacji stron internetowych nie uwzględnia się

Brak odpowiedzi na to pytanie.

Według zasad walidacji HTML5, jakie jest prawidłowe użycie znacznika hr?

Brak odpowiedzi na to pytanie.

Podaj zapis w języku JavaScript, który sprawdzi, czy spełniony jest przynajmniej jeden z następujących warunków: 1) dowolna liczba naturalna a jest liczbą trzycyfrową, 2) dowolna liczba całkowita b jest liczbą ujemną?

Brak odpowiedzi na to pytanie.

W tabeli artykuly wykonano określone instrukcje dotyczące uprawnień użytkownika jan. Po ich realizacji użytkownik jan uzyska możliwość

| GRANT ALL PRIVILEGES ON artykuly TO jan REVOKE SELECT, UPDATE ON artykuly FROM jan |

Brak odpowiedzi na to pytanie.

Jakie znaki <header>, <article>, <section>, <footer> są typowe dla tego języka?

Brak odpowiedzi na to pytanie.

Jaki typ mechanizmu zapewnienia bezpieczeństwa podczas uruchamiania aplikacji jest zawarty w środowisku .NET Framework?

Brak odpowiedzi na to pytanie.

Skrypt w JavaScript, który obsługuje wynagrodzenia pracowników, powinien stworzyć raport dla tych, którzy są zatrudnieni na umowę o pracę oraz otrzymują wynagrodzenie w przedziale domkniętym od 4000 do

4500 zł. Jaki warunek należy zastosować do wygenerowania raportu?

Brak odpowiedzi na to pytanie.

W języku JavaScript funkcja getElementById() odnosi się do

Brak odpowiedzi na to pytanie.

W języku JavaScript, aby w jednym poleceniu zweryfikować, czy dany ciąg tekstowy zawiera inny ciąg, można zastosować metodę

Brak odpowiedzi na to pytanie.