Pytanie 1

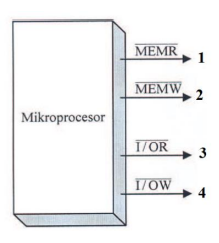

Sygnał kontrolny generowany przez procesor, umożliwiający zapis do urządzeń wejściowych i wyjściowych, został na diagramie oznaczony numerem

Brak odpowiedzi na to pytanie.

Sygnał I/OW numer 4 na schemacie oznacza sygnał sterujący zapisem do urządzeń wejścia-wyjścia. Procesory komunikują się z urządzeniami zewnętrznymi poprzez porty I/O używając sygnałów sterujących takich jak I/OW (Input/Output Write) do zapisu danych. Sygnał ten jest kluczowy w operacjach wymagających przesłania danych do urządzeń zewnętrznych jak pamięci czy urządzenia peryferyjne np. drukarki czy dyski twarde. W systemach mikroprocesorowych sygnał I/OW jest częścią protokołu komunikacyjnego umożliwiającego sterowanie przepływem informacji pomiędzy procesorem a urządzeniami zewnętrznymi. Jest to standardowa praktyka w architekturach mikrokontrolerów i mikroprocesorów, gdzie separacja sygnałów odczytu i zapisu pozwala na precyzyjne zarządzanie operacjami wejścia-wyjścia. Zastosowanie sygnałów kontrolnych takich jak I/OW jest zgodne ze standardami przemysłowymi i pozwala na efektywne zarządzanie zasobami sprzętowymi w systemach komputerowych. Systemy oparte na mikroprocesorach wykorzystują architektury magistral z dedykowanymi sygnałami kontrolnymi co wspiera stabilną i niezawodną pracę urządzeń w różnych środowiskach przemysłowych i konsumenckich. Poprawne wykorzystanie tego sygnału jest kluczowe dla projektowania efektywnych systemów wbudowanych oraz aplikacji IoT. Inżynierowie projektujący takie systemy muszą rozumieć działanie sygnałów kontrolnych by zapewnić optymalną wydajność urządzeń.