Pytanie 1

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

Aby uniknąć różnic w kolorystyce pomiędzy zeskanowanymi zdjęciami na wyświetlaczu komputera a ich oryginałami, konieczne jest przeprowadzenie

Jaką minimalną ilość pamięci RAM powinien posiadać komputer, aby możliwe było zainstalowanie 32-bitowego systemu operacyjnego Windows 7 i praca w trybie graficznym?

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

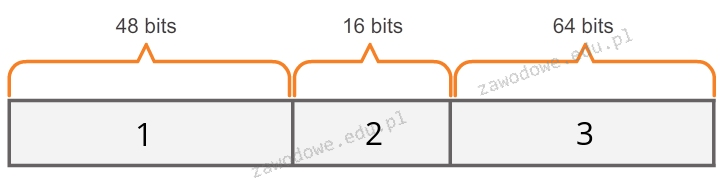

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Graficzny symbol ukazany na ilustracji oznacza

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Wskaż nieprawidłowy sposób podziału dysków MBR na partycje?

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Rozmiar plamki na ekranie monitora LCD wynosi

Na ilustracji zaprezentowano końcówkę kabla

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?

W systemie DNS, aby powiązać nazwę hosta z adresem IPv4, konieczne jest stworzenie rekordu

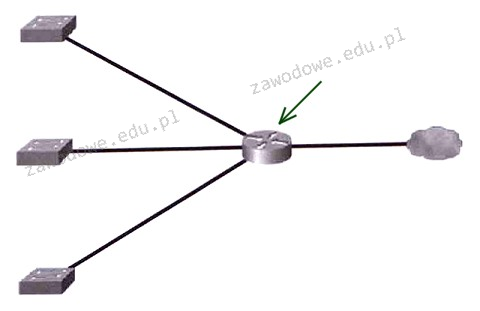

Jaką fizyczną topologię sieci komputerowej przedstawiono na załączonym rysunku?

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Podstawowym warunkiem archiwizacji danych jest

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Jaką liczbę komórek pamięci można bezpośrednio zaadresować w 64-bitowym procesorze z 32-bitową szyną adresową?

Komunikat o błędzie KB/Interface, wyświetlany na monitorze komputera podczas BIOS POST firmy AMI, wskazuje na problem

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na

Układy sekwencyjne stworzone z grupy przerzutników, zazwyczaj synchronicznych typu D, wykorzystywane do magazynowania danych, to

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Zapis liczby w systemie oznaczonym jako #108 to

Wskaż rodzaj wtyczki zasilającej, którą należy połączyć z napędem optycznym podczas montażu komputera.

Na załączonym zdjęciu znajduje się

Polecenie uname -s w systemie Linux służy do identyfikacji

Na urządzeniu znajduje się symbol, który stanowi certyfikat potwierdzający zgodność sprzętu w zakresie emisji promieniowania, ergonomii, efektywności energetycznej oraz ekologii, co przedstawiono na rysunku

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia