Pytanie 1

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

Wskaż symbol umieszczany na urządzeniach elektrycznych przeznaczonych do sprzedaży i obrotu w Unii Europejskiej?

Według specyfikacji JEDEC standardowe napięcie zasilania modułów RAM DDR3L o niskim napięciu wynosi

Który z symboli wskazuje na zastrzeżenie praw autorskich?

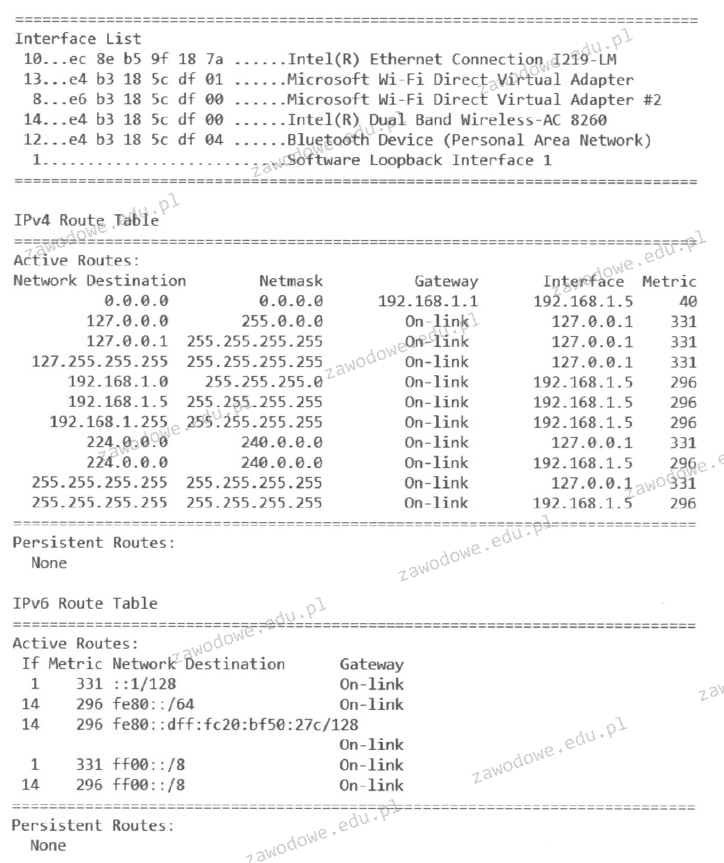

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Jaką funkcję pełni serwer FTP?

Jakie urządzenie można kontrolować pod kątem parametrów za pomocą S.M.A.R.T.?

Technologia opisana w systemach należących do rodziny Windows to

| Jest to technologia obsługująca automatyczną konfigurację komputera PC i wszystkich zainstalowanych w nim urządzeń. Umożliwia ona rozpoczęcie korzystania z nowego urządzenia (na przykład karty dźwiękowej lub modemu) natychmiast po jego zainstalowaniu bez konieczności przeprowadzania ręcznej jego konfiguracji. Technologia ta jest implementowana w warstwach sprzętowej i systemu operacyjnego, a także przy użyciu sterowników urządzeń i BIOS-u. |

Jakie urządzenie jest kluczowe dla połączenia pięciu komputerów w sieci o strukturze gwiazdy?

W systemie Linux plik posiada uprawnienia ustawione na 765. Grupa przypisana do tego pliku ma możliwość

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Czym charakteryzuje się technologia Hot swap?

Element trwale zainstalowany, w którym znajduje się zakończenie poziomego okablowania strukturalnego abonenta, to

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Serwer Apache to rodzaj

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Aby utworzyć obraz dysku twardego, można skorzystać z programu

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

Jakie zagrożenie nie jest eliminowane przez program firewall?

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Do monitorowania aktywnych połączeń sieciowych w systemie Windows służy polecenie

Jakie zadanie pełni router?

Której funkcji należy użyć do wykonania kopii zapasowej rejestru systemowego w edytorze regedit?

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału pomiędzy segmentami sieci lub jego blokowaniu?

Protokół User Datagram Protocol (UDP) należy do

Co oznacza oznaczenie kabla skrętkowego S/FTP?

Wskaż sygnał, który wskazuje na uszkodzenie karty graficznej w komputerze z BIOS POST od firmy AWARD?

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Po zainstalowaniu z domyślnymi uprawnieniami, system Windows XP nie obsługuje formatu systemu plików

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Najmniejszymi kątami widzenia charakteryzują się matryce monitorów typu

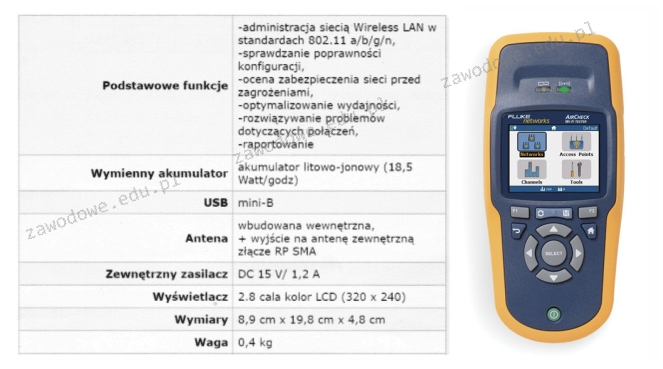

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Jakie polecenie w systemie operacyjnym Windows służy do wyświetlenia konfiguracji interfejsów sieciowych?

W systemie Linux komenda tty pozwala na

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Określ prawidłową sekwencję działań, które należy wykonać, aby nowy laptop był gotowy do użycia?