Pytanie 1

W SQL, aby ustawić klucz główny na polu id w tabeli uczniowie, można użyć polecenia

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

W SQL, aby ustawić klucz główny na polu id w tabeli uczniowie, można użyć polecenia

Aby utworzyć tabelę w systemie baz danych, należy użyć polecenia SQL

Systemem zarządzania wersjami w projekcie programistycznym, który działa w trybie rozproszonym, jest

Jakie źródło danych może posłużyć do stworzenia raportu?

Testy aplikacji webowej, mające na celu ocenę wydajności aplikacji oraz bazy danych, a także architektury serwera i konfiguracji, noszą nazwę testów

W systemie baz danych sklepu komputerowego znajduje się tabela o nazwie komputery. Aby stworzyć raport pokazujący dane z tabeli, obejmujący tylko komputery z co najmniej 8 GB pamięci oraz procesorem Intel, można wykorzystać kwerendę

Podczas przechowywania hasła użytkownika serwisu internetowego (np. bankowości online), aby chronić je przed ujawnieniem, zazwyczaj stosuje się funkcję

W MS SQL Server instrukcja RESTORE DATABASE jest używana do

W SQL, aby dodać kolumnę rozmiar typu znakowego o maksymalnej długości 20 znaków do tabeli Towar, należy wykonać następujące polecenie

Testy aplikacji webowej, których celem jest ocena wydajności aplikacji oraz bazy danych, a także architektury serwera i konfiguracji, określane są mianem testów

Rekord w bazie danych identyfikowany jest jednoznacznie przez pole

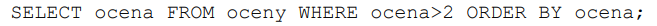

Wskazana jest tabela ocen zawierająca kolumny id, nazwisko, imię oraz ocena. Przykładowe zapytanie ilustruje

Które z poniższych twierdzeń na temat klucza głównego jest prawdziwe?

Integralność referencyjna w relacyjnych bazach danych wskazuje, że

Baza danych MySQL została uszkodzona. Które z poniższych działań NIE przyczyni się do jej naprawy?

Brak odpowiedzi na to pytanie.

Fragment tabeli gory prezentuje polskie łańcuchy górskie oraz ich najwyższe szczyty. Przedstaw kwerendę, która oblicza średnią wysokość szczytów dla każdego łańcucha górskiego.

Brak odpowiedzi na to pytanie.

Tabela Pracownicy zawiera informacje o zatrudnionych w różnych działach, co jest określone przez pole liczbowe dzial. Z uwagi na to, że zazwyczaj wykonuje się kwerendy jedynie dla działu równego 2, można uprościć zapytania do tej tabeli, tworząc wirtualną tabelę o nazwie Prac_dzial2 przy użyciu zapytania

Brak odpowiedzi na to pytanie.

Tabela góry, której fragment został pokazany, obejmuje polskie pasma górskie oraz ich szczyty. Podaj kwerendę obliczającą dla każdego pasma górskiego średnią wysokość szczytów.

Brak odpowiedzi na to pytanie.

Jakie parametry powinny być ustawione w funkcji biblioteki mysqli, aby umożliwić połączenie z serwerem oraz bazą danych?

| mysqli_connect($a, $b, $c, $d) or die('Brak połączenia z serwerem MySQL.'); |

Brak odpowiedzi na to pytanie.

W relacyjnym modelu danych, krotki definiuje się jako

Brak odpowiedzi na to pytanie.

Komenda kierowana do serwera bazy danych, mająca na celu zbieranie, wyszukiwanie lub edytowanie danych w bazie, nazywana jest

Brak odpowiedzi na to pytanie.

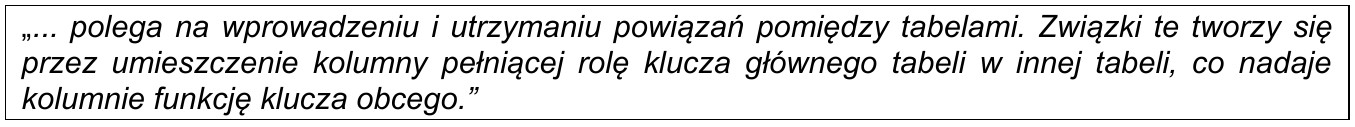

Jaką integralność określa przytoczona definicja?

Brak odpowiedzi na to pytanie.

Podczas projektowania formularza konieczne jest wstawienie kontrolki, która odnosi się do innej kontrolki w odrębnym formularzu. Taka operacja w bazie danych Access jest

Brak odpowiedzi na to pytanie.

Jakie uprawnienia posiada użytkownik jan po wykonaniu poniższych poleceń na bazie danych? ```GRANT ALL PRIVILEGES ON klienci TO jan;``` ```REVOKE SELECT, INSERT, UPDATE, DELETE ON klienci FROM jan;```

Brak odpowiedzi na to pytanie.

Poniższe zapytanie SQL ma na celu

|

Brak odpowiedzi na to pytanie.

Prezentowany kod PHP ustanawia połączenie z serwerem bazy danych. Jakiego rodzaju działania powinny być umieszczone w instrukcji warunkowej w miejscu trzech kropek?

Brak odpowiedzi na to pytanie.

Kiedy należy wykorzystać kwerendę SELECT DISTINCT, aby wyodrębnić rekordy?

Brak odpowiedzi na to pytanie.

Zakładając, że użytkownik nie miał wcześniej żadnych uprawnień, polecenie SQL przyzna użytkownikowi anna jedynie uprawnienia do

| GRANT SELECT, INSERT, UPDATE ON klienci TO anna; |

Brak odpowiedzi na to pytanie.

W języku PHPnie ma możliwości

Brak odpowiedzi na to pytanie.

Aby uniknąć występowania zduplikowanych wierszy w wyniku zapytania, należy zastosować klauzulę

Brak odpowiedzi na to pytanie.

Jakie polecenie wydane w terminalu systemu operacyjnego, które zawiera w swojej składni opcję --repair, pozwala na naprawę bazy danych?

Brak odpowiedzi na to pytanie.

Jakie polecenie pozwala na zwiększenie wartości o jeden w kolumnie RokStudiów w tabeli Studenci dla uczniów, którzy są na roku 1÷4?

Brak odpowiedzi na to pytanie.

Jaką funkcję pełni funkcja CONCAT() w SQL?

Brak odpowiedzi na to pytanie.

Proces normalizacji tabel ma na celu

Brak odpowiedzi na to pytanie.

Które z poniższych twierdzeń na temat języków programowania jest FAŁSZYWE?

Brak odpowiedzi na to pytanie.

Jaką funkcją agregującą można uzyskać ilość rekordów?

Brak odpowiedzi na to pytanie.

Na podstawie jakiego parametru oraz z ilu tabel będą zwrócone wiersze w wyniku podanego zapytania?

| SELECT * FROM producent, hurtownia, sklep, serwis WHERE producent.nr_id = hurtownia.nr_id AND producent.wyrob_id = serwis.wyrob_id AND hurtownia.nr_id = sklep.nr_id AND sklep.nr_id = serwis.nr_id AND producent.nr_id = 1; |

Brak odpowiedzi na to pytanie.

Zdefiniowano bazę danych z tabelą sklepy, zawierającą pola: nazwa, ulica, miasto, branża. Aby odnaleźć wszystkie nazwy sklepów spożywczych znajdujących się wyłącznie we Wrocławiu, należy użyć kwerendy:

Brak odpowiedzi na to pytanie.

Jaką relację typu uzyskuje się w wyniku powiązania kluczy głównych dwóch tabel?

Brak odpowiedzi na to pytanie.

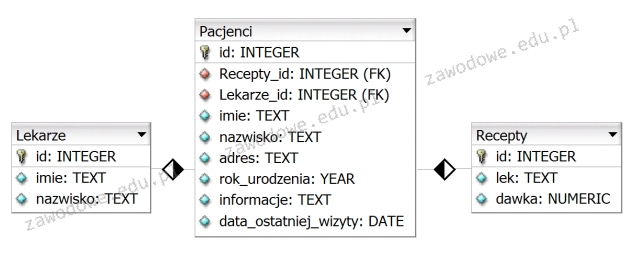

Zaproponowana baza danych składa się z trzech tabel oraz dwóch relacji. Żeby uzyskać listę wszystkich lekarzy przypisanych do danego pacjenta, konieczne jest porównanie kluczy

Brak odpowiedzi na to pytanie.