Pytanie 1

W dokumentacji technicznej efektywność głośnika podłączonego do komputera wyraża się w jednostce

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

W dokumentacji technicznej efektywność głośnika podłączonego do komputera wyraża się w jednostce

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

Jakie narzędzie w systemie Windows pozwala na kontrolowanie stanu sprzętu, aktualizowanie sterowników oraz rozwiązywanie problemów z urządzeniami?

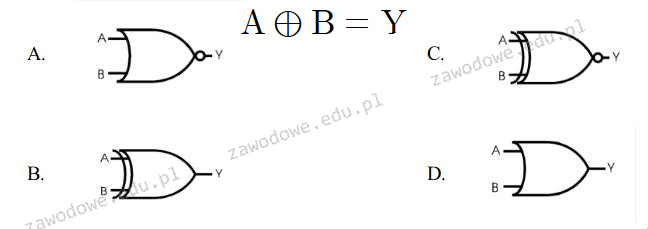

Jaką bramkę logiczną reprezentuje to wyrażenie?

Na ilustracji pokazano końcówkę kabla

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

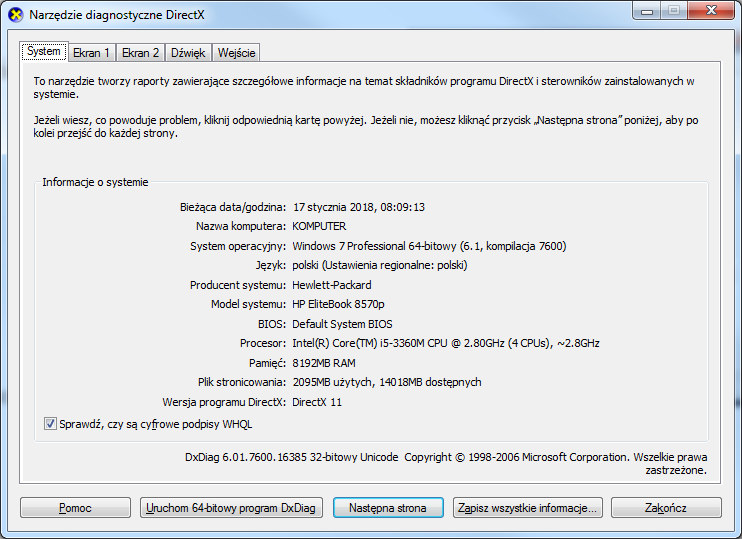

Wykonanie komendy dxdiag w systemie Windows pozwala na

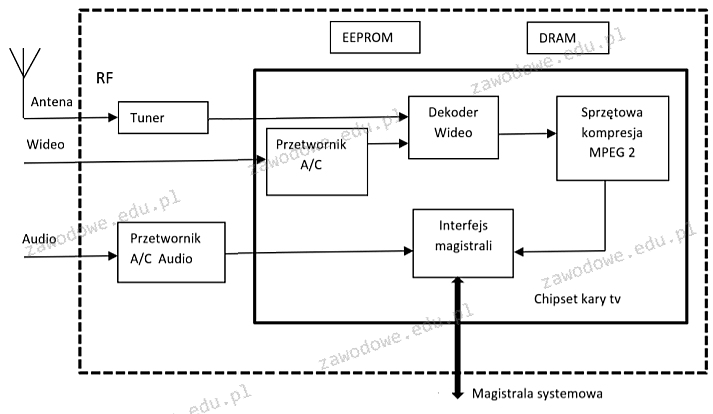

Na ilustracji zaprezentowano schemat blokowy karty

Na jakich nośnikach pamięci masowej jednym z najczęstszych powodów uszkodzeń jest zniszczenie powierzchni?

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

GRUB, LILO, NTLDR to

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Jakiego typu dane są przesyłane przez interfejs komputera osobistego, jak pokazano na ilustracji?

| Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit stopu |

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Najkrótszy czas dostępu charakteryzuje się

Przedstawiony symbol znajdujący się na obudowie komputera stacjonarnego oznacza ostrzeżenie przed

Jakie polecenie służy do obserwowania lokalnych połączeń?

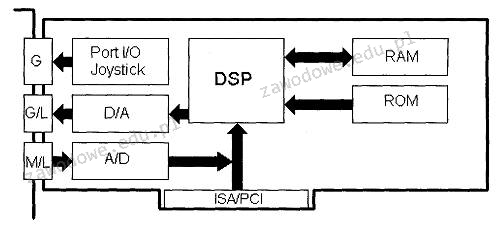

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

Jaką rolę pełni protokół DNS?

Aby uruchomić przedstawione narzędzie systemu Windows, należy użyć polecenia

W komunikacie błędu systemowego informacja prezentowana w formacie szesnastkowym oznacza

Najwyższą prędkość transmisji danych w sieci bezprzewodowej zapewnia standard

Która z grup w systemie Windows Server ma najniższe uprawnienia?

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

Który z wymienionych adresów należy do klasy C?

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Który port stosowany jest przez protokół FTP (File Transfer Protocol) do przesyłania danych?

Jakie informacje można uzyskać dzięki programowi Wireshark?

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

Narzędziem wykorzystywanym do diagnozowania połączeń między komputerami w systemie Windows jest

Urządzenie typu Plug and Play, które jest ponownie podłączane do komputera, jest identyfikowane na podstawie

Na zdjęciu ukazano złącze zasilające