Pytanie 1

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

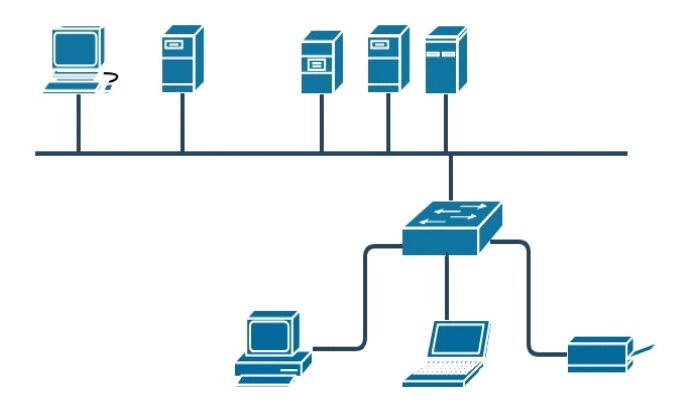

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Przynależność komputera do konkretnej wirtualnej sieci nie może być ustalona na podstawie

Ile adresów można przypisać urządzeniom działającym w sieci o adresie IP 192.168.20.0/26?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Który port stosowany jest przez protokół FTP (File Transfer Protocol) do przesyłania danych?

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Magistrala PCI-Express wykorzystuje do transmisji danych metodę komunikacji

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

Standard IEEE 802.11b dotyczy typu sieci

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

Który adres IP jest zaliczany do klasy B?

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

Na schemacie przedstawiono podstawowe informacje dotyczące ustawień karty sieciowej. Do jakiej klasy należy adres IP przypisany do tej karty?

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

Firma zamierza zrealizować budowę lokalnej sieci komputerowej, która będzie zawierać serwer, drukarkę oraz 10 stacji roboczych, które nie mają kart bezprzewodowych. Połączenie z Internetem umożliwia ruter z wbudowanym modemem ADSL oraz czterema portami LAN. Które z poniższych urządzeń sieciowych jest konieczne, aby sieć działała prawidłowo i miała dostęp do Internetu?

Osoba korzystająca z komputera, która testuje łączność sieciową używając polecenia ping, uzyskała wynik przedstawiony na rysunku. Jakie może być źródło braku reakcji serwera przy pierwszej próbie, zakładając, że adres domeny wp.pl to 212.77.100.101?

Grupa, w której członkom można nadawać uprawnienia jedynie w obrębie tej samej domeny, co domena nadrzędna lokalnej grupy domeny, nosi nazwę grupa

W sieci lokalnej, aby chronić urządzenia sieciowe przed przepięciami oraz różnicami napięć, które mogą wystąpić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Jakie urządzenie umożliwia zwiększenie zasięgu sieci bezprzewodowej?

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

Planowanie wykorzystania przestrzeni na dysku komputera do gromadzenia i udostępniania informacji takich jak pliki oraz aplikacje dostępne w sieci, a także ich zarządzanie, wymaga skonfigurowania komputera jako

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Program firewall nie zapewnia ochrony przed

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

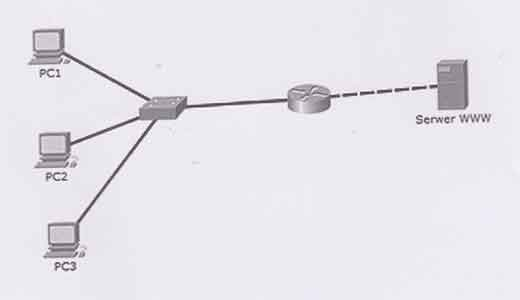

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają możliwości połączenia z serwerem WWW. Wynik polecenia ping z komputerów do bramy jest pozytywny. Który element sieci nie może być źródłem problemu?

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Na ilustracji przedstawiono sieć komputerową w danej topologii