Pytanie 1

Według normy PN-EN 50174 maksymalny rozplot kabla UTP powinien wynosić nie więcej niż

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Według normy PN-EN 50174 maksymalny rozplot kabla UTP powinien wynosić nie więcej niż

Jaki protokół jest używany przez komendę ping?

Planowana sieć należy do kategorii C. Została ona podzielona na 4 podsieci, z których każda obsługuje 62 urządzenia. Która z poniższych masek będzie odpowiednia do tego zadania?

Serwer WWW o otwartym kodzie źródłowym, który działa na różnych systemach operacyjnych, to

Do wyświetlenia daty w systemie Linux można wykorzystać polecenie

Co oznacza standard 100Base-T?

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

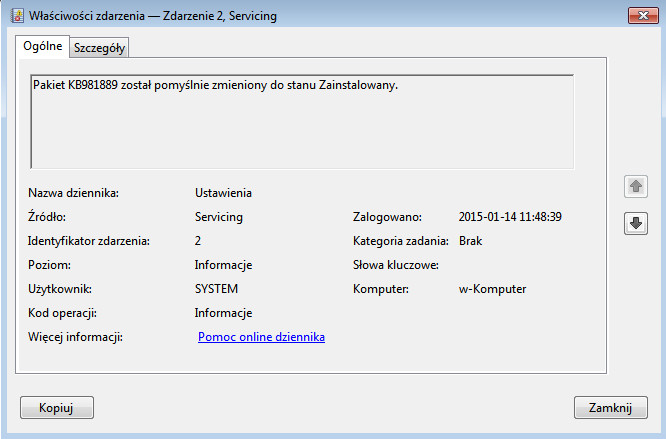

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

W systemie Windows, po wydaniu komendy systeminfo, nie da się uzyskać danych o

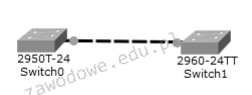

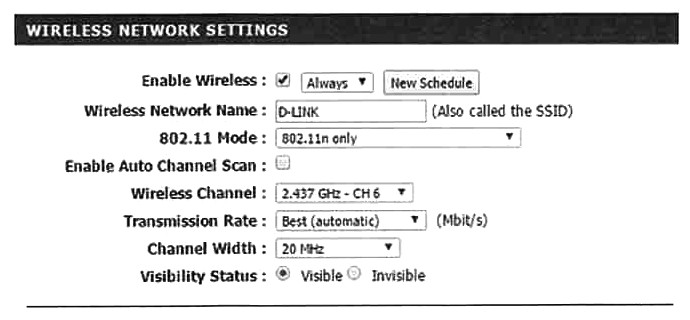

Ustawienia przedstawione na diagramie dotyczą

Interfejs UDMA to interfejs

Zamiana baterii jest jedną z czynności związanych z użytkowaniem

Jaki rodzaj routingu jest najbardziej odpowiedni w dużych, szybko zmieniających się sieciach?

Wskaż efekt działania przedstawionego polecenia.

net user Test /expires:12/09/20

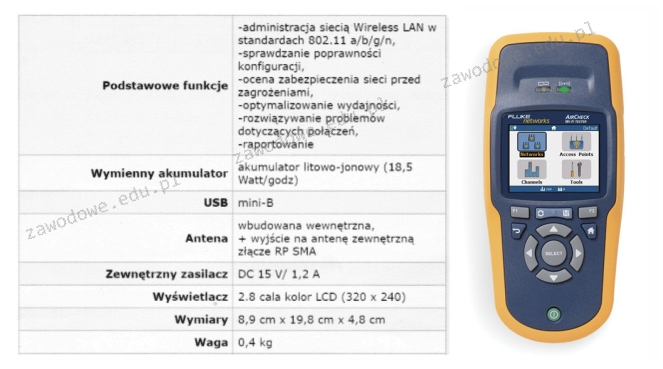

Urządzenie pokazane na ilustracji jest przeznaczone do

Aby w systemie Windows ustawić właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę, należy użyć narzędzia

Jakie oprogramowanie chroni komputer przed niechcianym softwarem pochodzącym z sieci?

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

Co oznacza określenie średni czas dostępu w dyskach twardych?

W sekcji zasilania monitora LCD, powiększone kondensatory elektrolityczne mogą prowadzić do uszkodzenia

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

Autor zamieszczonego oprogramowania zezwala na jego bezpłatne używanie jedynie w przypadku

| Ancient Domains of Mystery | |

|---|---|

| Autor | Thomas Biskup |

| Platforma sprzętowa | DOS, OS/2, Macintosh, Microsoft Windows, Linux |

| Pierwsze wydanie | 23 października 1994 |

| Aktualna wersja stabilna | 1.1.1 / 20 listopada 2002 r. |

| Aktualna wersja testowa | 1.2.0 Prerelease 18 / 1 listopada 2013 |

| Licencja | postcardware |

| Rodzaj | roguelike |

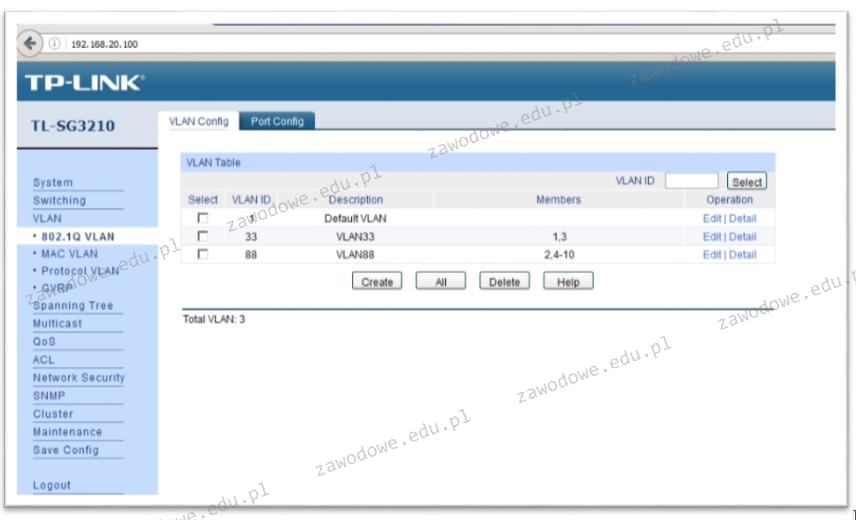

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Złącze IrDA służy do bezprzewodowej komunikacji i jest

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

Firma planuje stworzenie lokalnej sieci komputerowej, która będzie obejmować serwer, drukarkę oraz 10 stacji roboczych bez kart bezprzewodowych. Internet będzie udostępniany przez ruter z modemem ADSL i czterema portami LAN. Które z wymienionych elementów sieciowych jest konieczne, aby sieć mogła prawidłowo działać i uzyskać dostęp do Internetu?

Symbol błyskawicy pokazany na rysunku jest używany do oznaczania złącza

Komunikat o błędzie KB/Interface, wyświetlany na monitorze komputera podczas BIOS POST firmy AMI, wskazuje na problem

DB-25 służy jako złącze

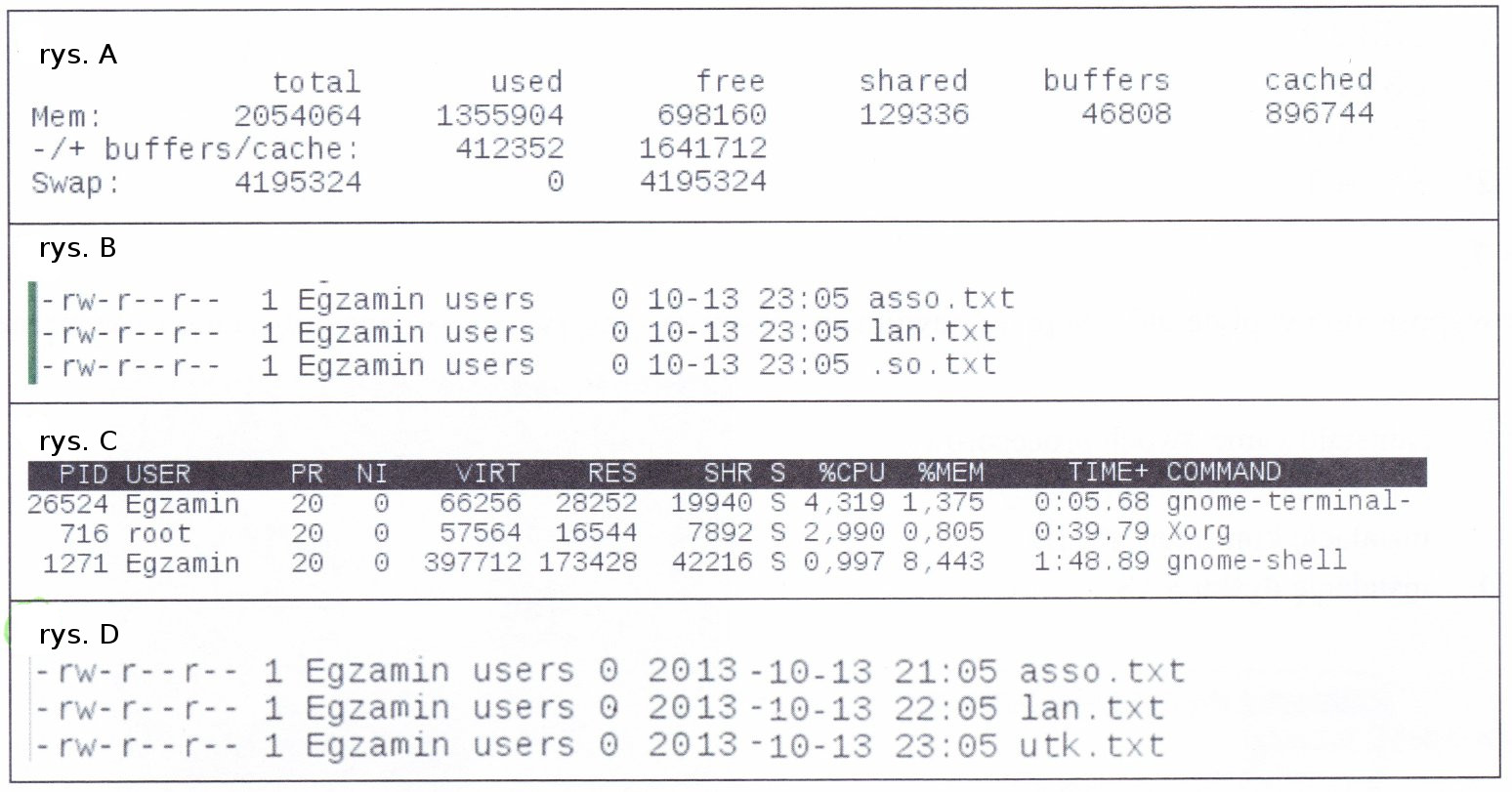

Rezultat wykonania komendy ls -l w systemie Linux ilustruje poniższy rysunek

Jakie medium transmisyjne charakteryzuje się najmniejszym ryzykiem zakłóceń elektromagnetycznych sygnału przesyłanego?