Pytanie 1

Jaki procesor powinien być zastosowany podczas składania komputera stacjonarnego opartego na płycie głównej Asus M5A78L-M/USB3 AMD760G socket AM3+?

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Jaki procesor powinien być zastosowany podczas składania komputera stacjonarnego opartego na płycie głównej Asus M5A78L-M/USB3 AMD760G socket AM3+?

W systemie Linux plik messages zawiera

W jakim typie skanera wykorzystuje się fotopowielacze?

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

Aby w edytorze Regedit przywrócić stan rejestru systemowego za pomocą wcześniej utworzonej kopii zapasowej, należy użyć funkcji

W protokole IPv4 adres broadcastowy, zapisany w formacie binarnym, bez podziału na podsieci, w sekcji przeznaczonej dla hosta zawiera

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

Wskaż procesor współpracujący z przedstawioną płytą główną.

Aby sprawdzić statystyki użycia pamięci wirtualnej w systemie Linux, należy sprawdzić zawartość pliku

Jaką liczbę komórek pamięci można bezpośrednio zaadresować w 64-bitowym procesorze z 32-bitową szyną adresową?

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora wysyła sygnał do komputera, co pozwala na określenie pozycji kursora?

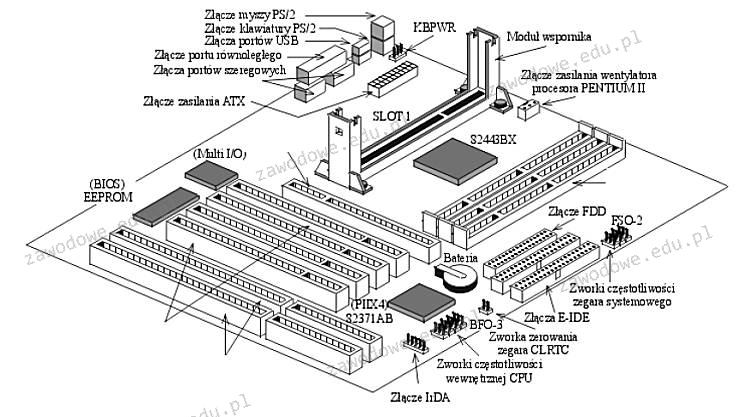

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Element elektroniczny przedstawiony na ilustracji to:

Protokół używany do zarządzania urządzeniami w sieci to

Co nie wpływa na utratę z pamięci masowej HDD?

Urządzenie pokazane na ilustracji służy do zgrzewania wtyków

Układ na karcie graficznej, którego zadaniem jest zamiana cyfrowego sygnału generowanego poprzez kartę na sygnał analogowy, który może być wyświetlony poprzez monitor to

Stacja robocza powinna znajdować się w tej samej podsieci co serwer o adresie IP 192.168.10.150 i masce 255.255.255.192. Który adres IP powinien być skonfigurowany w ustawieniach protokołu TCP/IP karty sieciowej stacji roboczej?

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Aby uzyskać uprawnienia administratora w systemie Linux, należy w terminalu wpisać polecenie

Jakiego rodzaju interfejsem jest UDMA?

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

Komenda dsadd pozwala na

Brak odpowiedzi na to pytanie.

Który standard w sieciach LAN określa dostęp do medium poprzez wykorzystanie tokenu?

Brak odpowiedzi na to pytanie.

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Brak odpowiedzi na to pytanie.

Jakie urządzenie sieciowe jest niezbędne do połączenia kilku segmentów sieci lokalnej w jedną całość?

Brak odpowiedzi na to pytanie.

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

Brak odpowiedzi na to pytanie.

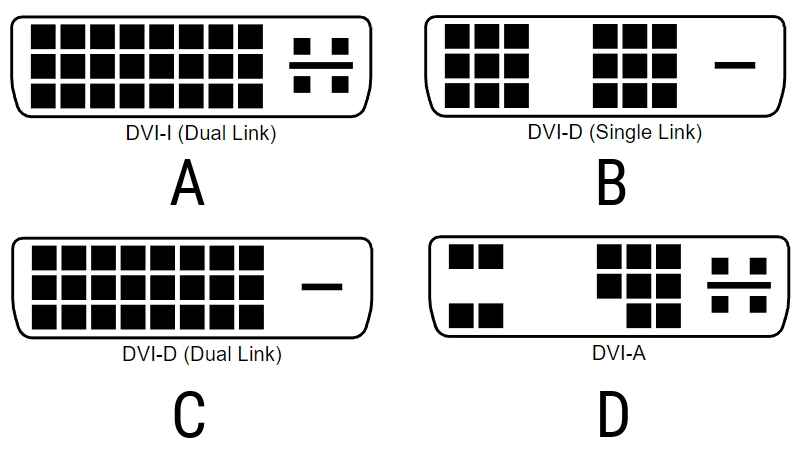

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie iptables jest wykorzystywane do

Brak odpowiedzi na to pytanie.

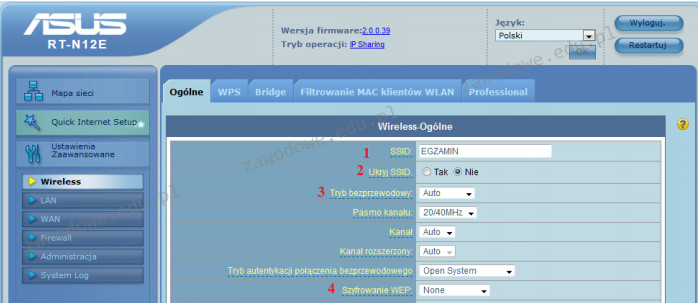

Aby zatuszować identyfikator sieci bezprzewodowej, należy zmodyfikować jego ustawienia w ruterze w polu oznaczonym numerem

Brak odpowiedzi na to pytanie.

Aby skonfigurować wolumin RAID 5 w serwerze, wymagane jest co najmniej

Brak odpowiedzi na to pytanie.

Użytkownicy sieci WiFi zauważyli problemy oraz częste zrywanie połączenia z internetem. Co może być przyczyną tej sytuacji?

Brak odpowiedzi na to pytanie.

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Brak odpowiedzi na to pytanie.

Domyślny port, na którym działa usługa "Pulpit zdalny", to

Brak odpowiedzi na to pytanie.

Która z licencji ma charakter grupowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, państwowym i charytatywnym na zakup większej ilości oprogramowania firmy Microsoft na korzystnych zasadach?

Brak odpowiedzi na to pytanie.

Osoba pragnąca wydrukować dokumenty w oryginale oraz w trzech egzemplarzach na papierze samokopiującym powinna zainwestować w drukarkę

Brak odpowiedzi na to pytanie.

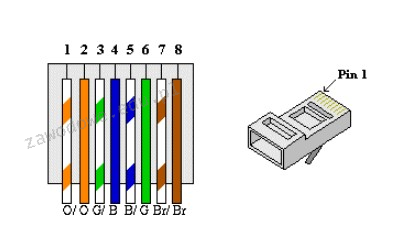

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

Brak odpowiedzi na to pytanie.