Pytanie 1

Aby zrealizować ręczną konfigurację interfejsu sieciowego w systemie LINUX, należy wykorzystać komendę

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Aby zrealizować ręczną konfigurację interfejsu sieciowego w systemie LINUX, należy wykorzystać komendę

Jak jest nazywana transmisja dwukierunkowa w sieci Ethernet?

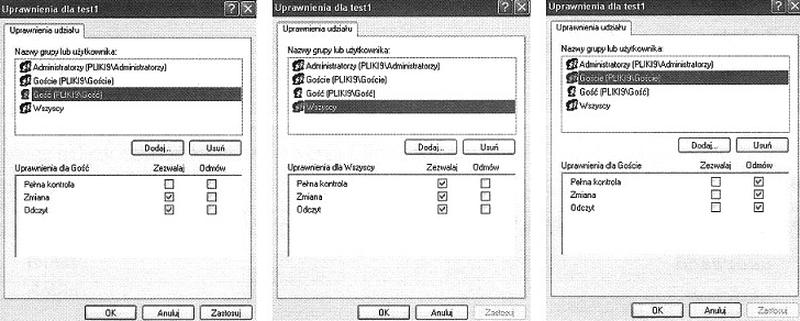

Użytkownik Gość należy do grupy Goście. Grupa Goście należy do grupy Wszyscy. Wskaż uprawnienia udziału użytkownika Gość do folderu test1

Która z grup w systemie Windows Serwer ma najniższe uprawnienia?

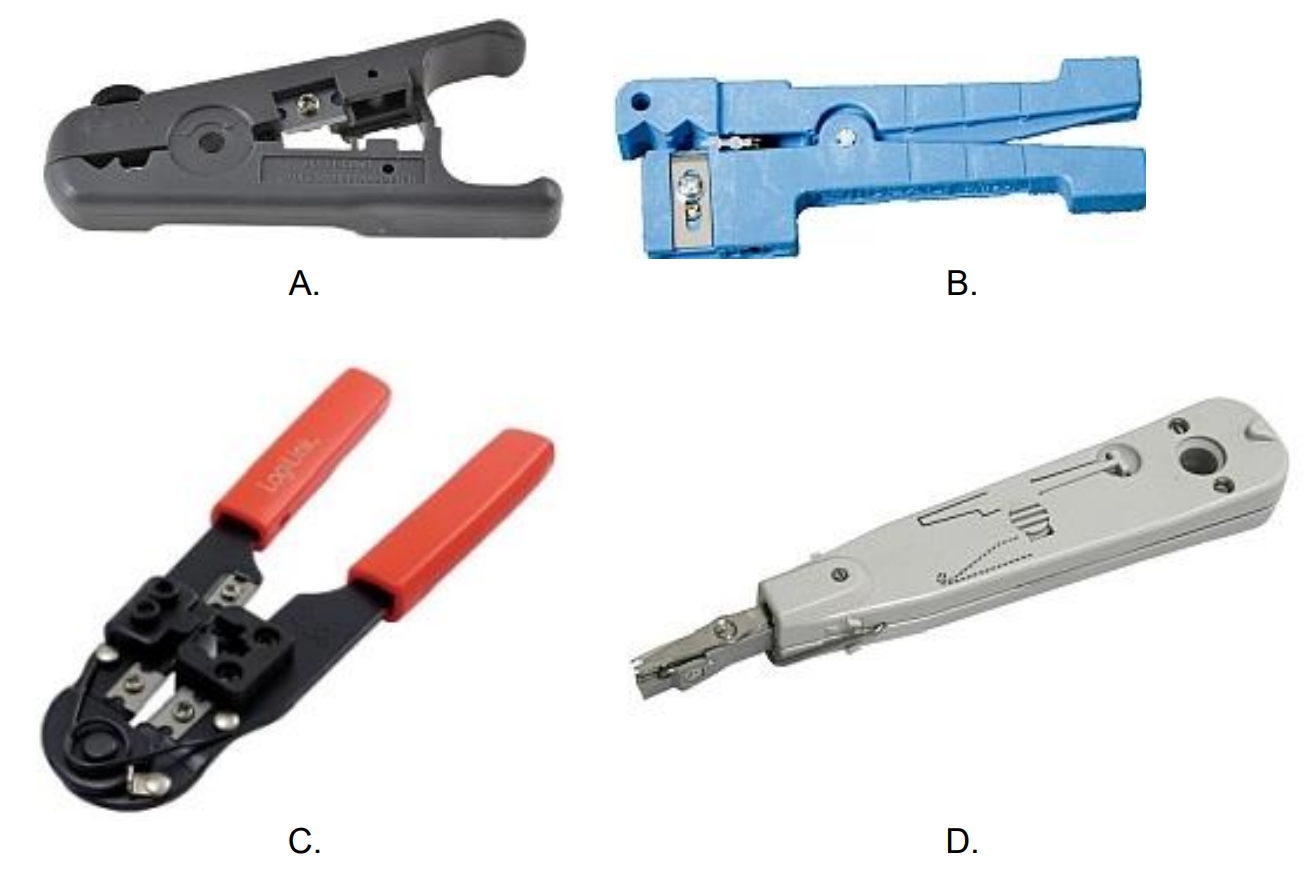

Które urządzenie jest stosowane do mocowania kabla w module Keystone?

Urządzenia spełniające standard 802.11 g mogą osiągnąć maksymalną prędkość transmisji danych wynoszącą

Przechwycone przez program Wireshark komunikaty, które zostały przedstawione na rysunku należą do protokołu

Queries> www.cke.edu.pl: type A, class IN |

Answers> www.cke.edu.pl: type A, class IN, addr 194.54.27.143 |

W wyniku wykonania przedstawionych poleceń systemu Linux interfejs sieciowy eth0 otrzyma

| ifconfig eth0 10.0.0.100 netmask 255.255.255.0 broadcast 10.0.0.255 up route add default gw 10.0.0.10 |

Komputer, który automatycznie otrzymuje adres IP, adres bramy oraz adresy serwerów DNS, łączy się z wszystkimi urządzeniami w sieci lokalnej za pośrednictwem adresu IP. Jednakże komputer ten nie ma możliwości nawiązania połączenia z żadnym hostem w sieci rozległej, ani poprzez adres URL, ani przy użyciu adresu IP, co sugeruje, że występuje problem z siecią lub awaria

Kontrola pasma (ang. bandwidth control) w przełączniku to funkcjonalność

Ile punktów przyłączeniowych (2 x RJ45), według wymogów normy PN-EN 50167, powinno być w biurze o powierzchni 49 m2?

Jaką komendę wykorzystuje się do ustawiania interfejsu sieciowego w systemie Linux?

W celu zagwarantowania jakości usług QoS, w przełącznikach warstwy dostępu wdraża się mechanizm

Parametr, który definiuje stosunek liczby wystąpionych błędnych bitów do ogólnej liczby odebranych bitów, to

Użycie na komputerze z systemem Windows poleceń ```ipconfig /release``` oraz ```ipconfig /renew``` umożliwia weryfikację działania usługi w sieci

Które z urządzeń służy do testowania okablowania UTP?

Aby umożliwić komunikację pomiędzy sieciami VLAN, wykorzystuje się

Wskaź na prawidłowe przyporządkowanie usługi warstwy aplikacji z domyślnym numerem portu, na którym działa.

Jaką wiadomość przesyła klient DHCP w celu przedłużenia dzierżawy?

Zarządzanie uprawnieniami oraz zdolnościami użytkowników i komputerów w sieci z systemem Windows serwerowym zapewniają

Jaką metodę należy zastosować, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Aby zapewnić, że jedynie wybrane urządzenia mają dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Jak wiele punktów rozdzielczych, według normy PN-EN 50174, powinno być umiejscowionych w budynku o trzech kondygnacjach, przy założeniu, że powierzchnia każdej z kondygnacji wynosi około 800 m²?

Do ilu sieci należą komputery o podanych w tabeli adresach IP i standardowej masce sieci?

| komputer 1 | 172.16.15.5 |

| komputer 2 | 172.18.15.6 |

| komputer 3 | 172.18.16.7 |

| komputer 4 | 172.20.16.8 |

| komputer 5 | 172.20.16.9 |

| komputer 6 | 172.21.15.10 |

Jaką maksymalną liczbę komputerów można zaadresować adresami IP w klasie C?

Jakim skrótem oznacza się zbiór zasad filtrujących dane w sieci?

Aby w systemie Windows dodać użytkownika jkowalski do grupy lokalnej pracownicy należy wykonać polecenie

Który z dostępnych standardów szyfrowania najlepiej ochroni sieć bezprzewodową?

Gdy komputer K1 wykonuje polecenie ping, otrzymuje odpowiedź od komputera K2. Natomiast po wysłaniu polecenia ping w odwrotnym kierunku komputer K2 nie dostaje odpowiedzi od K1. Oba urządzenia działają na systemie Windows 7 lub 10. Jaka może być przyczyna tej sytuacji?

Która para: protokół – warstwa, w której dany protokół funkcjonuje, jest prawidłowo zestawiona według modelu TCP/IP?

Podczas przetwarzania pakietu przez ruter jego czas życia TTL

Fragment pliku httpd.conf serwera Apache wygląda następująco:

Listen 8012

Server Name localhost:8012

Aby zweryfikować prawidłowe funkcjonowanie strony WWW na serwerze, należy wprowadzić w przeglądarkę

Instalator jest w stanie zamontować 5 gniazd w ciągu jednej godziny. Ile wyniesie całkowity koszt materiałów i instalacji 20 natynkowych gniazd sieciowych, jeśli cena jednego gniazda to 5,00 zł, a stawka za roboczogodzinę instalatora wynosi 30,00 zł?

W systemach z rodziny Windows Server, w jaki sposób definiuje się usługę serwera FTP?

Zgodnie z normą EN-50173, klasa D skrętki komputerowej obejmuje zastosowania wykorzystujące zakres częstotliwości

Ile równych podsieci można utworzyć z sieci o adresie 192.168.100.0/24 z wykorzystaniem maski 255.255.255.192?

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

Protokół stworzony do nadzorowania oraz zarządzania urządzeniami w sieci, oparty na architekturze klient-serwer, w którym jeden menedżer kontroluje od kilku do kilkuset agentów to

Oblicz całkowity koszt kabla UTP Cat 6, który posłuży do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia odległość między punktem abonenckim a punktem dystrybucyjnym wynosi 8 m, a cena brutto 1 m kabla to 1 zł. W obliczeniach należy uwzględnić dodatkowe 2 m kabla na każdy punkt abonencki.

IMAP (Internet Message Access Protocol) to protokół