Pytanie 1

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału między segmentami sieci lub jego blokowaniu?

Komunikat tekstowy KB/Interface error, wyświetlony na ekranie komputera z BIOS POST firmy AMI, informuje o błędzie

Element trwale zainstalowany, w którym znajduje się zakończenie poziomego okablowania strukturalnego abonenta, to

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Do sprawdzenia, czy zainstalowana karta graficzna komputera przegrzewa się, użytkownik może wykorzystać program

Element obliczeń zmiennoprzecinkowych to

W jakim oprogramowaniu trzeba zmienić konfigurację, aby użytkownik mógł wybrać z listy i uruchomić jeden z różnych systemów operacyjnych zainstalowanych na swoim komputerze?

Aby przywrócić dane, które zostały usunięte dzięki kombinacji klawiszy Shift+Delete, trzeba

Jakie urządzenie jest używane do pomiaru napięcia w zasilaczu?

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Jakie narzędzie wykorzystuje się do połączenia pigtaila z włóknami światłowodowymi?

Zaprezentowany tylny panel płyty głównej zawiera następujące interfejsy:

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Zgodnie z normą 802.3u technologia sieci FastEthernet 100Base-FX stosuje

Po wydaniu polecenia route skonfigurowano ```route add 192.168.35.0 MASK 255.255.255.0 192.168.0.2```

Który z interfejsów można uznać za interfejs równoległy?

Jaką rolę pełni protokół DNS?

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

Odnalezienie głównego rekordu rozruchowego, wczytującego system z aktywnej partycji umożliwia

Aby użytkownik systemu Linux mógł sprawdzić zawartość katalogu, wyświetlając pliki i katalogi, oprócz polecenia ls może skorzystać z polecenia

Urządzenie przedstawione na rysunku

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

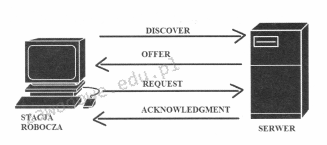

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

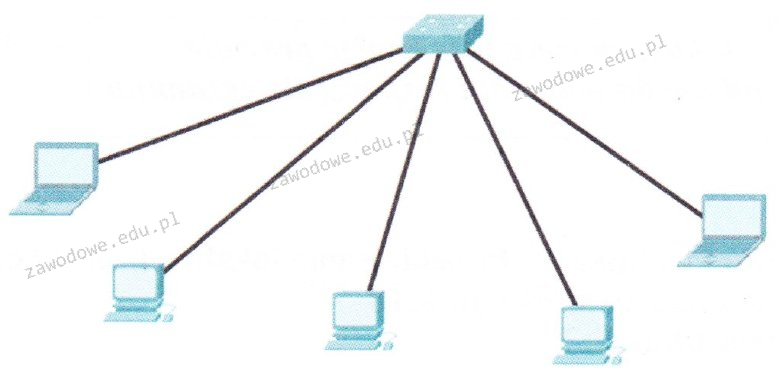

Jaką topologię fizyczną sieci ilustruje zamieszczony rysunek?

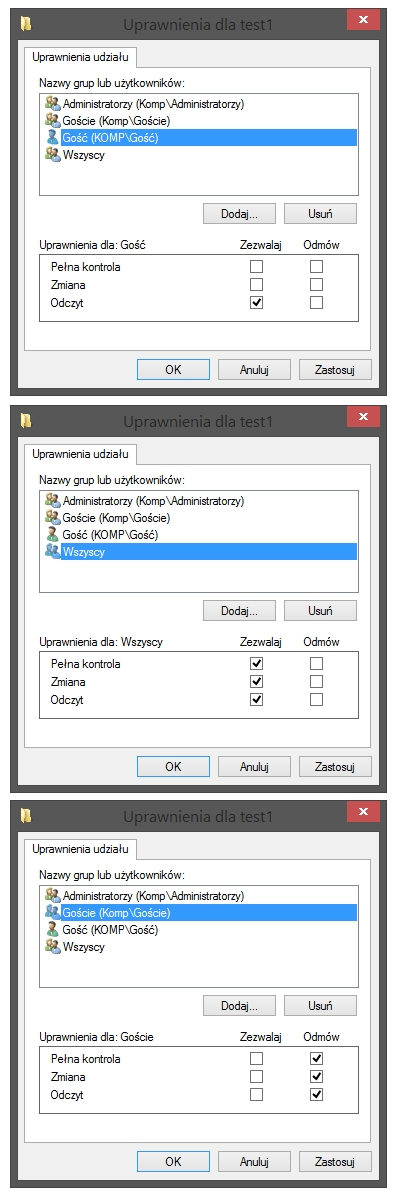

Użytkownik o nazwie Gość jest częścią grupy Goście, która z kolei należy do grupy Wszyscy. Jakie uprawnienia do folderu test1 ma użytkownik Gość?

Jaką kwotę łącznie pochłonie robocizna związana z montażem 20 modułów RJ45 z krawędziowym złączem narzędziowym na przewodach 4-parowych, jeśli stawka godzinowa montera wynosi 15 zł/h, a według tabeli KNR czas montażu pojedynczego modułu to 0,10 r-g?

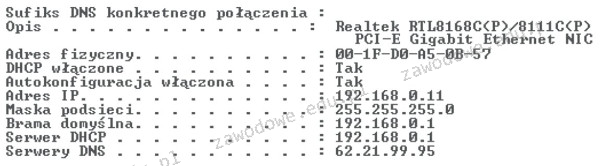

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

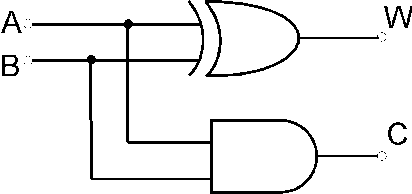

Wynikiem działania przedstawionego układu logicznego po podaniu na wejściach A i B sygnałów logicznych A=1 i B=1 są wartości logiczne:

Czym jest MFT w systemie plików NTFS?