Pytanie 1

Interfejs, który pozwala na bezprzewodowe połączenie myszy z komputerem to

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Interfejs, który pozwala na bezprzewodowe połączenie myszy z komputerem to

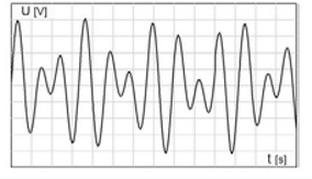

Oscylogram przedstawia sygnalizację

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Który z kodów stosowanych w warstwie fizycznej integruje ISDN oraz inne technologie cyfrowe i opiera się na wykorzystaniu czterech poziomów napięcia, przy czym każde dwa kolejne bity informacji przekładają się na jeden poziom napięcia?

Jeśli linia telefoniczna była zajęta przez 45 minut, jakie jest jej obciążenie?

Aby sprawdzić ciągłość kabla UTP Cat 5e oraz wykrywać odwrócone i skrzyżowane pary, należy użyć

Aby zweryfikować początkową poprawność funkcjonowania urządzeń wejścia/wyjścia w komputerze podczas uruchamiania, wykorzystuje się procedury oznaczone skrótem literowym

Aby ograniczyć ryzyko związane z "dziurami w systemie operacyjnym", czyli lukami w oprogramowaniu, powinno się

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Zbiór zasad oraz ich wyjaśnień, zapewniający zgodność stworzonych aplikacji z systemem operacyjnym, to

Pole komutacyjne z rozszerzeniem to takie pole, które dysponuje

W cyfrowych łączach abonenckich do transmisji danych pomiędzy stacjami końcowymi a węzłem komutacyjnym stosuje się sygnalizację

Jakie polecenie w systemie Windows pozwala na aktywację lub dezaktywację usług systemowych?

Aby chronić system operacyjny przed zagrożeniami z sieci, konieczne jest zainstalowanie oraz prawidłowe skonfigurowanie

Na podstawie fragmentu dokumentacji centrali telefonicznej określ, który adres należy wpisać w pole URL przeglądarki internetowej, aby zalogować się do centrali telefonicznej.

| Domyślne ustawienia sieci: |

| IP:192.168.0.247 MASKA:255.255.255.0 BRAMA:192.168.0.1 DNS:194.204.159.1 |

Jakie są różnice pomiędzy robakiem a wirusem komputerowym?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Który z poniższych standardów technologii Ethernet umożliwia największą długość połączenia między hostem a aktywnym urządzeniem sieciowym?

Jakim skrótem oznaczana jest usługa dodatkowa w sieci ISDN, która polega na bezwarunkowym przekierowaniu połączeń przychodzących?

Aby umożliwić użytkownikom sieci lokalnej przeglądanie stron www przy użyciu protokołów HTTP i HTTPS, konieczne jest odpowiednie skonfigurowanie firewalla, aby przepuszczał ruch na portach

Według modelu OSI, ustanawianie połączenia logicznego oraz jego zakończenie po zakończeniu przesyłania danych jest jedną z ról warstwy

Który z poniższych algorytmów nie należy do grupy algorytmów sprawiedliwego kolejkowania?

Koszt płyty CD-ROM wynosi około 0,50 zł za sztukę, cena płyty DVD-R to około 1,50 zł za sztukę, cena pamięci flash o pojemności 4 GB to około 200 zł, a dysku twardego o pojemności 80 GB - około 250 zł. Który z wymienionych nośników będzie najtańszy do archiwizacji folderu o wielkości 10 GB?

Jakiej nazwy używa się do określenia pliku wsadowego?

Który z wymienionych typów oprogramowania monitoruje działania związane z dyskami oraz przeprowadza skanowanie zewnętrznych nośników pamięci w poszukiwaniu złośliwego oprogramowania?

Na stanowisku komputerowym szerokość oraz głębokość blatu powinny umożliwiać umieszczenie klawiatury z zachowaniem odpowiedniej przestrzeni pomiędzy klawiaturą a przednią krawędzią blatu. Ta odległość musi wynosić

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Kluczowym aspektem zabezpieczenia centrali telefonicznej przed dostępem osób bez uprawnień jest

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Która sygnalizacja nie jest przeznaczona do stosowania w sieciach IP?

Zastosowanie kodów pseudolosowych z różnych źródeł dla każdego z użytkowników, co skutkuje ich zwielokrotnieniem, oznacza

Jakim symbolem oznacza się systemy, które wymagają określenia źródła sygnału synchronizującego oraz dostarczenia go do wszystkich urządzeń zwielokratniających?

Jakie polecenie powinno się wykonać w systemie Windows, aby przenieść zawartość folderu KAT1 do folderu KAT2, zakładając, że oba foldery znajdują się w aktualnym katalogu?

Który z poniższych zapisów nie reprezentuje adresu IPv6?

Jak określa się usługę, która w technologii VoIP pozwala na wykorzystanie adresów w formacie mailto:user@domain?