Pytanie 1

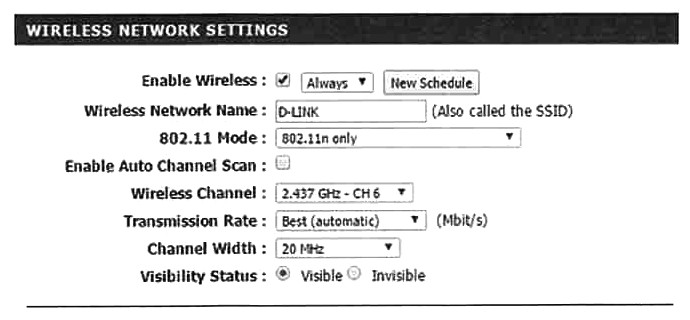

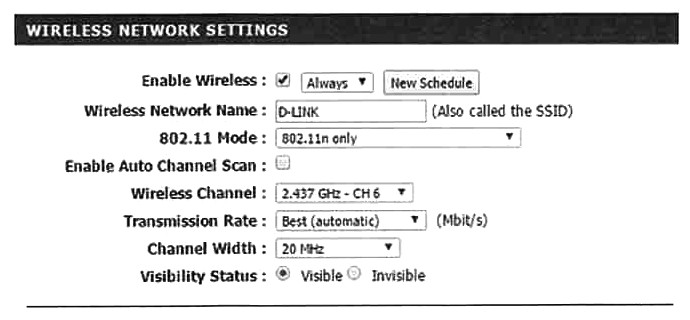

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

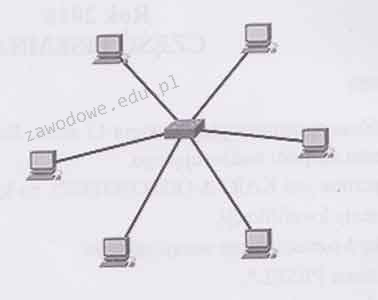

Schemat ilustruje fizyczną strukturę

Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

Aplikacją, która umożliwia wyświetlenie listy aktywnych urządzeń w sieci LAN, jest

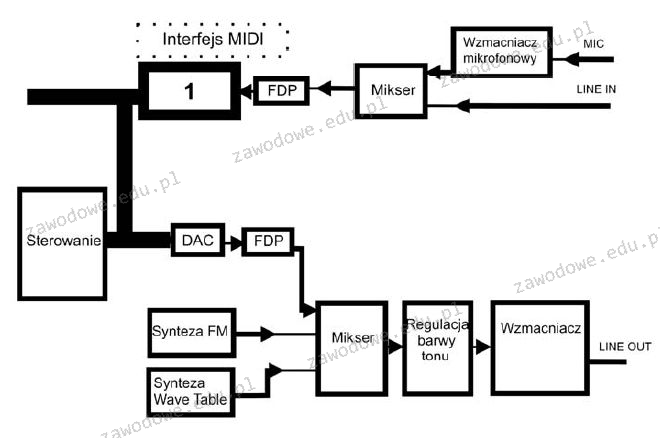

Schemat blokowy karty dźwiękowej jest przedstawiony na rysunku. Jaką rolę odgrywa układ oznaczony numerem 1?

Długi oraz dwa krótkie dźwięki sygnałowe BIOS POST od AMI i AWARD sygnalizują problem

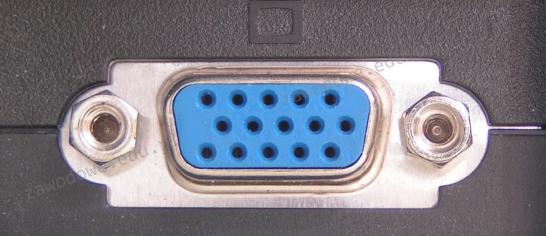

Złącze widoczne na ilustracji służy do podłączenia

Na załączonym rysunku przedstawiono

Która z ról w systemie Windows Server umożliwia m.in. zdalną, bezpieczną i uproszczoną instalację systemów operacyjnych Windows na komputerach w sieci?

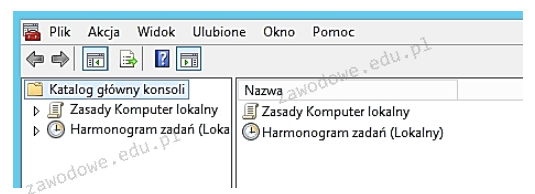

Aby otworzyć konsolę przedstawioną na ilustracji, należy wpisać w oknie poleceń

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

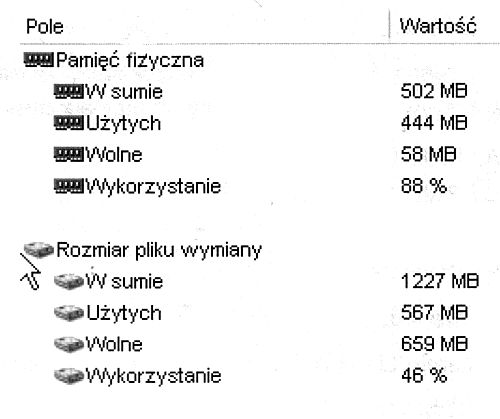

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?

Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Jaką wartość przepustowości definiuje standard 1000Base-T?

Farad to jednostka

Jak określa się w systemie Windows profil użytkownika, który jest tworzony przy pierwszym logowaniu do komputera i zapisywany na lokalnym dysku twardym, a wszelkie jego modyfikacje dotyczą tylko tego konkretnego komputera?

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Równoważnym zapisem 232 bajtów jest zapis

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Narzędziem wiersza poleceń w systemie Windows, umożliwiającym zamianę tablicy partycji GPT na MBR, jest program

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Aplikacja komputerowa do organizowania struktury folderów oraz plików to

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Do przechowywania fragmentów dużych plików programów i danych, które nie mieszczą się w pamięci, wykorzystuje się

W doborze zasilacza do komputera kluczowe znaczenie

Aby stworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

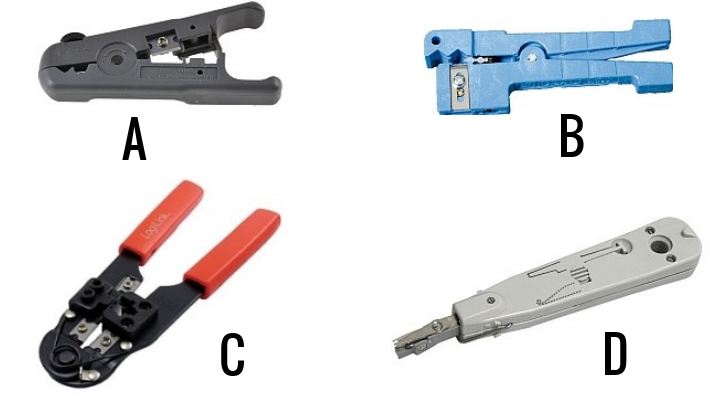

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Który z wymienionych interfejsów stanowi port równoległy?

Jakim protokołem komunikacyjnym, który gwarantuje niezawodne przesyłanie danych, jest protokół

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?