Pytanie 1

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

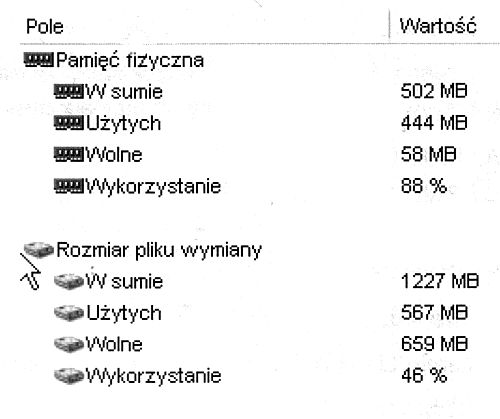

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Fragment pliku httpd.conf serwera Apache przedstawia się jak na diagramie. W celu zweryfikowania prawidłowego funkcjonowania strony WWW na serwerze, należy wprowadzić w przeglądarkę

| Listen 8012 |

| Server Name localhost:8012 |

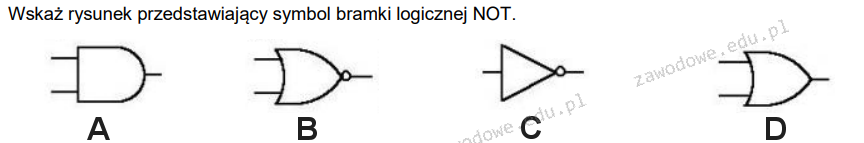

Wskaż ilustrację, która przedstawia symbol bramki logicznej NOT?

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Pomiar strukturalnego okablowania metodą Permanent Link polega na

Narzędzia do dostosowywania oraz Unity Tweak Tool to aplikacje w systemie Linux przeznaczone do

Oblicz całkowity koszt brutto usług świadczonych przez serwisanta, uwzględniając koszt dojazdu wynoszący 55,00 zł netto.

Jakie jest znaczenie jednostki dpi, która występuje w specyfikacjach skanerów i drukarek?

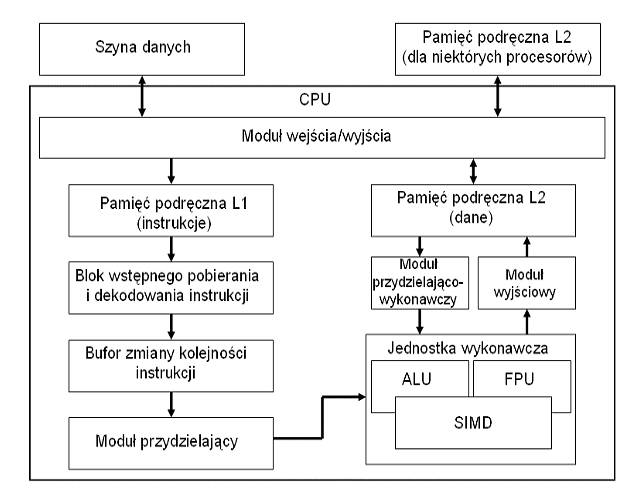

Na diagramie blokowym procesora blok funkcjonalny oznaczony jako SIMD to

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

Oznaczenie CE świadczy o tym, że

Planowanie wykorzystania przestrzeni na dysku komputera do gromadzenia i udostępniania informacji takich jak pliki oraz aplikacje dostępne w sieci, a także ich zarządzanie, wymaga skonfigurowania komputera jako

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

Na przedstawionym schemacie urządzeniem, które łączy komputery, jest

Rodzajem złośliwego oprogramowania, którego podstawowym zamiarem jest rozprzestrzenianie się w sieciach komputerowych, jest

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

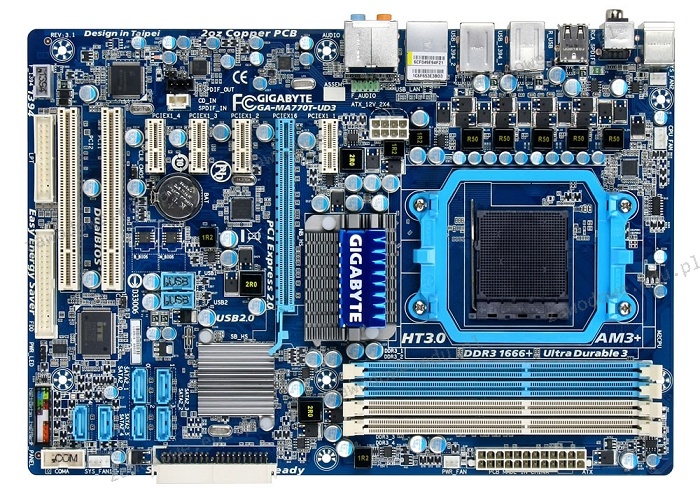

Do pokazanej na diagramie płyty głównej nie można podłączyć urządzenia, które korzysta z interfejsu

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Narzędzie służące do oceny wydajności systemu komputerowego to

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

Aby osiągnąć prędkość przesyłania danych 100 Mbps w sieci lokalnej, wykorzystano karty sieciowe działające w standardzie Fast Ethernet, kabel typu UTP o odpowiedniej kategorii oraz przełącznik (switch) zgodny z tym standardem. Taka sieć jest skonstruowana w topologii

Aby przekształcić zeskanowany obraz w tekst, należy użyć oprogramowania, które wykorzystuje metody

Jakim systemem operacyjnym jest system czasu rzeczywistego?

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

Podczas uruchamiania (krótko po zakończeniu testu POST) komputer się zawiesza. Jakie mogą być możliwe przyczyny tej awarii?

Jaką maksymalną liczbę hostów można przypisać w lokalnej sieci, dysponując jedną klasą C adresów IPv4?

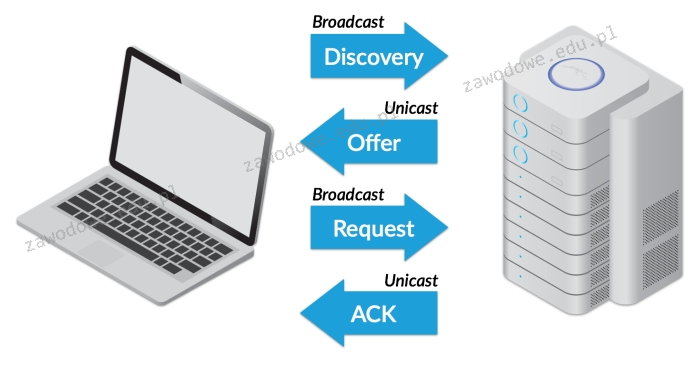

Którego protokołu działanie zostało zaprezentowane na diagramie?

Jakie polecenie w systemie Linux pozwala na wyświetlenie informacji o bieżącej godzinie, czasie pracy systemu oraz liczbie użytkowników zalogowanych do systemu?