Pytanie 1

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Wskaż błędne twierdzenie dotyczące Active Directory?

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Urządzenie, które łączy różne segmenty sieci i przesyła ramki pomiędzy nimi, wybierając odpowiedni port, do którego są kierowane konkretne ramki, to

Czym jest prefetching?

Adres komórki pamięci został podany w kodzie binarnym 1110001110010100. Jak zapisuje się ten adres w systemie szesnastkowym?

W przypadku dysku twardego, w jakiej jednostce wyrażana jest wartość współczynnika MTBF (Mean Time Between Failure)?

Wskaż symbol, który znajduje się na urządzeniach elektrycznych przeznaczonych do handlu w Unii Europejskiej?

Symbol przedstawiony na ilustracji oznacza produkt

Który z protokołów jest wykorzystywany w telefonii VoIP?

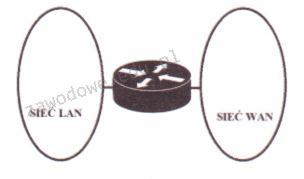

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

Watomierz jest stosowany do pomiaru

Aby zapobiec uszkodzeniu układów scalonych, podczas konserwacji sprzętu komputerowego należy używać

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

PoE to norma

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

Osobiste prawo autorskie twórcy do software'u

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

Wskaż efekt działania przedstawionego polecenia.

net user Test /expires:12/09/20

Jaką maksymalną ilość rzeczywistych danych można przesłać w ciągu 1 sekundy przez łącze synchroniczne o wydajności 512 kbps, bez użycia sprzętowej i programowej kompresji?

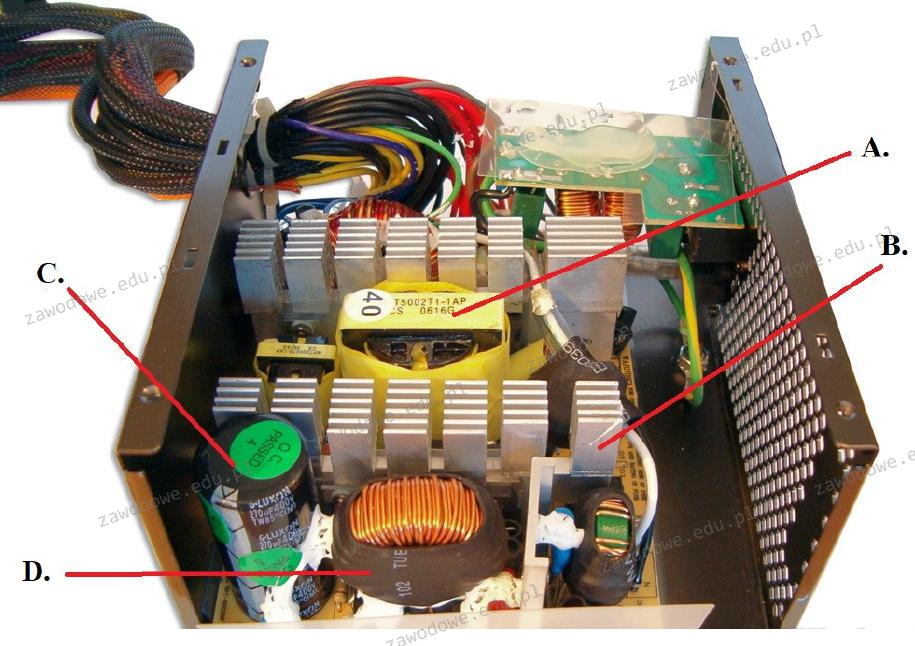

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

W usłudze, jaką funkcję pełni protokół RDP?

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

Liczba szesnastkowa 1E2F(16) zapisana w systemie ósemkowym ma postać

Wykonanie na komputerze z systemem Windows poleceń ipconfig /release oraz ipconfig /renew umożliwia weryfikację, czy usługa w sieci działa poprawnie

Jak wygląda liczba 51210) w systemie binarnym?

Jakie oprogramowanie chroni komputer przed niechcianym softwarem pochodzącym z sieci?

Liczba 100110011 zapisana w systemie ósemkowym wynosi

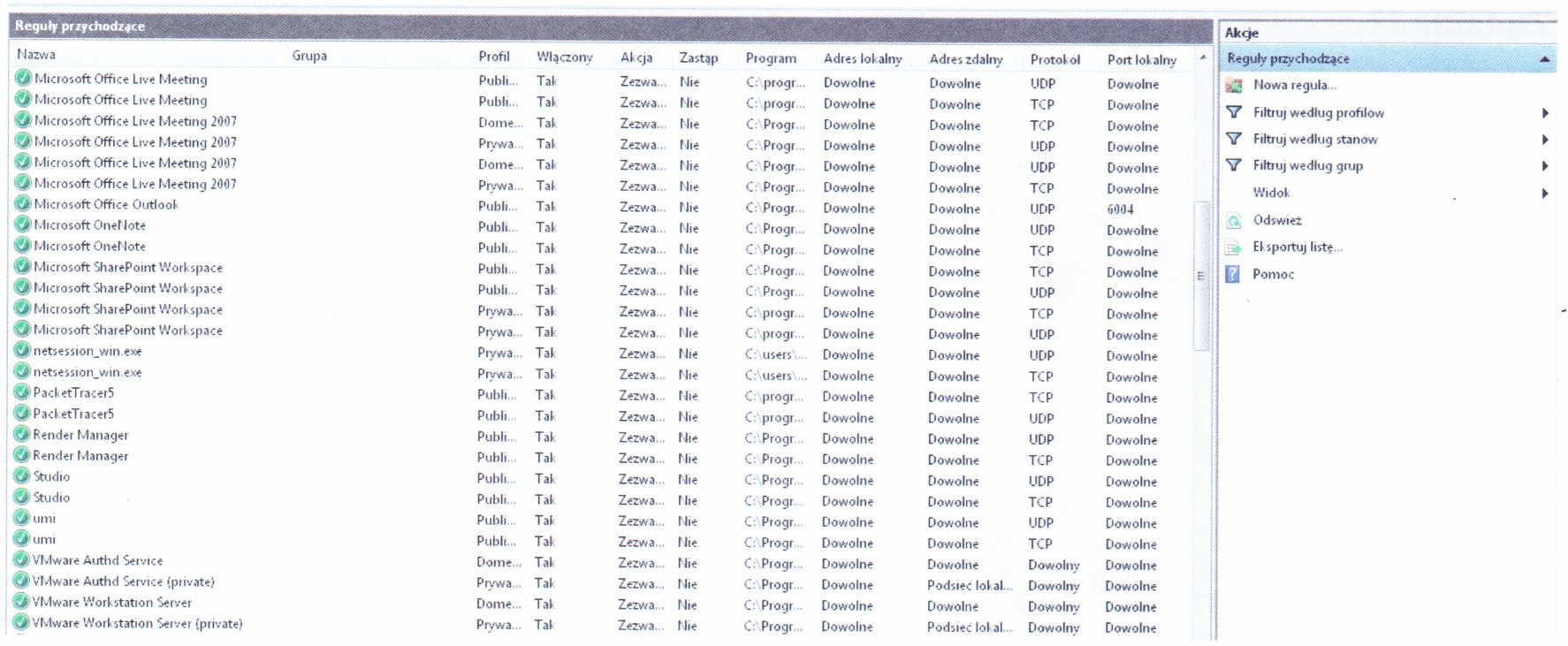

Pokazany zrzut ekranu dotyczy programu

Podczas konfiguracji nowego routera, użytkownik został poproszony o skonfigurowanie WPA2. Czego dotyczy to ustawienie?

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Dysk znajdujący się w komputerze ma zostać podzielony na partycje. Jaką maksymalną liczbę partycji rozszerzonych można utworzyć na jednym dysku?

Aby zmierzyć tłumienie łącza światłowodowego w dwóch zakresach transmisyjnych 1310nm oraz 1550nm, powinno się zastosować

Która usługa pozwala na zdalne logowanie do komputerów, wykonywanie poleceń systemowych oraz zarządzanie siecią?

W sieciach komputerowych, gniazdo, które jednoznacznie wskazuje na dany proces na urządzeniu, stanowi połączenie

Jaką rolę pełni serwer FTP?

Komunikat o błędzie KB/Interface, wyświetlany na monitorze komputera podczas BIOS POST firmy AMI, wskazuje na problem

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?