Pytanie 1

Diody LED RGB pełnią funkcję źródła światła w skanerach

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Diody LED RGB pełnią funkcję źródła światła w skanerach

Jaką komendę należy wykorzystać, aby uzyskać informację o rekordzie MX dla podanej domeny?

Ile elektronów jest zgromadzonych w matrycy LCD?

Do właściwego funkcjonowania procesora konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

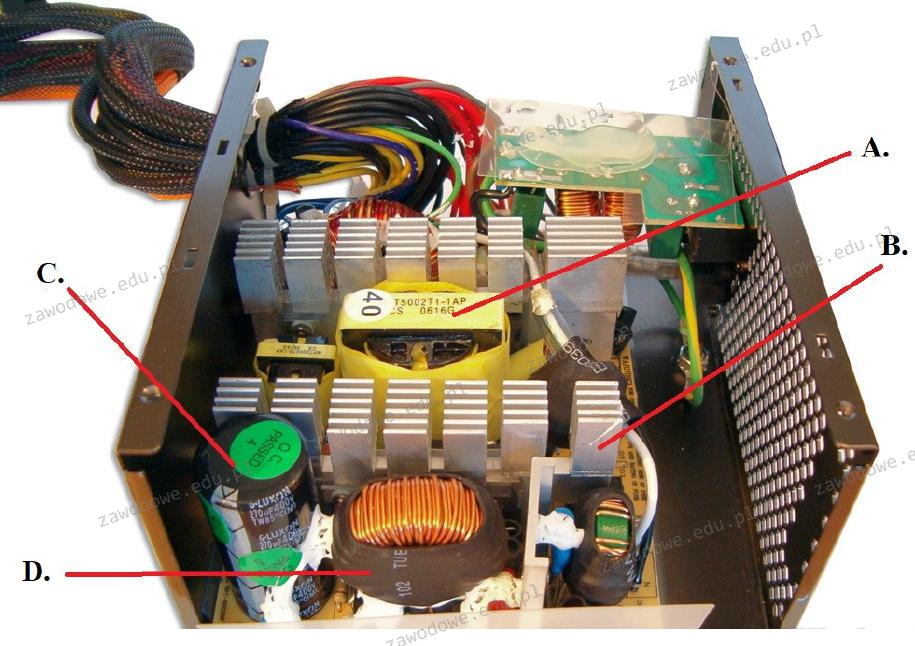

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

Jakie jest standardowe połączenie między skanerem a aplikacją graficzną?

Dane dotyczące błędów w funkcjonowaniu systemu operacyjnego Linux można uzyskać przy użyciu narzędzia

Podczas wyboru zasilacza do komputera kluczowe znaczenie

Jakie zadanie pełni router?

Do instalacji i usuwania oprogramowania w systemie Ubuntu wykorzystywany jest menedżer

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Aby naprawić wskazaną awarię, należy

|

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Administrator powinien podzielić sieć o adresie 193.115.95.0 z maską 255.255.255.0 na 8 równych podsieci. Jaką maskę sieci powinien wybrać administrator?

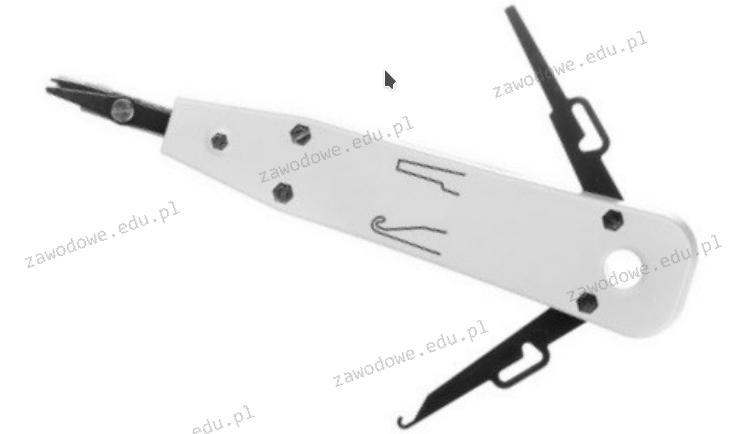

Urządzenie pokazane na ilustracji służy do

Jakim protokołem połączeniowym w warstwie transportowej, który zapewnia niezawodność dostarczania pakietów, jest protokół

Licencja na Office 365 PL Personal (na 1 stanowisko, subskrypcja na 1 rok) ESD jest przypisana do

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

Jeśli rozdzielczość myszki wynosi 200 dpi, a rozdzielczość monitora to Full HD, to aby przesunąć kursor w poziomie po ekranie, należy przemieścić mysz o

Która część stanowi treść dokumentacji powykonawczej?

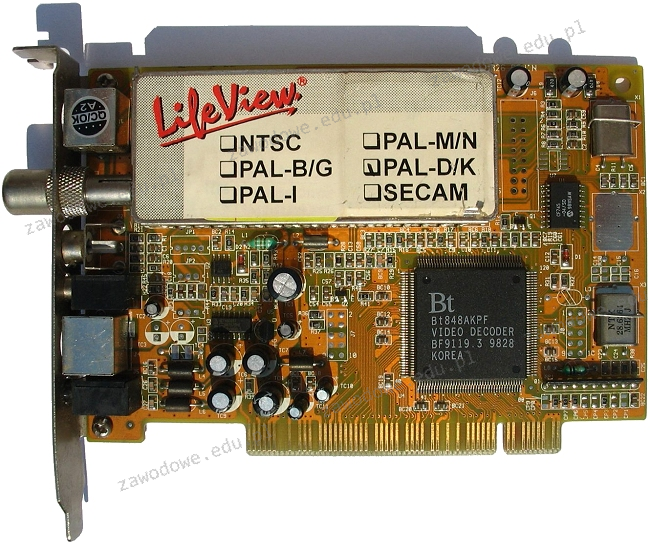

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Błędy systemu operacyjnego Windows spowodowane przez konflikty zasobów sprzętowych, takie jak przydział pamięci, przydział przerwań IRQ i kanałów DMA, najłatwiej jest wykryć za pomocą narzędzia

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

Jakie urządzenie sieciowe widnieje na ilustracji?

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

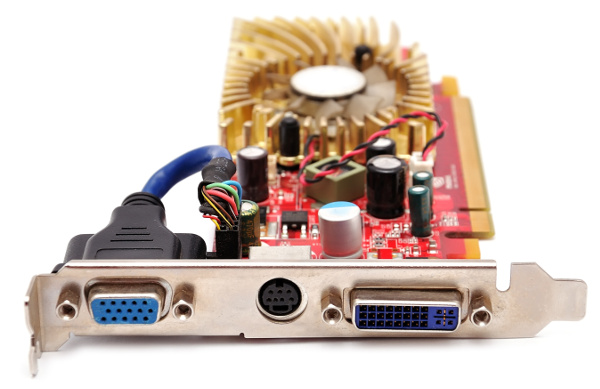

Na przedstawionej fotografii karta graficzna ma widoczne złącza

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Jaką prędkość przesyłu danych określa standard sieci Ethernet IEEE 802.3z?

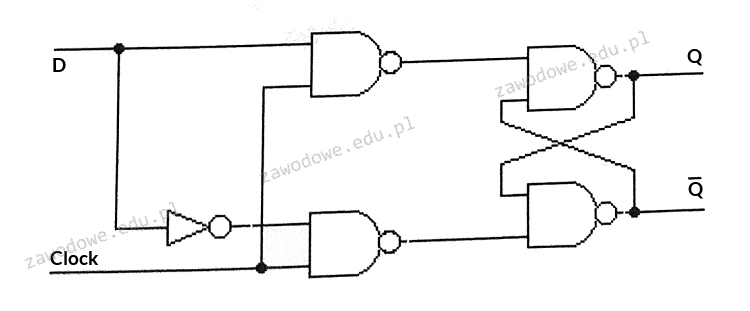

Jak wygląda schemat połączeń bramek logicznych?

Głównym celem realizowanej przez program antywirusowy funkcji ochrony przed ransomware jest zapewnienie zabezpieczenia systemu przed zagrożeniami

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

Metoda transmisji żetonu (ang. token) znajduje zastosowanie w topologii

Aby sprawdzić statystyki użycia pamięci wirtualnej w systemie Linux, należy sprawdzić zawartość pliku

Parametr pamięci RAM określany czasem jako opóźnienie definiuje się jako

Który z wymienionych adresów IP nie zalicza się do prywatnych?

Jakie polecenie należy użyć w systemie Windows, aby przeprowadzić śledzenie trasy pakietów do serwera internetowego?