Pytanie 1

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

W klasie pracownik zdefiniowano następujące metody:

pracownik() { ... } static void wypisz() { ... } int operator== (const pracownik &prac) { ... } ~pracownik() { ... }Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści:

cout << "Obiekt został usunięty";

Wynik dodawania liczb binarnych 1101 i 1001 to

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość:

int liczba = rand() % 1000;

Który z języków programowania jest najczęściej wykorzystywany do budowania aplikacji internetowych po stronie serwera?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

Jaką cechą charakteryzuje się sieć asynchroniczna?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?

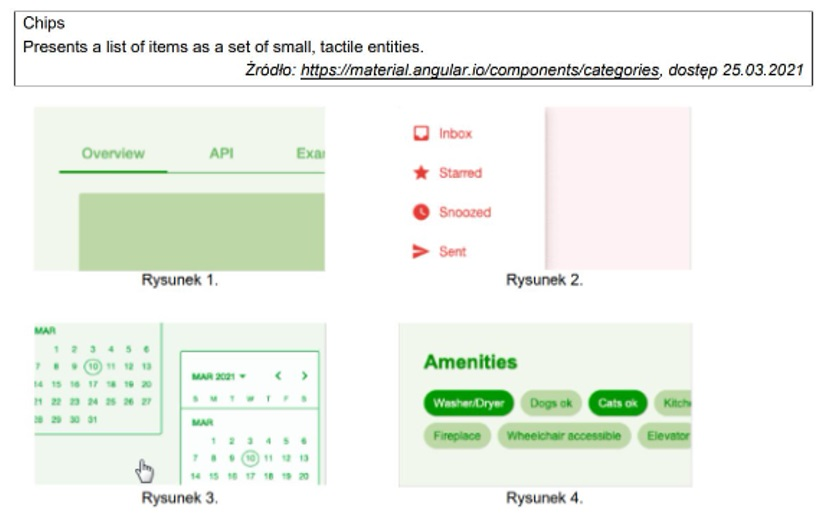

Na podstawie definicji zamieszczonej w ramce, wskaż, który z rysunków ilustruje komponent Chip zdefiniowany w bibliotece Angular Material?

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

vector <int> liczby; for(int i=0; i<10; i++) { liczby.push_back(2*i); }

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

git init git add . git commit -m 'first commit'

Co to jest event bubbling w JavaScript?

Co to jest lazy loading w kontekście ładowania obrazów na stronie?

Co to jest Cypress?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Jakie zasady stosuje programowanie obiektowe?

Co należy do zadań interpretera?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Kod przedstawiony w języku XML/XAML określa:

<Switch android:id = "@+id/switch1" android:layout_width = "wrap_content" android:layout_height = "wrap_content" android:background = "#00ffff" android:text = "Switch" tools:layout_editor_absoluteX = "176dp" tools:layout_editor_absoluteY = "389dp" />

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

push(arg) – dodaje element |

pop() – usuwa ostatnio dodany element |

peek() – zwraca ostatnio dodany element bez usuwania |

isEmpty() – sprawdza czy istnieją dane w strukturze |

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Który z wymienionych kroków wchodzi w skład testowania aplikacji?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

| Metacharacter | Description |

|---|---|

| | | Find a match for any one of the patterns separated by | as in: cat|dog|fish |

| . | Find just one instance of any character |

| ^ | Finds a match as the beginning of a string as in: ^Hello |

| $ | Finds a match at the end of the string as in: World$ |

| \d | Find a digit |

| \s | Find a whitespace character |

| \b | Find a match at the beginning of a word like this: \bWORD, or at the end of a word like this: WORD\b |

| \uxxxx | Find the Unicode character specified by the hexadecimal number xxxx |

| Źródło https://www.w3schools.com/java/java_regex.asp dostęp 20.08.2020 | |

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

Jaką wartość zwróci poniższa funkcja dla argumentu n = 5?

function silnia(n) { if (n <= 1) return 1; return n * silnia(n - 1); }

Która z poniższych metod tablicowych w JavaScript nie modyfikuje oryginalnej tablicy?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

| ... (RAD) .... is a general term for adaptive software development approaches, and the name for James Martin's method of rapid development. In general, RAD approaches to software development put less emphasis on planning and more emphasis on an adaptive process. Prototypes are often used in addition to or sometimes even instead of design specifications. Źródło: https://en.wikipedia.org/wiki Dostęp: 25.03.2021 |

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Programista umieścił poniższą linię kodu w pliku HTML, aby

<script src="jquery-3.5.1.min.js"></script>

Jakie wartości może przyjąć zmienna typu boolean?

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

int[] tablica = new int [10]; int j = 2; for (int i = 0; i < 10; i++) { tablica[i] = j; j += 2; }