Pytanie 1

Interfejs UDMA to interfejs

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Interfejs UDMA to interfejs

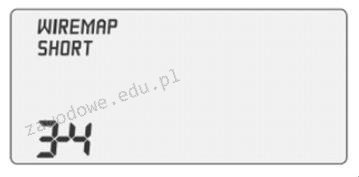

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

Jaką funkcję serwera z grupy Windows Server trzeba dodać, aby serwer mógł realizować usługi rutingu?

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

Jakie materiały eksploatacyjne wykorzystuje się w drukarce laserowej?

Adres MAC (Medium Access Control Address) to sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia

Jakim poleceniem w systemie Linux można utworzyć nowych użytkowników?

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Numer przerwania przypisany do karty sieciowej został zapisany w systemie binarnym jako 10101. Ile to wynosi w systemie dziesiętnym?

Jak nazywa się rodzaj licencji, który sprawia, że program jest w pełni funkcjonalny, ale można go uruchomić jedynie określoną, niewielką liczbę razy od momentu instalacji?

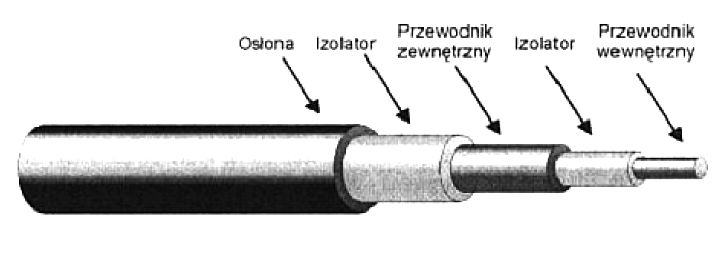

Na ilustracji pokazano przekrój kabla

Do konfiguracji i personalizacji środowiska graficznego GNOME w różnych systemach Linux należy wykorzystać program

Do przechowywania fragmentów dużych plików programów oraz danych, które nie mieszczą się w całości w pamięci, wykorzystywany jest

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

Aby przetestować w systemie Windows poprawność działania nowo zainstalowanej drukarki, należy

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

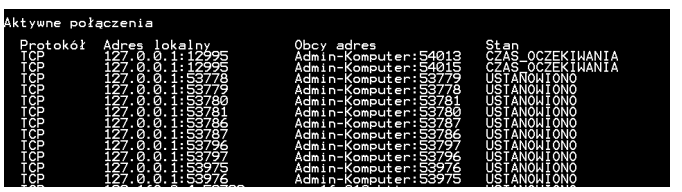

Zrzut ekranu przedstawiony powyżej, który pochodzi z systemu Windows, stanowi efekt działania komendy

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

Komenda systemowa ipconfig pozwala na konfigurację

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się operacje usuwania starych plików oraz dodawania nowych, staje się:

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

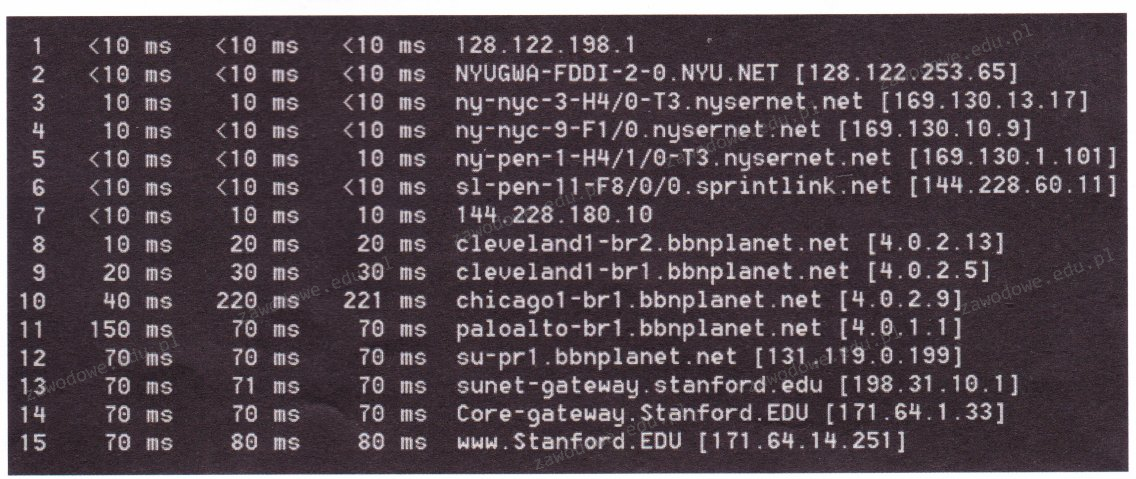

Dane przedstawione na ilustracji są rezultatem działania komendy

Zestaw dodatkowy, który zawiera strzykawkę z cieczą, igłę oraz rękawice ochronne, jest przeznaczony do napełniania pojemników z medium drukującym w drukarkach

W dokumentacji powykonawczej dotyczącej fizycznej i logicznej struktury sieci lokalnej powinien znajdować się

Optyczna rozdzielczość to jeden z właściwych parametrów

W układzie SI jednostką, która mierzy napięcie, jest

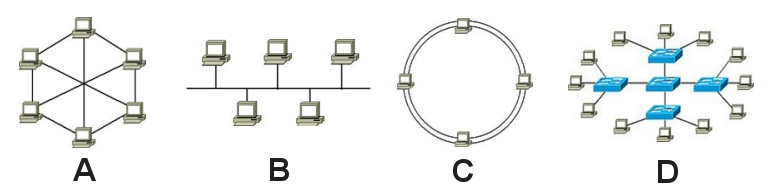

Który z rysunków ilustruje topologię sieci w układzie magistrali?

Kondygnacyjny punkt dystrybucji jest połączony z

Klient dostarczył wadliwy sprzęt komputerowy do serwisu. W trakcie procedury przyjmowania sprzętu, ale przed rozpoczęciem jego naprawy, serwisant powinien

Który protokół należy do bezpołączeniowych protokołów warstwy transportowej?

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz

Co oznacza określenie średni czas dostępu w dyskach twardych?