Pytanie 1

Metainformacja "Description" zawarta w pliku HTML powinna zawierać ``` ```

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Metainformacja "Description" zawarta w pliku HTML powinna zawierać ``` ```

Co to jest AJAX?

Metainformacja "Description" umieszczona w pliku HTML powinna zawierać

<head> <meta name="Description" content="..."> </head>

W zaprezentowanym fragmencie kodu HTML zdefiniowano pole input, które można opisać jako

| <input type="password" name="pole"> |

W języku SQL instrukcja INSERT INTO

Rodzaj programowania, w którym zestaw poleceń (sekwencja instrukcji) przekazywanych komputerowi postrzega się jako program, określa się mianem programowania

W przypadku zaprezentowanego fragmentu kodu HTML, zdefiniowano zasady CSS dla selektora klasy "menu", aby tło bloku miało kolor zielony. Która z poniższych definicji stylu CSS jest zgodna z tym formatowaniem?

Przedstawiony kod PHP nawiązuje połączenie z serwerem bazy danych. Jakiego typu operacje powinny się znaleźć w instrukcji warunkowej w miejscu trzech kropek?

$db = mysqli_connect("localhost", "root", "qwerty", "baza1");

if (!$db) {

...

}

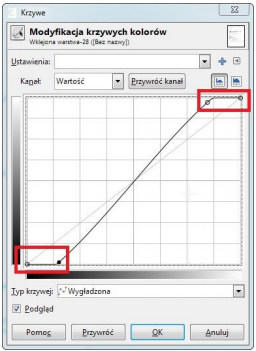

W programie do edytowania grafiki rastrowej zmieniono krzywe kolorów w sposób zaznaczony ramką na pokazanym obrazie. Jakie jest to działanie?

Aby uzyskać rezultaty działania skryptu napisanego w języku PHP, który jest częścią strony WWW, musi on być

Jakie zapytanie umożliwi Administratorowi odebranie uprawnień do przeglądania oraz edytowania danych w bazie gazeta, dla użytkownika redaktor?

Polecenie w SQL GRANT ALL PRIVILEGES ON klienci TO pracownik ma na celu

Wykonanie następującego polecenia PHP umożliwia:

| $zapytanie = mysqli_query($db, "UPDATE ..."); |

W języku PHP do zmiennej a przypisano tekst, w którym słowo Kowalski pojawia się wielokrotnie. Aby jednym poleceniem zamienić wszystkie wystąpienia słowa Kowalski na słowo Nowak, trzeba użyć polecenia

Wskaż, który z poniższych jest poprawnym zapisem zmiennej w języku JavaScript.

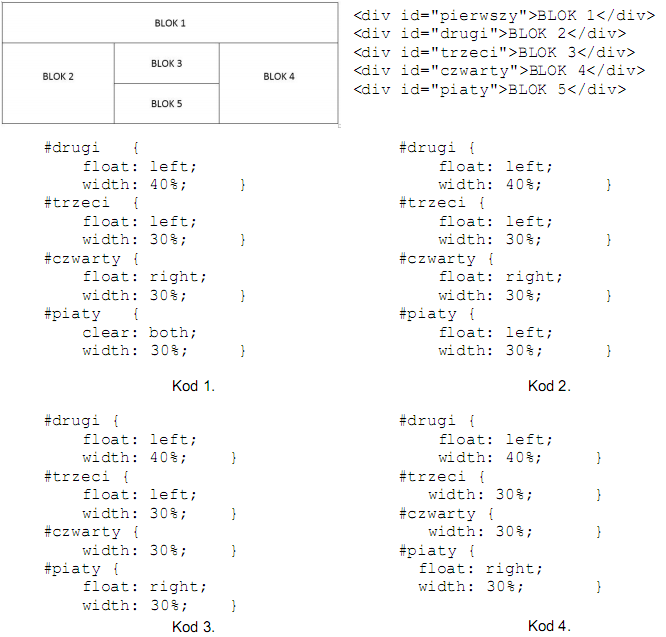

Wskaż kod CSS, który odpowiada layoutowi bloków 2 – 5, zakładając, że są one utworzone na podstawie podanego kodu HTML.

Tabela faktury w bazie danych zawiera pola: numer, data, id_klienta, wartość oraz status. Każdego dnia tworzony jest raport dotyczący faktur z dnia bieżącego. Zawiera on jedynie numery oraz wartości faktur. Która z poniższych kwerend SQL pozwoli na wygenerowanie tego raportu?

Ograniczanie dostępu do niektórych pól lub metod obiektów danej klasy, tak aby mogły być one wykorzystywane wyłącznie przez wewnętrzne metody tej klasy lub funkcje zaprzyjaźnione, to

Podaj zapis w języku JavaScript, który sprawdzi, czy spełniony jest przynajmniej jeden z następujących warunków: 1) dowolna liczba naturalna a jest liczbą trzycyfrową, 2) dowolna liczba całkowita b jest liczbą ujemną?

Aby wyszukać w tabeli Pracownicy tylko te nazwiska, które kończą się na literę "i", można zastosować kwerendę SQL

Zasada działania algorytmów zachłannych polega na

Polecenie SQL:

GRANT CREATE, ALTER ON sklep.* TO adam;Zakładając, że użytkownik adam wcześniej nie posiadał żadnych uprawnień, to powyższe polecenie SQL przyzna mu prawa jedynie do:

Liczba 0x142, przedstawiona w kodzie JavaScript, przyjmuje formę

Jakie dane zostaną pokazane w wyniku wykonania podanego zapytania SQL na 8 rekordach w tabeli zwierzeta?

| id | rodzaj | imie | wlasciciel | szczepienie | opis |

|---|---|---|---|---|---|

| 1 | 1 | Fafik | Adam Kowalski | 2016 | problemy z uszami |

| 2 | 1 | Brutus | Anna Wysocka | 2016 | zapalenie krtani |

| 4 | 1 | Saba | Monika Nowak | 2015 | antybiotyk |

| 5 | 1 | Alma | Jan Kowalewski | NULL | antybiotyk |

| 6 | 2 | Figaro | Anna Kowalska | NULL | problemy z uszami |

| 7 | 2 | Dika | Katarzyna Kowal | 2016 | operacja |

| 8 | 2 | Fuks | Jan Nowak | 2016 | antybiotyk |

Jakie polecenie SQL zmieni w tabeli tab wartość w kolumnie kol z Ania na Zosia?

Formularze do zarządzania bazami danych są tworzone w celu

Co oznacza jednostka ppi (pixels per inch)?

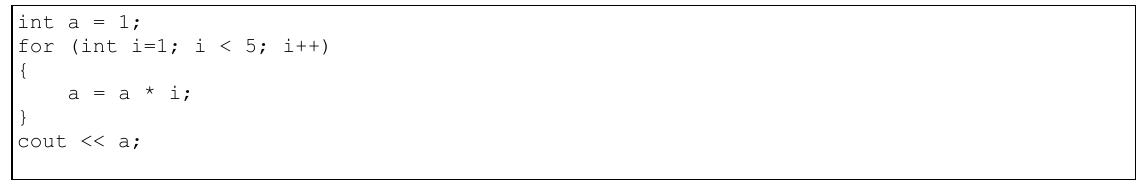

Programista stworzył pętlę w języku C++, która miała za zadanie obliczyć wynik 5! (5! = 1 * 2 * 3 * 4 * 5). Niestety, popełnił błąd logiczny, gdyż ```int a = 1; for (int i=1; i < 5; i++) { a = a * i; } cout << a;```

Przedstawiony kod źródłowy ma na celu zaprezentowanie

| $liczba = 1; while ($liczba != 0) { $liczba = rand(0,100); echo $liczba; } |

Podczas tworzenia tabeli w SQL, dla jednej z kolumn ustalono klucz główny. Jakie atrybuty należy zastosować, aby uniemożliwić wprowadzenie wartości pustej?

Tabela o nazwie naprawy zawiera kolumny: klient, czyNaprawione. Jakie polecenie należy użyć, aby wykasować rekordy, w których pole czyNaprawione ma wartość prawdziwą?

Wskaż nieprawidłowy opis optymalizacji kodu generowanego przez program.

Do stworzenia stron internetowych w sposób graficzny należy zastosować

Który z poniższych formatów plików nie jest używany do publikacji grafiki lub animacji w internecie?

Jaką klauzulę należy użyć w instrukcji CREATE TABLE w SQL, żeby pole rekordu nie mogło być puste?

W znaczniku <meta ...> w sekcji <meta ...> na stronie internetowej nie zamieszcza się informacji o

Aby zdefiniować selektor klasy w kaskadowych arkuszach stylów, należy użyć symbolu

Użycie standardu ISO-8859-2 ma na celu zapewnienie prawidłowego wyświetlania

Zestawienie dwóch kolorów znajdujących się po przeciwnych stronach na kole barw stanowi zestawienie

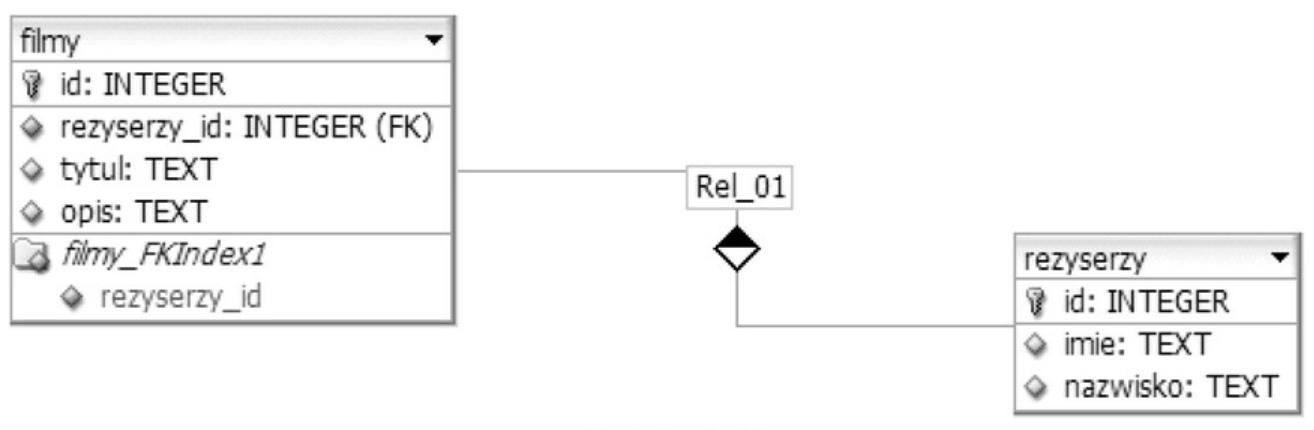

Na rysunku została przedstawiona relacja jeden do wielu. Łączy ona