Pytanie 1

Funkcję ekranu absorbującego niekorzystne promieniowanie elektromagnetyczne wypełnia materiał wykorzystany w odzieży ochronnej

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Funkcję ekranu absorbującego niekorzystne promieniowanie elektromagnetyczne wypełnia materiał wykorzystany w odzieży ochronnej

Urządzenia, które działają według standardu 802.11g, pozwalają na transmisję z przepustowością

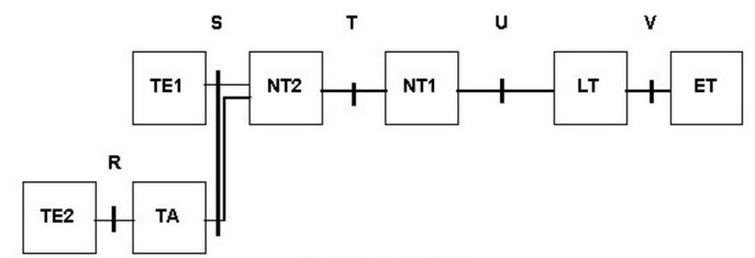

Jak nazywa się element sieci ISDN, który pozwala na podłączenie analogowego telefonu?

Ile urządzeń komputerowych można połączyć kablem UTP Cat 5e z routerem, który dysponuje 4 portami RJ45, 1 portem RJ11, 1 portem USB oraz 1 portem PWR?

W jakich jednostkach przedstawiamy wynik pomiaru parametru RTT (Round Trip Delay Time)?

Jakiego rodzaju licencji używa się do przypisania oprogramowania wyłącznie do jednego, określonego zestawu komputerowego?

W systemie GPON (Gigabit Passive Optical Networks) maksymalne wartości przepustowości są ustalone dla połączeń.

W łączu abonenckim sygnał tonowy o ciągłej emisji oznacza

Które urządzenie końcowe w cyfrowych sieciach z integracją usług nie posiada styku zgodnego z zaleceniami dotyczącymi ISDN?

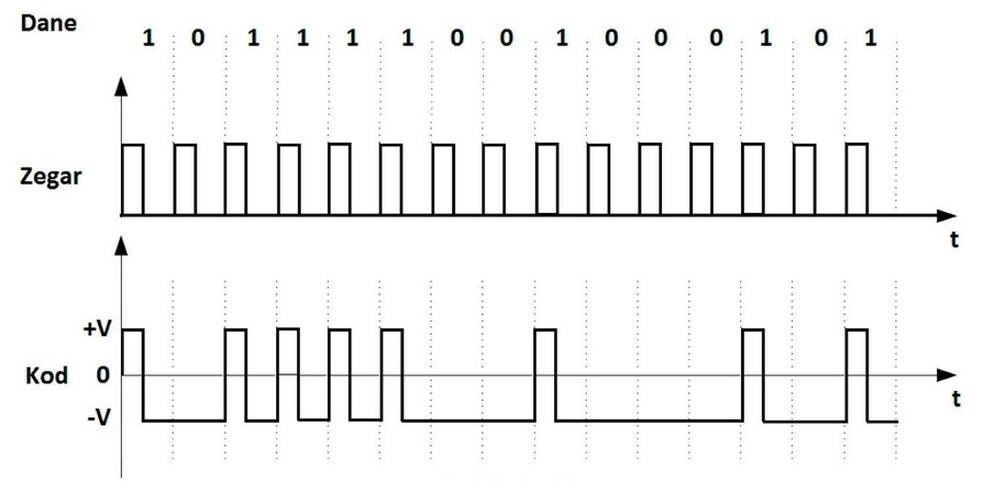

Której metody kodowania dotyczy podany opis?

| Na początku sygnał przyjmuje stan odpowiadający jego wartości binarnej, w środku czasu transmisji bitu następuje zmiana sygnału na przeciwny. Dla zera poziom zmienia się z niskiego na wysoki, dla jedynki – z wysokiego na niski. Konwencja ta została wprowadzona przez G. E. Thomasa w 1949 roku. |

Aby ocenić jakość transmisji w systemach cyfrowych, konieczne jest wykonanie pomiaru

Jak określa się zestaw funkcji wykonywanych przez cyfrowy zespół abonencki liniowy?

Którego protokołu składnikiem jest baza danych MIB (Management Information Base)?

Kluczowym zjawiskiem fizycznym stosowanym do przesyłania światła w światłowodach jest

Jakie narzędzie w systemie Windows 7 pozwala na zbadanie systemu plików pod kątem błędów związanych z integralnością danych?

Jaką prędkość transmisji oferuje karta sieciowa Gigabit LAN podczas przesyłania danych?

Oblicz, według podanej taryfy, wysokość miesięcznego rachunku abonenta, który wysłał 100 SMS-ów, 20 MMS-ów i rozmawiał 10 minut.

| Uwaga! Wszystkie ceny zawierają podatek VAT | |

| Abonament | 25 zł |

| Minuta do wszystkich sieci | 0,49 zł |

| MMS | 0,20 zł |

| SMS | 0,15 zł |

| Taktowanie połączeń | 1s/1s |

Klient centrali zgłasza wysoką wartość zakłóceń pochodzących z telefonu, takich jak: przydźwięk, przesłuchy oraz szumy. Jednym ze sposobów na określenie miejsca uszkodzenia jest wykonanie pomiaru

Sygnalizacja abonencka z użyciem prądu przemiennego, która korzysta z sygnałów w zakresie częstotliwości 300 ÷ 3400 Hz, to sygnalizacja

Jaką liczbę hostów w danej sieci można przypisać, używając prefiksu /26?

Funkcja MSN pozwala użytkownikowi

Aby zweryfikować poprawność systemu plików na dysku w Windows, należy wykorzystać komendę

W cyfrowych systemach teletransmisyjnych o plezjochronicznej hierarchii europejskiej symbol E4 wskazuje na system o przepustowości

Aby dokonać wyboru odpowiedniego sprzętu komputerowego, niezbędne są informacje o jego wydajności. Narzędziem do oceny tej wydajności jest

Jakie rodzaje zakończeń sieciowych ISDN są oferowane przez operatora sieci?

Przedstawiony symbol graficzny stosowany w schematach sieci teleinformatycznych jest oznaczeniem

Przetwornik A/C o rozdzielczości 8 bitów zamienia próbkę sygnału na jedną liczbę

Jaką strukturę ma sieć optyczna FDDI (Fiber Distributed Data Interface)?

Jaką trasę należy ustawić, aby zapewnić najwyższą wiarygodność informacji o ścieżkach uzyskanych przez ruter?

Zbiór urządzeń składający się z łącznicy, przełącznicy oraz urządzeń pomiarowych i zasilających to

Gdy poziom sygnału użytkowego wynosi 0, a poziom szumów to -40 dB, jaki jest odstęp sygnału od szumu (SNR)?

Zespół działań związanych z analizą nowego zgłoszenia, przyjęciem żądań abonenta, który się zgłasza (wywołuje) oraz oceną możliwości ich realizacji, to

Który element struktury GSM działa jako stacja bazowa, łącząca za pośrednictwem fal radiowych telefon (terminal mobilny) z całym systemem?

W procesie konfigurowania rutera wykonano ciąg poleceń przedstawionych na zrzucie ekranowym.

Do którego portu rutera zostanie skierowany pakiet o adresie docelowym 192.168.2.132/24?

| /ip address |

| add address=10.1.1.2 interface=ether1 |

| add address=172.16.1.1/30 interface=ether2 |

| add address=172.16.2.1/30 interface=ether3 |

| add address=172.16.3.1/30 interface=ether4 |

| /ip route |

| add gateway=10.1.1.1 |

| add dst-address=192.168.1.0/24 gateway=172.16.1.2 |

| add dst-address=192.168.2.0/24 gateway=172.16.2.2 |

| add dst-address=192.168.3.0/24 gateway=172.16.3.2 |

Zamieszczony rysunek przedstawia złącze światłowodowe typu

Zgodnie z umową dotyczącą świadczenia usług internetowych, miesięczny limit przesyłania danych w ramach abonamentu wynosi 100 MB. Jakie wydatki poniesie klient, którego transfer w bieżącym miesiącu osiągnął 120 MB, jeżeli opłata za abonament to 50 zł, a każdy dodatkowy 1 MB transferu kosztuje 2 zł? Wszystkie ceny są podane brutto?

Złącze AGP na płycie głównej komputera jest przeznaczone do podłączenia

Który kod zastosowano do przekształcenia danych zgodnie z przebiegami przedstawionymi na rysunku?

Który protokół routingu do ustalania ścieżki bierze pod uwagę zarówno stan łącza, jak i koszt trasy?

Po naciśnięciu którego przycisku aparat telefoniczny z tonowym wybieraniem numerów DTMF (Double Tone Mode Frequency) wygeneruje sygnał o tonie, którego składowe mają częstotliwości 852 Hz i 1336 Hz?

| 1209 Hz | 1336 Hz | 1477 Hz | 1633 Hz | |

|---|---|---|---|---|

| 697 Hz | 1 | 2 | 3 | A |

| 770 Hz | 4 | 5 | 6 | B |

| 852 Hz | 7 | 8 | 9 | C |

| 941 Hz | * | 0 | # | D |