Pytanie 1

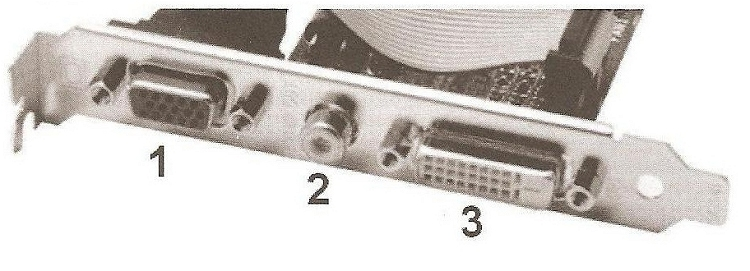

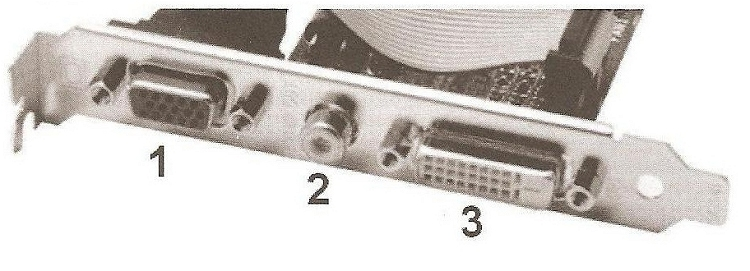

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Program fsck jest stosowany w systemie Linux do

Zewnętrzny dysk 3,5 cala o pojemności 5 TB, przeznaczony do archiwizacji lub tworzenia kopii zapasowych, dysponuje obudową z czterema różnymi interfejsami komunikacyjnymi. Który z tych interfejsów powinno się użyć do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

Internet Relay Chat (IRC) to protokół wykorzystywany do

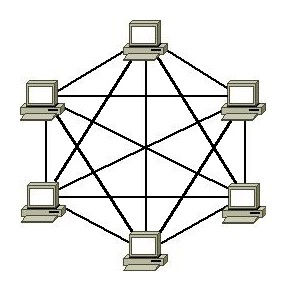

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Który z wymienionych adresów należy do klasy C?

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

Na ilustracji złącze monitora, które zostało zaznaczone czerwoną ramką, będzie współdziałać z płytą główną posiadającą interfejs

Jakie oprogramowanie jest wykorzystywane do dynamicznej obsługi urządzeń w systemie Linux?

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Skaner antywirusowy zidentyfikował niechciane oprogramowanie. Z opisu wynika, że jest to dialer, który pozostawiony w systemie

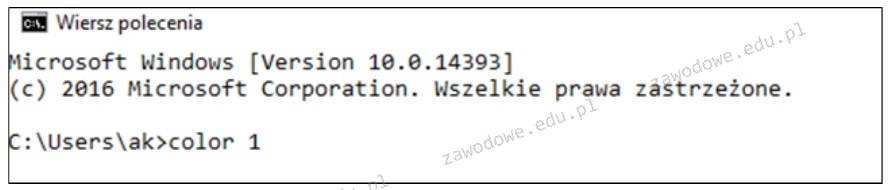

W systemie Windows zastosowanie zaprezentowanego polecenia spowoduje chwilową modyfikację koloru

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu ustawienia kolejności uruchamiania systemów operacyjnych, konieczna jest modyfikacja zawartości

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Jakie oprogramowanie opisuje najnowsza wersja wieloplatformowego klienta, który cieszy się popularnością wśród użytkowników na całym świecie, oferującego wirtualną sieć prywatną do nawiązywania połączenia pomiędzy hostem a lokalnym komputerem, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika i hasła, a także dodatkowych kart w wersji dla Windows?

Graficzny symbol pokazany na ilustracji oznacza

Mamy do czynienia z siecią o adresie 192.168.100.0/24. Ile podsieci można utworzyć, stosując maskę 255.255.255.224?

Karta dźwiękowa, która może odtworzyć plik w formacie MP3, powinna być zaopatrzona w układ

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Który z poniższych mechanizmów zagwarantuje najwyższy poziom ochrony w sieciach bezprzewodowych opartych na standardzie 802.11n?

Karta sieciowa w standardzie Fast Ethernet umożliwia przesył danych z maksymalną prędkością

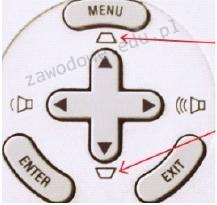

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Jaką kwotę trzeba będzie przeznaczyć na zakup kabla UTP kat.5e do zbudowania sieci komputerowej składającej się z 6 stanowisk, gdzie średnia odległość każdego stanowiska od przełącznika wynosi 9 m? Należy uwzględnić 1 m zapasu dla każdej linii kablowej, a cena za 1 metr kabla to 1,50 zł?

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Która z usług musi być aktywna na ruterze, aby mógł on modyfikować adresy IP źródłowe oraz docelowe podczas przekazywania pakietów pomiędzy różnymi sieciami?

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Jakie urządzenie powinno zostać użyte do segmentacji domeny rozgłoszeniowej?

Który z protokołów pełni rolę protokołu połączeniowego?

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

Jakiego rodzaju fizyczna topologia sieci komputerowej jest zobrazowana na rysunku?