Pytanie 1

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

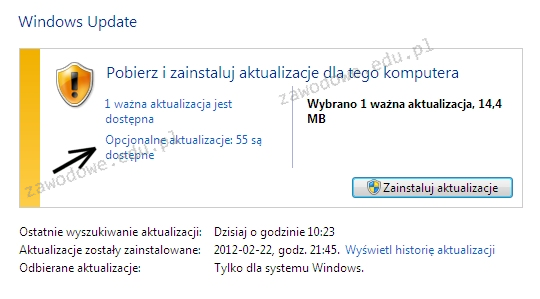

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Najkrótszy czas dostępu charakteryzuje się

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

Po skompresowaniu adresu 2001:0012:0000:0000:0AAA:0000:0000:000B w protokole IPv6 otrzymujemy formę

Które z wymienionych oznaczeń wskazuje, że jest to kabel typu skrętka z podwójnym ekranowaniem?

Sprzęt, który pozwala na komunikację pomiędzy hostami w tej samej sieci a hostami w różnych sieciach, to

Aby przeprowadzić rezerwację adresów IP w systemie Windows Server na podstawie fizycznych adresów MAC urządzeń, konieczne jest skonfigurowanie usługi

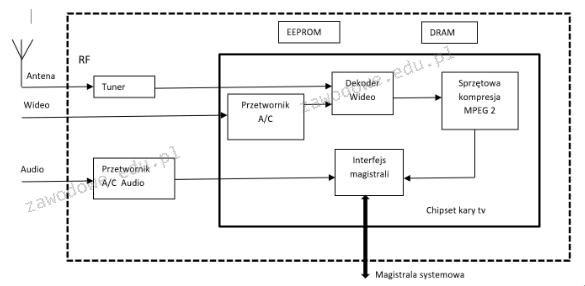

Na ilustracji przedstawiono diagram blokowy karty

Wykonanie komendy dxdiag w systemie Windows pozwala na

Wykonanie polecenia fsck w systemie Linux będzie skutkować

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Podstawowy protokół stosowany do ustalania ścieżki oraz przesyłania pakietów danych w sieci komputerowej to

W sieciach komputerowych, gniazdo, które jednoznacznie wskazuje na dany proces na urządzeniu, stanowi połączenie

W klasycznym adresowaniu, adres IP 74.100.7.8 przynależy do

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Wskaż zdanie, które jest nieprawdziwe:

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

Który symbol reprezentuje przełącznik?

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

Które systemy operacyjne są atakowane przez wirusa MS Blaster?

Jaką długość ma maska sieci dla adresów z klasy B?

Aby przygotować do pracy skaner, którego opis zawarto w tabeli, należy w pierwszej kolejności

| Skaner przenośny IRIScanBook 3 |

| Bezprzewodowy, zasilany baterią i bardzo lekki. Można go przenosić w dowolne miejsce! |

| Idealny do skanowania książek, czasopism i gazet |

| Rozdzielczość skanowania 300/600/900 dpi |

| Prędkość skanowania: 2 sek. dla tekstów biało-czarnych / 3 sek. dla tekstów kolorowych |

| Bezpośrednie skanowanie do formatu PDF i JPEG |

| Zapis skanu na kartę microSD ™ (w zestawie) |

| Kolorowy ekran (do podglądu zeskanowanych obrazów) |

| 3 baterie alkaliczne AAA (w zestawie) |

Urządzenia wykorzystujące port USB 2.0 są zasilane napięciem, którego wartość znajduje się w przedziale

Podstawowym zadaniem mechanizmu Plug and Play jest

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

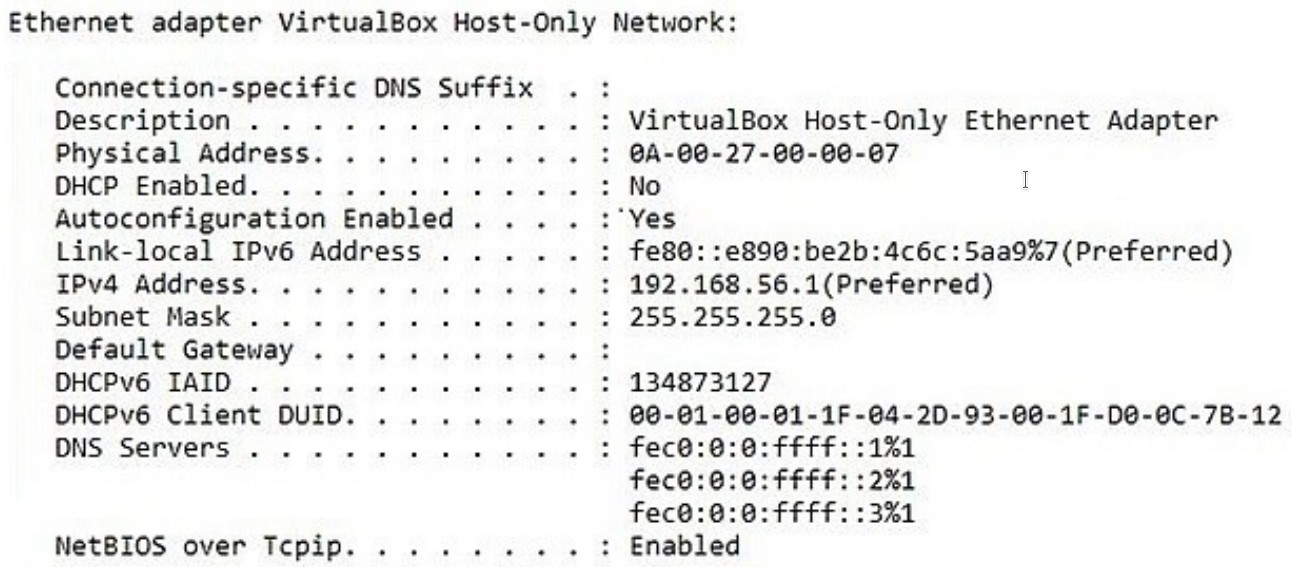

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Aby zapewnić maksymalną ochronę danych przy użyciu dokładnie 3 dysków, powinny one być przechowywane w macierzy RAID

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Przy pomocy testów statycznych okablowania można zidentyfikować

System S.M.A.R.T jest stworzony do kontrolowania działania i identyfikacji usterek

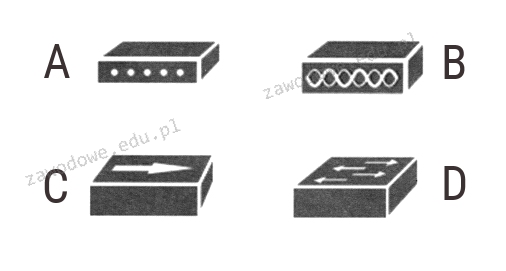

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?