Pytanie 1

Urządzenie warstwy dystrybucji, które odpowiada za połączenie odrębnych sieci oraz zarządzanie przepływem danych między nimi, nazywane jest

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Urządzenie warstwy dystrybucji, które odpowiada za połączenie odrębnych sieci oraz zarządzanie przepływem danych między nimi, nazywane jest

Kabel skrętkowy, w którym każda para przewodów ma oddzielne ekranowanie folią, a wszystkie przewody są umieszczone w ekranie z folii, jest oznaczany symbolem

Które urządzenie sieciowe jest widoczne na zdjęciu?

Przynależność komputera do danej sieci wirtualnej nie może być ustalana na podstawie

Jak można zidentyfikować przeciążenie w sieci lokalnej LAN?

Dokument PN-EN 50173 wskazuje na konieczność zainstalowania minimum

Jakie urządzenie pozwala na stworzenie grupy komputerów, które są do niego podłączone i operują w sieci z identycznym adresem IPv4, w taki sposób, aby komunikacja między komputerami miała miejsce jedynie w obrębie tej grupy?

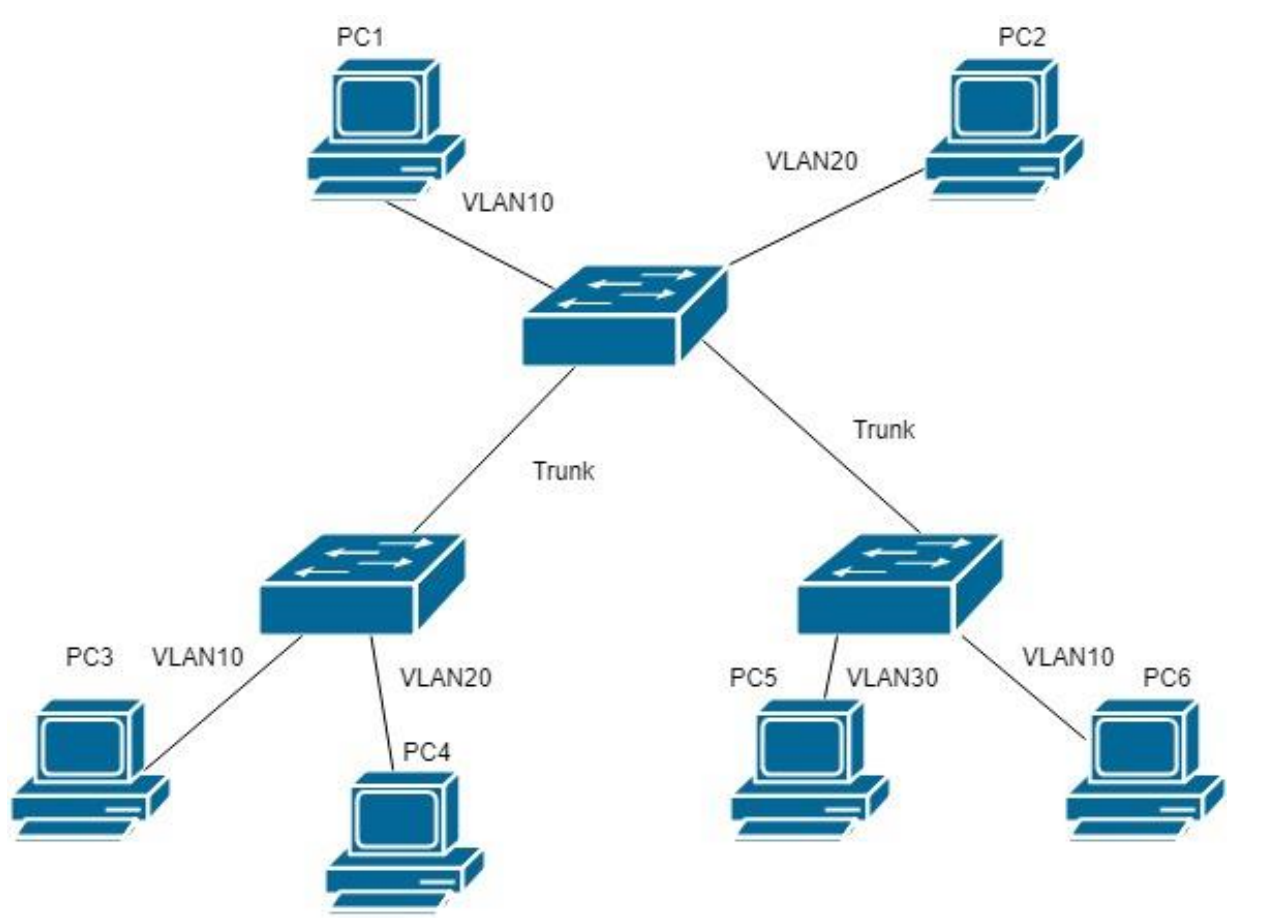

Do których komputerów dotrze ramka rozgłoszeniowa wysyłana ze stacji roboczej PC1?

Kabel skręcany o czterech parach, w którym każdy z przewodów jest otoczony ekranem foliowym, a ponadto wszystkie pary są dodatkowo zabezpieczone siatką, to kabel

Punkty abonenckie są rozmieszczone w równych odstępach, do nawiązania połączenia z najbliższym punktem wymagane jest 4 m kabla, a z najdalszym - 22 m. Koszt zakupu 1 m kabla wynosi 1 zł. Jaką kwotę trzeba przeznaczyć na zakup kabla UTP do połączenia 10 podwójnych gniazd abonenckich z punktem dystrybucyjnym?

Fragment specyfikacji którego urządzenia sieciowego przedstawiono na ilustracji?

| L2 Features | • MAC Address Table: 8K • Flow Control • 802.3x Flow Control • HOL Blocking Prevention • Jumbo Frame up to 10,000 Bytes • IGMP Snooping • IGMP v1/v2 Snooping • IGMP Snooping v3 Awareness • Supports 256 IGMP groups • Supports at least 64 static multicast addresses • IGMP per VLAN • Supports IGMP Snooping Querier • MLD Snooping • Supports MLD v1/v2 awareness • Supports 256 groups • Fast Leave • Spanning Tree Protocol • 802.1D STP • 802.1w RSTP | • Loopback Detection • 802.3ad Link Aggregation • Max. 4 groups per device/8 ports per group (DGS-1210-08P) • Max. 8 groups per device/8 ports per group (DGS-1210- 16/24/24P) • Max. 16 groups per device/8 ports per group (DGS-1210-48P) • Port Mirroring • One-to-One, Many-to-One • Supports Mirroring for Tx/Rx/Both • Multicast Filtering • Forwards all unregistered groups • Filters all unregistered groups • LLDP, LLDP-MED |

Jaką prędkość transmisji określa standard Ethernet IEEE 802.3z?

Oblicz całkowity koszt kabla UTP Cat 6, który posłuży do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia odległość między punktem abonenckim a punktem dystrybucyjnym wynosi 8 m, a cena brutto 1 m kabla to 1 zł. W obliczeniach należy uwzględnić dodatkowe 2 m kabla na każdy punkt abonencki.

Jakie urządzenie sieciowe pozwoli na przekształcenie sygnału przesyłanego przez analogową linię telefoniczną na sygnał cyfrowy w komputerowej sieci lokalnej?

Kable światłowodowe nie są często używane w lokalnych sieciach komputerowych z powodu

Jakie są właściwe przewody w wtyku RJ-45 według standardu TIA/EIA-568 dla konfiguracji typu T568B?

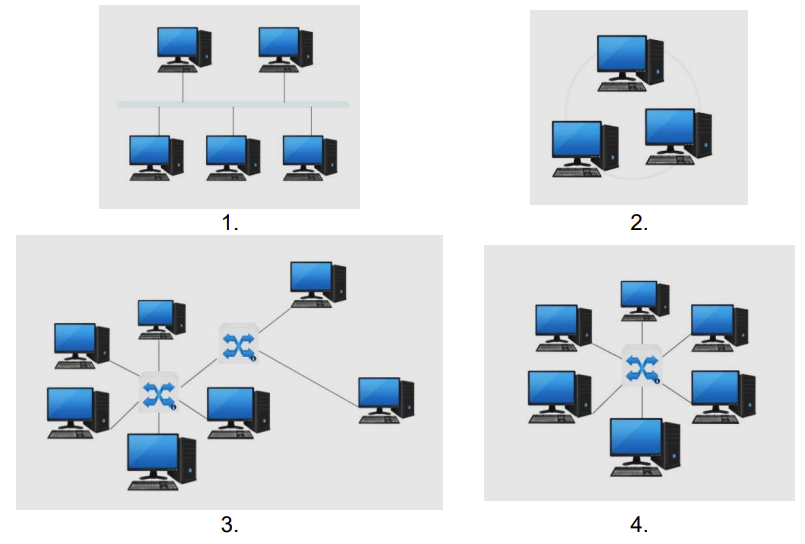

Na którym rysunku przedstawiono topologię gwiazdy?

Zastosowanie połączenia typu trunk między dwoma przełącznikami umożliwia

Która z poniższych właściwości kabla koncentrycznego RG-58 sprawia, że nie jest on obecnie stosowany w budowie lokalnych sieci komputerowych?

Jakie urządzenie pozwala na podłączenie drukarki bez karty sieciowej do sieci lokalnej komputerów?

Który z poniższych dokumentów nie wchodzi w skład dokumentacji powykonawczej lokalnej sieci komputerowej?

Jakie urządzenie powinno być użyte do połączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?

Które z zestawień: urządzenie – realizowana funkcja jest niepoprawne?

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od gniazda abonenckiego do lokalnego punktu dystrybucyjnego wynosi 10 m. Jaki będzie szacunkowy koszt nabycia kabla UTP kategorii 5e, przeznaczonego do budowy sieci lokalnej, jeśli cena brutto 1 m kabla UTP kategorii 5e to 1,60 zł?

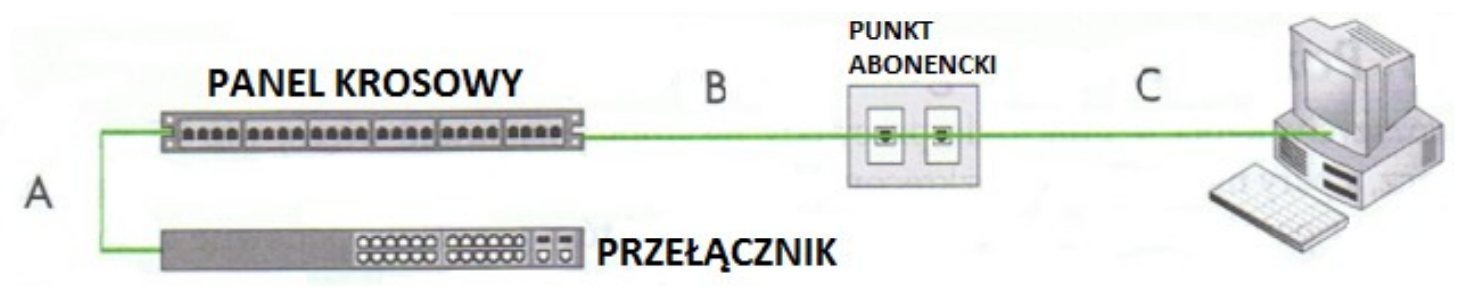

Zgodnie z normą PN-EN 50174 dopuszczalna łączna długość kabla połączeniowego pomiędzy punktem abonenckim a komputerem i kabla krosowniczego (A+C) wynosi

W przestawionej na rysunku ramce Ethernet adresem nadawcy i adresem odbiorcy jest

| Bajty | |||||

| 8 | 6 | 6 | 2 | 46 - 1500 | 4 |

| Preambuła | Adres odbiorcy | Adres nadawcy | Typ ramki | Dane | Frame Check Sequence |

Które z urządzeń służy do testowania okablowania UTP?

Narzędzie przedstawione na zdjęciu to

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramki?

Przy projektowaniu sieci LAN o wysokiej wydajności w warunkach silnych zakłóceń elektromagnetycznych, które medium transmisyjne powinno zostać wybrane?

Aby oddzielić komputery w sieci, które posiadają ten sam adres IPv4 i są połączone z przełącznikiem zarządzalnym, należy przypisać

Na podstawie tabeli ustal, ile kabli ekranowanych typu skrętka należy poprowadzić w listwie PCV typu LN 25x16.

| Typ listwy | Przewody | |||

|---|---|---|---|---|

| Przekrój czynny [mm²] | Ø 5,5 mm, np. FTP | Ø 7,2 mm, np. WDX pek 75-1,0/4,8 | Ø 10,6 mm, np. YDY 3 x 2,5 | |

| LN 20X10 | 140 | 2 | 1 | |

| LN 16X16 | 185 | 3 | 1 | 1 |

| LN 25X16 | 305 | 5 | 3 | 2 |

| LN 35X10.1 | 230 | 4 | 3 | |

| LN 35X10.2 | 115 + 115 | 4 | 1/1 | |

| LN 40X16.1 | 505 | 9 | 6 | 3 |

| LN 40X16.2 | 245 + 245 | 8 | 3/3 | 1/1 |

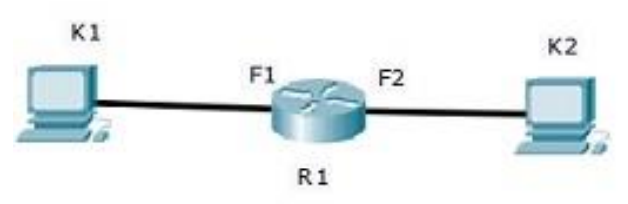

Komputery K1 i K2 nie mogą się komunikować. Adresacja urządzeń jest podana w tabeli. Co należy zmienić, aby przywrócić komunikację w sieci?

| Urządzenie | Adres | Maska | Brama |

|---|---|---|---|

| K1 | 10.0.0.2 | 255.255.255.128 | 10.0.0.1 |

| K2 | 10.0.0.102 | 255.255.255.192 | 10.0.0.1 |

| R1 (F1) | 10.0.0.1 | 255.255.255.128 | |

| R1 (F2) | 10.0.0.101 | 255.255.255.192 |

Kontrola pasma (ang. bandwidth control) w przełączniku to funkcjonalność

Urządzenie sieciowe typu most (ang. Bridge) działa w:

Aby umożliwić jedynie urządzeniom z określonym adresem fizycznym połączenie z siecią WiFi, trzeba ustawić w punkcie dostępowym

Aby zapewnić, że jedynie wybrane urządzenia mają dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Przed przystąpieniem do podłączania urządzeń do sieci komputerowej należy wykonać pomiar długości przewodów. Dlaczego jest to istotne?

Jakie oznaczenie według normy ISO/IEC 11801:2002 definiuje skrętkę foliowaną, przy czym wszystkie pary żył są ekranowane folią?

Która norma określa standardy dla instalacji systemów okablowania strukturalnego?